ITパスポート試験(シラバス6.5) テクノロジ系 セキュリティ の出題傾向、学習ポイント、重要な用語を説明します。

- 「セキュリティ」出題傾向

- 情報セキュリティ

- 情報セキュリティ

- サイバーキルチェーン

- 盗聴

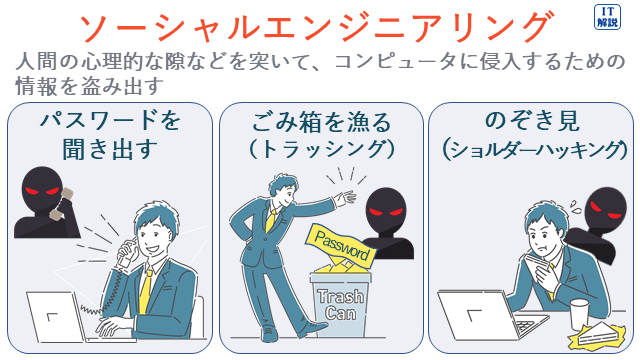

- ソーシャルエンジニアリング

- ビジネスメール詐欺(BEC )

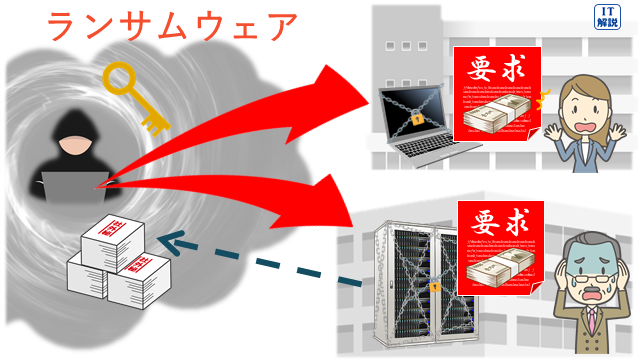

- ダブルエクストーション(二重脅迫)

- ダークウェブ

- マルウェア

- オートラン

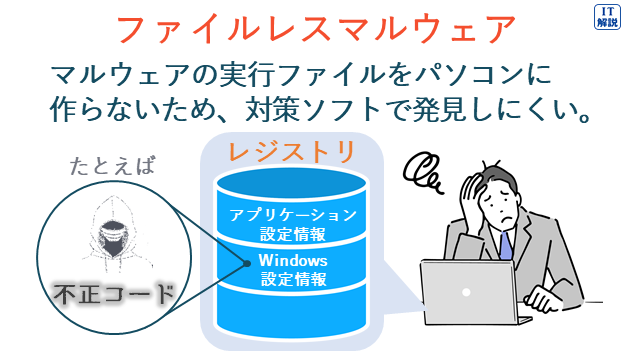

- ファイルレスマルウェア

- スパイウェア

- ランサムウェア

- トロイの木馬

- RAT

- マクロウイルス

- キーロガー

- バックドア

- SPAM(スパム)

- シャドーIT

- 不正のトライアングル

- ブルートフォース攻撃(総当たり攻撃)

- パスワードリスト攻撃

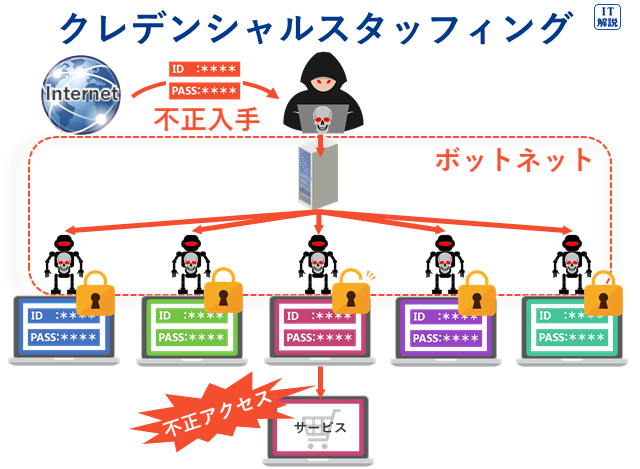

- クレデンシャルスタッフィング

- 辞書攻撃

- クロスサイトリクエストフォージェリ

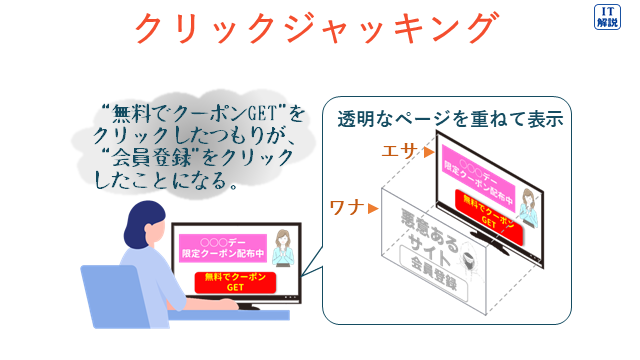

- クリックジャッキング

- ドライブバイダウンロード

- SQLインジェクション

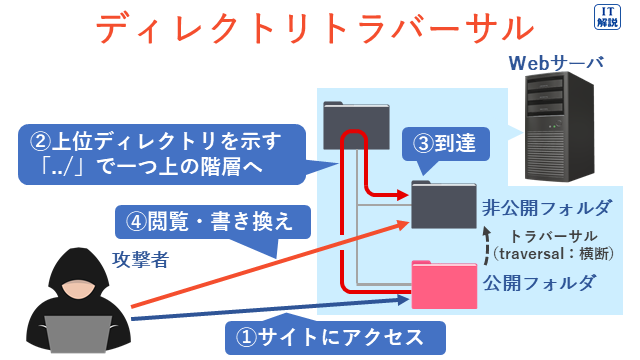

- ディレクトリトラバーサル

- バッファオーバーフロー攻撃

- 中間者攻撃(Man-in-the-middle)

- MITB攻撃

- 第三者中継(オープンリレー)

- IPスプーフィング

- DNSキャッシュポイズニング

- セッションハイジャック

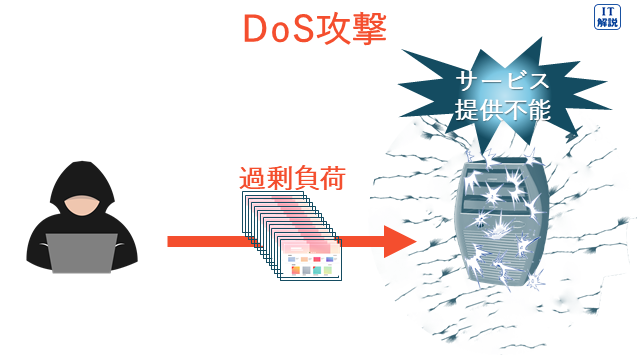

- DoS攻撃

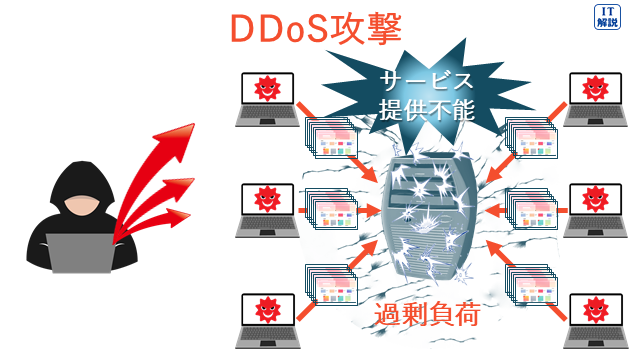

- DDoS攻撃

- クリプトジャッキング

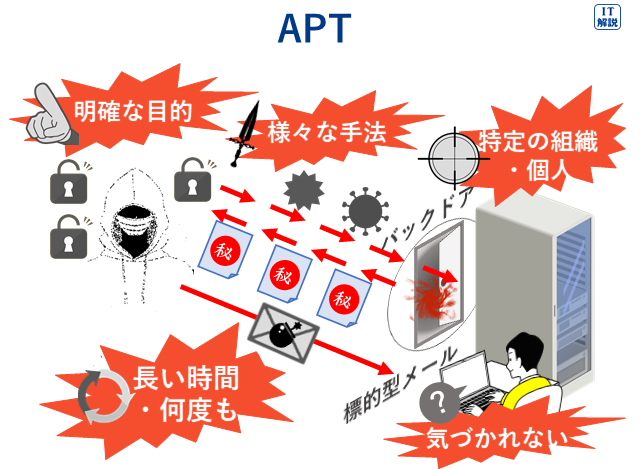

- APT

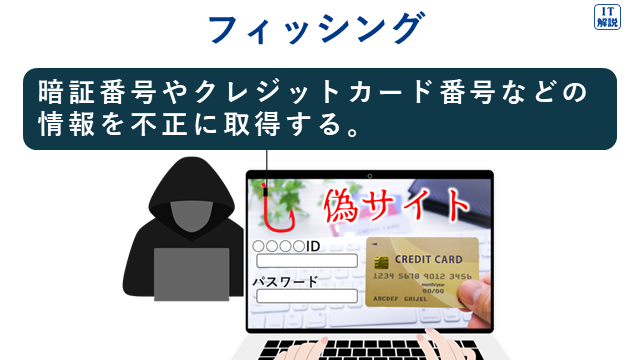

- フィッシング

- ゼロデイ攻撃

- プロンプトインジェクション攻撃

- 敵対的サンプル(Adversarial Examples)

- 攻撃の準備

- フットプリンティング

- ポートスキャン

- 情報セキュリティ管理

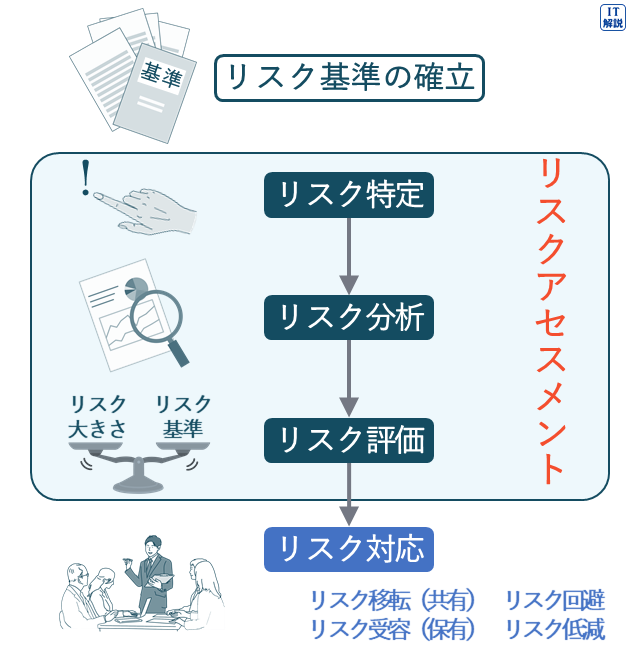

- リスクマネジメント

- リスクアセスメント

- リスク特定

- リスク分析

- リスク評価

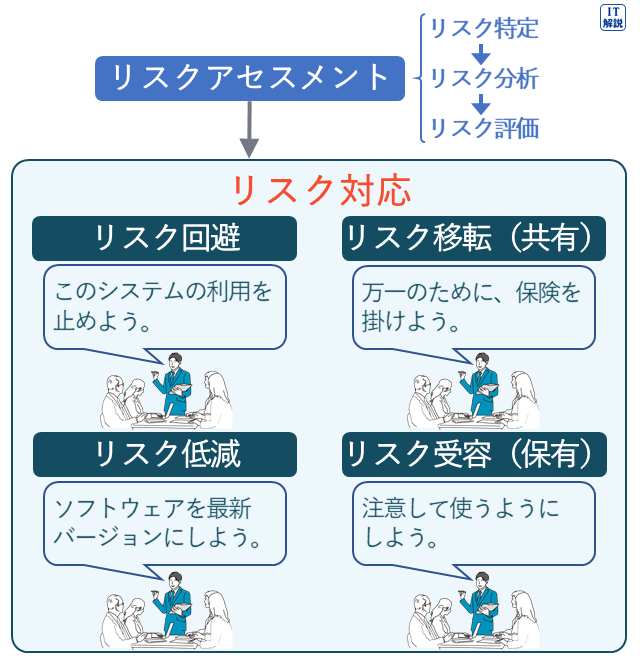

- リスク対応

- 情報セキュリティマネジメント

- 情報セキュリティポリシ

- ISMS(情報セキュリティマネジメントシステム)

- 情報セキュリティの要素

- 機密性

- 完全性

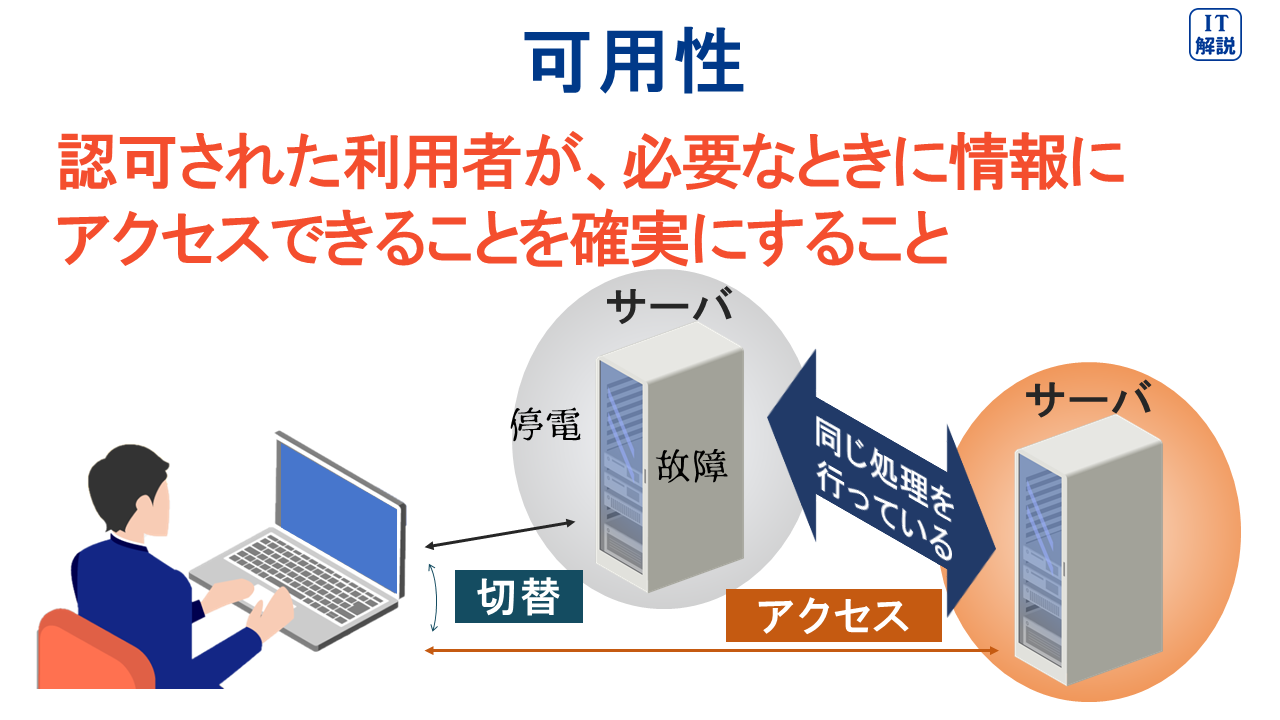

- 可用性

- 真正性

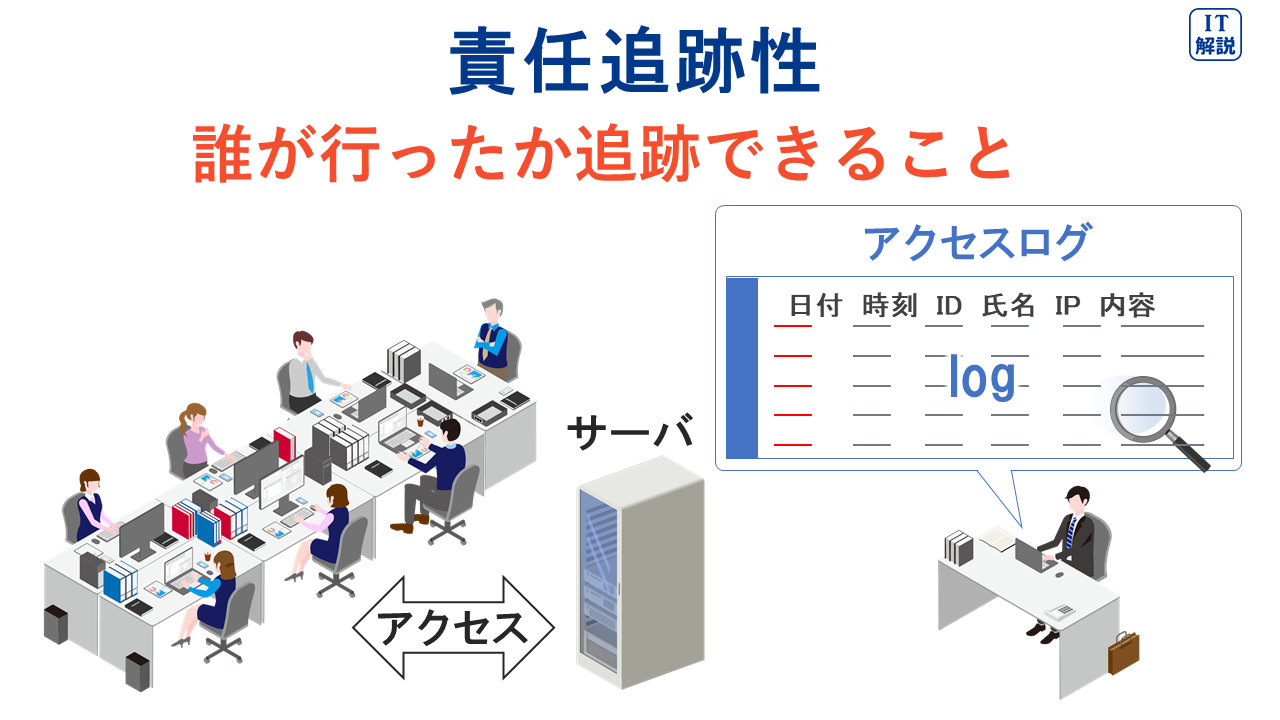

- 責任追跡性

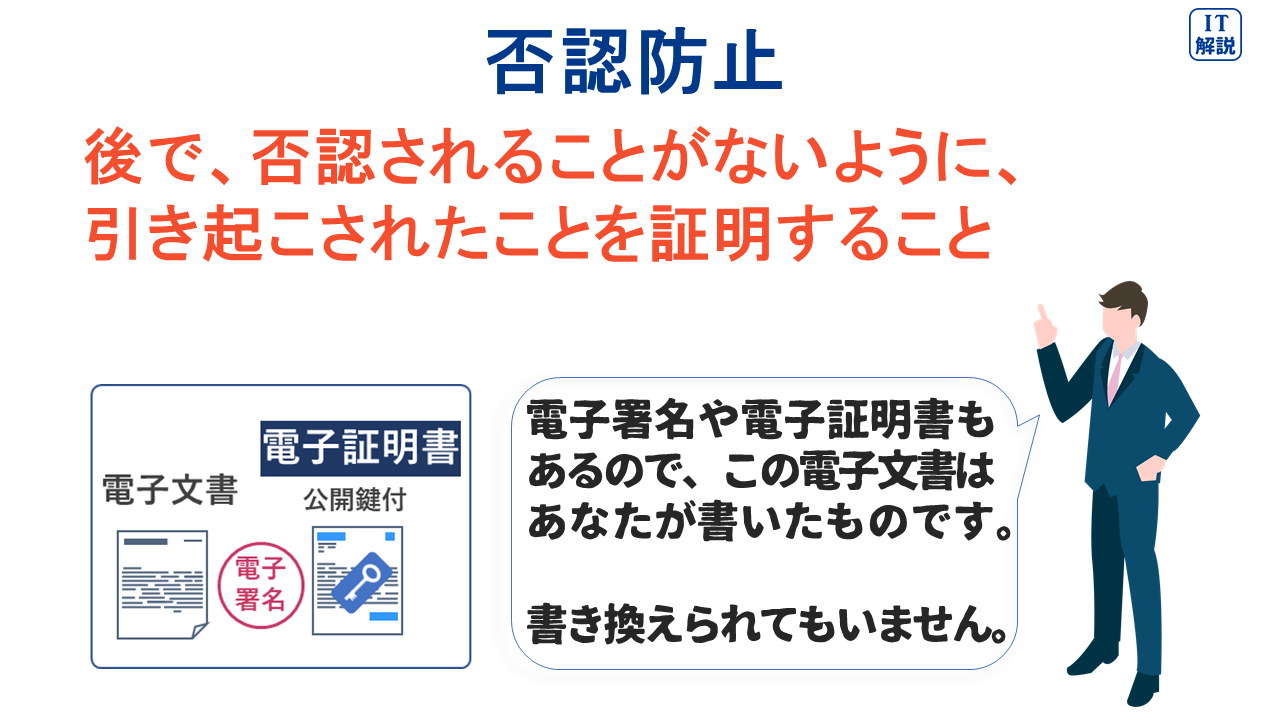

- 否認防止

- 信頼性

- リスクコミュニケーション

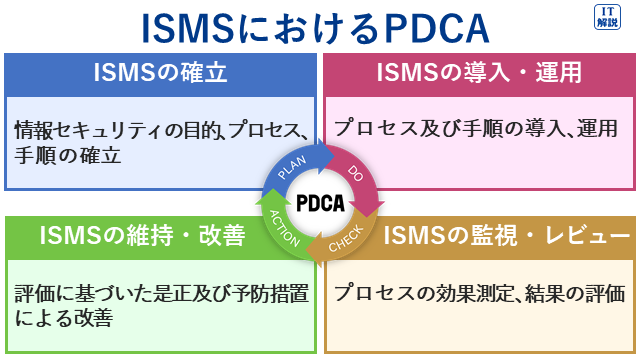

- ISMSにおけるPDCA

- ISMSにおける内部監査

- ISMS適合性評価制度

- ISMSクラウドセキュリティ認証

- プライバシーポリシ(個人情報保護方針)

- 安全管理措置

- サイバー保険

- プライバシーマーク制度

- 情報セキュリティ委員会

- CSIRT(シーサート)

- SOC

- コンピュータ不正アクセス届出制度

- コンピュータウイルス届出制度

- ソフトウェア等の脆弱性関連情報に関する届出制度

- ISMAP(政府情報システムのためのセキュリティ評価制度)

- J-CSIP(サイバー情報共有イニシアティブ)

- J-CRAT(サイバーレスキュー隊)

- SECURITY ACTION(セキュリティアクション)

- 情報セキュリティ対策・情報セキュリティ実装技術

- 情報セキュリティ訓練

- 標的型メールに関する訓練

- 組織における内部不正防止ガイドライン

- アクセス制御

- ファイアウォール

- WAF

- IDS(侵入検知システム)

- IPS(侵入防止システム)

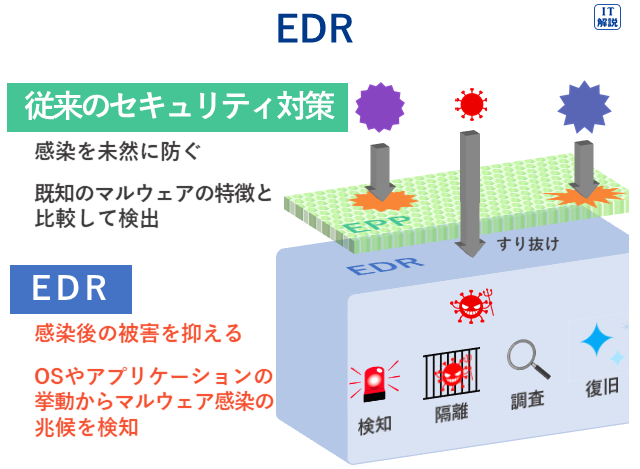

- EDR

- DLP

- SIEM

- 検疫ネットワーク

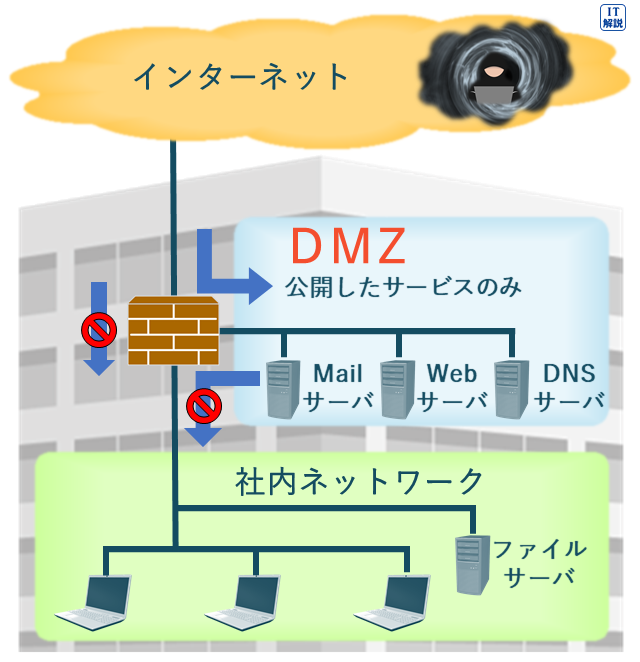

- DMZ

- SSL/TLS

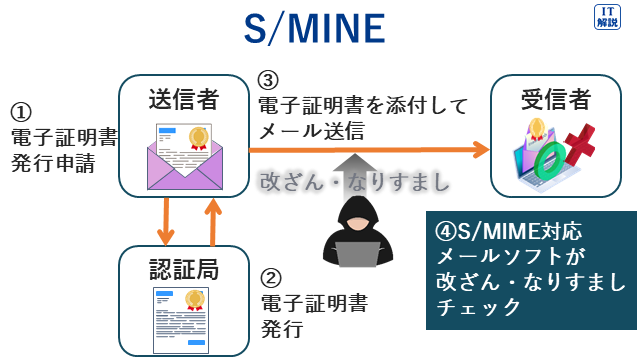

- S/MIME

- VPN

- IP-VPN

- MDM

- ディジタルフォレンジックス

- ペネトレーションテスト

- ブロックチェーン

- 耐タンパ性

- Secure Erase(セキュアイレース)

- セキュアブート

- TPM(セキュリティチップ)

- PCI DSS

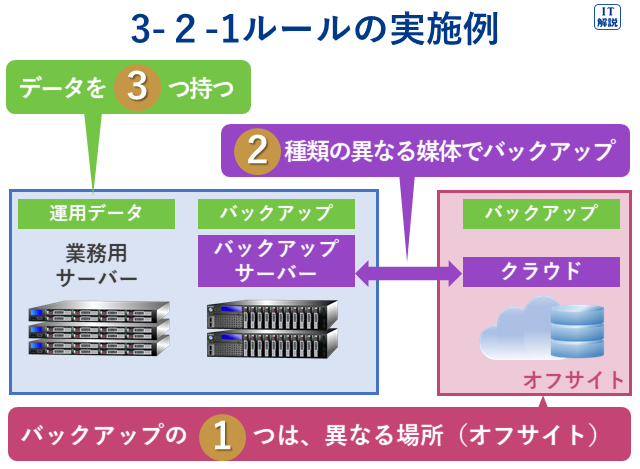

- データのバックアップ

- 3-2-1 ルール

- WORM機能

- イミュータブルバックアップ

- MACアドレスフィルタリング

- ESSIDステルス

- ANY接続拒否

- クラウドサービスのセキュリティ対策

- 物理的なセキュリティ対策

- ゾーニング

- 施錠管理

- 入退室管理

- 共連れ

- アンチパスバック

- インターロック

- サークル型セキュリティゲート

- 監視カメラ

- クリアデスク・クリアスクリーン

- セキュリティケーブル

- 遠隔バックアップ

- 暗号化アルゴリズム

- 共通鍵暗号方式

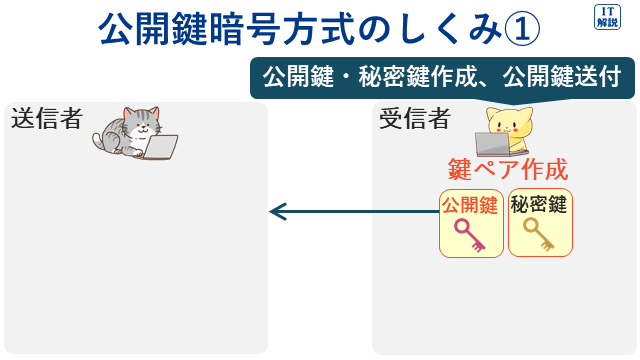

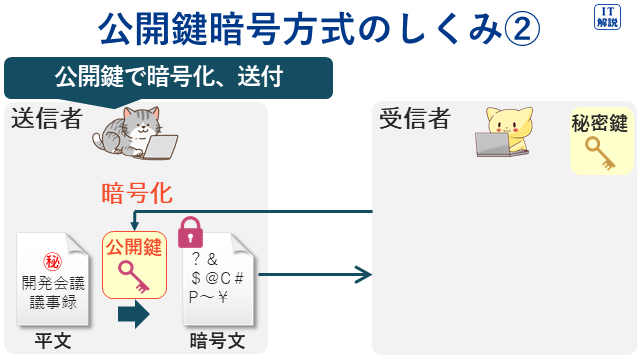

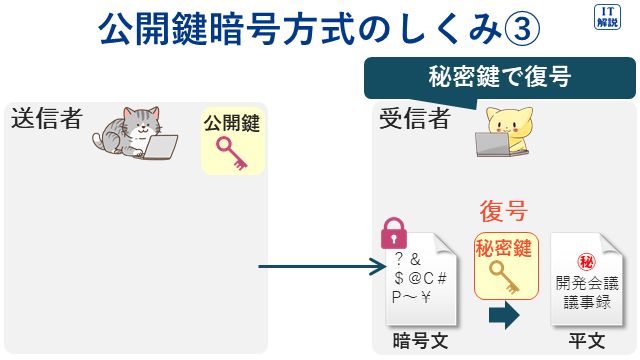

- 公開鍵暗号方式

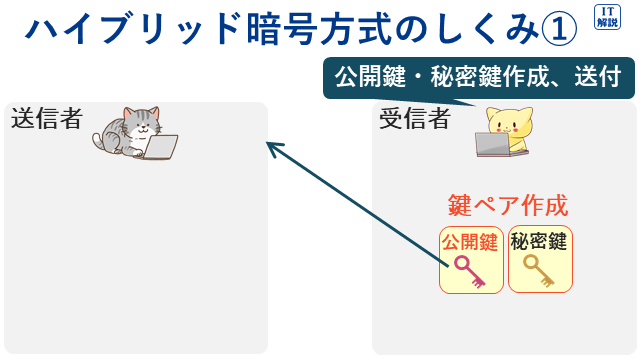

- ハイブリッド暗号方式

- ハッシュ関数

- ディスク暗号化

- ファイル暗号化

- WPA2

- PSK

- デジタル署名

- タイムスタンプ(時刻認証)

- リスクベース認証

- PIN

- CAPTCHA(キャプチャ)

- 認証要素

- 多要素認証

- パスワードレス認証

- EMV 3-Dセキュア(3Dセキュア2.0)

- SMS認証

- ニ段階認証

- シングルサインオン

- バイオメトリクス認証(生体認証)

- 静脈パターン認証

- 虹彩認証

- 声紋認証

- 顔認証

- 網膜認証

- FRR(本人拒否率)

- FAR(他人受入率)

- PKI(公開鍵基盤)

- ルート証明書

- トラストアンカー

- サーバ証明書

- クライアント証明書

- CA(認証局)

- CRL(証明書失効リスト)

- セキュリティバイデザイン

- プライバシーバイデザイン

- クロスサイトスクリプティング対策

- サニタイジング

- SQLインジェクション対策

- IoTセキュリティガイドライン

- コンシューマ向けIoTセキュリティガイド

- まとめ

「セキュリティ」出題傾向

19 問程度/テクノロジ系45問

テクノロジ系の約半分は「セキュリティ」の問題です。

*令和元年~令和7年過去問題(公開)による

一定の割合で、シラバスの新出用語とシラバスにない用語が出題される傾向があります。

シラバスに掲載されて間もない用語(Ver.4.0以降の新出用語)に、初めて掲載されたときのシラバスのバージョン(Ver.4.0等)を表示しました。

情報セキュリティ

情報セキュリティ

情報セキュリティは、組織が持つ情報資産(顧客情報や販売情報など)を守るための包括的な保護の取り組みという概念です。

問題をチェック! R7年 問93

サイバーキルチェーン

シラ外

サイバーキルチェーンは、サイバー攻撃の段階を説明した代表的なモデルの一つです。

サイバー攻撃を7段階に区分して、攻撃者の考え方や行動を理解することを目的としています。

サイバーキルチェーンのいずれかの段階でチェーンを断ち切ることができれば、被害の発生を防ぐことができます。

(情報セキュリティマネジメント 平成31年春午後 問1より)

問題をチェック! R4年 問69

盗聴

Ver.5.0

盗聴は、ネットワークでやりとりされているデータを、送信者、受信者以外の第三者が盗み取ることです。

盗聴対策は、対象によって異なります。

パスワードの盗聴対策については、暗号化した通信でパスワードを送信する方法があります。

(ITパスポート 平成31年春 問59より)

無線LANの盗聴対策については、セキュリティの設定で、WPA3を選択する方法があります。

(ITパスポート 平成27年春 問74より)

ソーシャルエンジニアリング

ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。

ソーシャルには「社会的な」という意味があります。

問題をチェック!

R6年 問73 R5年 問89 R4年 問91

ビジネスメール詐欺(BEC )

Ver.5.0

| BEC (Business E-mail Compromise) | ||

| Business(ビジネス) E-mail(電子メール) Compromise(損なうもの) |

ビジネスメール詐欺とは、海外の取引先や自社の経営者層等になりすまして、偽の電子メールを送って入金を促す詐欺のことです。

問題をチェック! セキュ 予想2

ダブルエクストーション(二重脅迫)

Ver.6.3

ダブルエクストーション(二重脅迫)とは、ランサムウェアにより暗号化したデータを復旧するための身代金要求に加え、暗号化する前にデータを窃取(せっしゅ)しておき、支払わなければデータを公開する等と二重に脅迫する攻撃方法です。

(事業継続を脅かす新たなランサムウェア攻撃について ~独立行政法人情報処理推進機構 セキュリティセンター より)

ダークウェブ

Ver.5.0

ダークウェブには、ドラッグや武器、サイバー攻撃、個人情報等の違法商品を取引するための闇市場サイトの存在し、大きく問題視されています。

アクセスには、匿名性の高い通信を担保する専用のツール(ブラウザ)が必要です。

問題をチェック! R6年 問87

マルウェア

マルウェアは、コンピュータウイルス、ワームなどを含む悪意のあるソフトウェアの総称です。

(ITパスポート 平成25年秋 問77より)

問題をチェック! R4年 問100

オートラン

シラ外

オートランは、USBメモリなどを装着した際に、その中にある指定されたプログラムなどが自動的に起動される機能のことです。

USBメモリを装着すると自動でマルウェアが実行されるなど、悪用される危険があります。

問題をチェック! R5年 問80

ファイルレスマルウェア

Ver.6.0

ファイルレスマルウェアは、マルウェアの実行ファイルをパソコンに作らず、不正なコードをレジストリに保存する等の⼿法を使うことで検知を回避する攻撃です。

スパイウェア

スパイウェアは、利用者が認識することなくインストールされ、利用者の個人情報やアクセス履歴などの情報を収集するプログラムです。

(ITパスポート 平成29年春 問58より)

ランサムウェア

ランサムウェアは、PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェアです。

(ITパスポート 平成31年春 問94より)

問題をチェック!

R7年 問92 R6年 問98 R4年 問56

トロイの木馬

トロイの木馬は、有用なソフトウェアに見せかけて配布された後、バックドアを作ったりウイルスのダウンロードを行うタイプのマルウェアです。

RAT

Ver.4.0

| RAT(Remote Administration Tool) | ||

| Remote(遠隔の) Administration(管理する) Tool(ツール) | ||

| ※Remote Access Trojan(リモートアクセスのトロイの木馬)と訳す場合もあります。 |

RATは、特定のPCから重要情報を不正に入手するといった標的型攻撃に利用され、攻撃対象のPCに対して遠隔から操作を行って、ファイルの送受信やコマンドなどを実行させるソフトウェアです。

(ITパスポート 令和3年 問94より)

多くの場合、コンピュータの画面上に表示されることなく、プログラムやデータファイルの実行・停止・削除、ファイルやプログラムのアップロード・ダウンロードなどの活動を、許可なく不正に行います。

(https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/glossary/glossary_11.htmlより)

多くの場合、トロイの木馬型(バックドア型)マルウェア を指します。

問題をチェック! R3年 問94

マクロウイルス

マクロウイルスは、Officeアプリケーションなどで動作するマクロ機能を使って作成されたコンピュータウイルスです。

マクロ機能は、ワープロソフトや表計算ソフトなどのアプリケーション上で、頻繁に使用する操作や複雑な操作を自動的に実行できる機能です。

たとえば、数値しか入力されていない表に、罫線や文字の大きさなどを設定して、自動的に整形したり、あるシートから別の集計シートを自動的に作り上げたりすることができます。

(ま行|用語辞典|国民のための情報セキュリティサイト (soumu.go.jp)より)

次のような、マクロウイルスの動作例が試験に出題されています。

受信した電子メールに添付されていた文書ファイルを聞いたところ、PCの挙動がおかしくなった。

(ITパスポート 令和2年 問58より)

問題をチェック! R2年 問58

キーロガー

キーロガーは、キーボード入力を記録する仕組みです。攻撃対象のIDやパスワードなどの個人情報を盗むためのツールとして悪用されています。

バックドア

バックドアは、情報ネットワークやサーバにおいて、通常のアクセス経路以外で、侵入者が不正な行為に利用するために設置するものです。

(応用情報 平成21年春午前 問41より)

次のような、バックドアの例が試験に出題されています。

システム内に攻撃者が秘密裏に作成した利用者アカウント

(情報セキュリティマネジメント 平成28年春午前 問27より)

アクセスする際にパスワード認証などの正規の手続が必要なWebサイトに、当該手続を経ないでアクセス可能なURL

(情報セキュリティマネジメント 令和元年秋午前 問21より)

問題をチェック! R5年 問73

SPAM(スパム)

Ver.4.0

SPAMは、受信者の承諾なしに無差別に送付されるメールです。

(ITパスポート 平成21年秋 問71より)

シャドーIT

Ver.4.0

シャドーIT は、IT部門の許可を得ずに、従業員又は部門が業務に利用しているデバイスやクラウドサービスです。

(情報セキュリティマネジメント 平成29年秋午前 問16より)

問題をチェック! R3年 問65

不正のトライアングル

Ver.4.0

不正のトライアングルと呼び、次の3要素がそろったとき、企業内部で不正行為が発生すると考えられています。

「動機」・・・不正を犯す必要性。例えば、仕事のストレスや不満

「機会」・・・重要な情報を持ち出すなど、不正を行おうと思えば実施できてしまう状況

「正当化」・・・不正行為者の考え方。例えば、言い訳

ブルートフォース攻撃(総当たり攻撃)

ブルートフォース攻撃は、主にパスワードの割り出しに用いられる手法です。文字、数字、記号の全ての組み合わせをそれぞれパスワードとして、繰り返しログインを試みる攻撃です。

問題をチェック! R7年 問73

パスワードリスト攻撃

パスワードリスト攻撃は、複数サイトで同一の利用者IDとパスワードを使っている利用者がいる状況に着目して、不正に取得した他サイトの利用者IDとパスワードの一覧表を用いて、ログインを試行する攻撃です。

(情報セキュリティマネジメント 平成28年春午前 問26より)

問題をチェック! R4年 問95

クレデンシャルスタッフィング

Ver.6.3

クレデンシャル スタッフィングとは、流出したアカウント資格情報(IDとパスワードの組み合わせなど)を使って、自動化されたツールを使って、他のWebサイトへのログインを試みる攻撃のことです。

ユーザーによるアカウント資格情報(IDとパスワードの組み合わせなど)の使いまわしを悪用した攻撃です。

クレデンシャルスタッフィングはbot(自動化ツール)が攻撃を行いますが、パスワードリスト攻撃は手動で行います。

辞書攻撃

辞書攻撃は、辞書にある単語をパスワードに設定している利用者がいる状況に着目して、攻撃対象とする利用者 IDを一つ定め、辞書にある単語やその組合せをパスワードとして、ログインを試行する攻撃です。

(基本情報 平成31年春午前 問37より)

クロスサイトリクエストフォージェリ

Ver.5.0

クロスサイトリクエストフォージェリは、悪意のあるスクリプトが埋め込まれたWebページを訪問者に閲覧させて、別のWebサイトで、その訪問者が意図しない操作を行わせる攻撃です。

(情報セキュリティスペ 平成22年春午前Ⅰ 問15より)

クリックジャッキング

Ver.5.0

クリックジャッキングは、Web閲覧者を視覚的に騙(だま)してクリックさせるなどの攻撃手法です。

WebサイトAのコンテンツ上に透明化した標的サイトBのコンテンツを配置し、WebサイトA上の操作に見せかけて標的サイトB上で操作させる攻撃です。

(情報セキュリティマネジメント 平成28年春午前 問22より)

問題をチェック! セキュ 予想3

ドライブバイダウンロード

Ver.4.0

ドライブバイダウンロードは、Webサイトを閲覧したとき、利用者が気付かないうちに、利用者の意図にかかわらず、利用者のPCに不正プログラム(マルウェアなど)がダウンロードされる攻撃です。

(情報セキュリティマネジメント 平成28年春午前 問25より)

問題をチェック! R5年 問58

SQLインジェクション

| SQL (Structured Query Language) | インジェクション (injection) | ||

| Structured(構造化された) Query(問い合わせ) Language(言語) | 注入 | ||

SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

次のような具体的な被害があります。

・Webサイトからのクレジットカード番号や個人情報の漏えい

・ウイルス感染などを引き起こすウェブサイトの改ざん

ディレクトリトラバーサル

Ver.5.0

ディレクトリトラバーサルは、攻撃者がパス名を使ってファイルを指定し、管理者の意図していないファイルに不正アクセスする攻撃です。

(情報セキュリティマネジメント 平成29年春午前 問23より)

インターネット上に公開されているファイルが保管されたディレクトリから、非公開のファイルが保管されているディレクトリに「横断(トラバーサル)」し不正にファイルを閲覧することから、ディレクトリトラバーサルと呼ばれています。

問題をチェック! セキュ 予想4

バッファオーバーフロー攻撃

Ver.6.3

バッファオーバフローは、プログラムが用意している入力用のデータ領域を超えるサイズのデータを入力することで、想定外の動作をさせる攻撃です。

(ITパスポート 平成26年秋 問59より)

中間者攻撃(Man-in-the-middle)

Ver.5.0

中間者攻撃は、ディジタル証明書を使わずに、通信者同士が、通信によって交換する公開鍵を用いて行う暗号化通信において、通信内容を横取りする目的で当事者になりすます攻撃です。

(情報セキュリティスペ 平成22年春午前Ⅱ 問13より)

MITB攻撃

Ver.5.0

| MITB(Man in the browser) | ||

| Man(人) In The Browser(ブラウザ、Webサイトをパソコンやなどの端末で見るためのソフトウェア) |

MITB(Man-in-the-Browser)攻撃は、パソコンで動作しているブラウザ(Browser)を乗っ取り、通信している内容を盗聴したり、改ざんする攻撃です。

次のような、MITB攻撃の例が試験に出題されています。

PCに侵入したマルウェアが、利用者のインターネットバンキングへのログインを検知して、 Webブラウザから送信される振込先などのデータを改ざんする。

(応用情報 平成28年春午前 問45より)

問題をチェック! セキュ 予想5

第三者中継(オープンリレー)

Ver.6.3

第三者中継は、本来の利用者でない外部の利用者が、メール送信サーバ(SMTPサーバ)を使ってメールを送信する攻撃です。

また、外部の利用者が、送信先メールアドレスを自由に指定できてしまう設定になっていることです。

迷惑メールやウイルス等を送信する際に身元を隠すために使用されます。

IPスプーフィング

Ver.5.0

IPスプーフィングは、偽の送信元IPアドレスをもったパケットを送ることです。

(ITパスポート 平成27年秋 問81より)

問題をチェック! セキュ 予想6

DNSキャッシュポイズニング

Ver.4.0

| DNS(Domain Name System) | ||

| Domain(ドメイン、領域) Name(ネーム) System(システム) |

DNSキャッシュポイズニングは、PCが参照するDNSサーバに偽のドメイン情報を注入して、利用者を偽装されたサーバに誘導する攻撃です。

(情報セキュリティマネジメント 平成29年秋午前 問22より)

セッションハイジャック

Ver.5.0

セッションハイジャックは、サーバとクライアント聞の正規のセッションに割り込んで、正規のクライアントに成りすます攻撃で、サーバ内のデータを盗み出します。

(ITパスポート 平成24年春 問77より)

DoS攻撃

| DoS(Denial of Service) | ||

| Denial(拒否) of Service(サービス) |

DoS攻撃は、電子メールやWeb リクエストなどを大量に送りつけて、ネットワーク上のサービスを提供不能にする攻撃です。

(ITパスポート 平成25年春 問52より)

DDoS攻撃

Ver.4.0

| DDoS(Distributed Denial of Service) | ||

| Distributed(分散型の) Denial(拒否) of Service(サービス) |

DDoS 攻撃は、インターネット上の多数の機器から特定のネットワーク、サーバに一斉にパケットを送り、過剰に負荷をかけて機能不全にする攻撃です。

次のような、DDoS攻撃の具体例が試験に出題されています。

ある日のある時刻に、マルウェアに感染した多数のIoT機器が特定のWebサイトへ一斉に大量のアクセスを行い、Webサイトのサービスを停止に追い込んだ。

(ITパスポート 令和元年 問100より)

クリプトジャッキング

Ver.5.0

クリプトジャッキングとは、コンピュータにマルウェアを感染させ、マイニング(暗号資産を入手するための計算)を他人のコンピュータを使って気付かれないように行うことです。

悪用されたコンピュータは、電源、CPUのリソース、ストレージの容量が勝手に使われるため、電力消費が増え、動作が遅くなります。

APT

Ver.6.3

| APT(Advanced Persistent Threat) | ||

| Advanced(高度な) Persistent (持続的) Threat(脅威) |

APTとは、明確な目的をもち,標的となる組織に応じて複数の攻撃方法を組み合わせ,気付かれないよう執拗(しつよう)に繰り返される攻撃又はそれを行う者です。

(基本情報 修了試験 令和5年度12月より)

問題をチェック! セキュ 予想24

フィッシング

フィッシングは、金融機関や公的機関などを装った偽の電子メールを送信するなどして、受信者を架空のWebサイトや実在しているWebサイトの偽サイトに誘導し、暗証番号やクレジットカード番号などの情報を不正に取得する行為です。

(ITパスポート 平成23年秋 問87、ITパスポート 平成28年春 問63より)

次のような、フィッシング対策例が試験に出題されています。

Webサイトなどで、個人情報を入力する場合は、SSL接続であること、及びサーバ証明書が正当であることを確認する。

(ITパスポート 平成24年春 問66より)

キャッシュカード番号や暗証番号などの送信を促す電子メールが届いた場合は、それが取引銀行など信頼できる相手からのものであっても、念のため、複数の手段を用いて真偽を確認する。

(ITパスポート 平成24年春 問66より)

ゼロデイ攻撃

ゼロデイ攻撃は、 ソフトウェアに脆弱性が存在することが判明したとき、そのソフトウェアの修正プログラムがベンダから提供される前に、判明した脆弱性を利用して行われる攻撃です。

(ITパスポート 平成25年秋 問74より)

問題をチェック! R7年 問73

プロンプトインジェクション攻撃

Ver.6.2

プロンプトインジェクションとは、意図的に不正なプロンプト(指示や質問)を注入(インジェクション)して、AIモデルにサービス側の意図しない内容を出力させたり、不適切な情報(例えば、プロンプト自体)を開示させる攻撃のことです。

敵対的サンプル(Adversarial Examples)

Ver.6.2

敵対的サンプルとは、AIが誤って分類するように、人間にはわからないようなわずかなノイズを入れたデータを指します。

問題をチェック! セキュ 予想23

攻撃の準備

Ver.5.0

攻撃の準備として、フットプリンティングやポートスキャンが行われます。

フットプリンティング

Ver.6.3

フットプリンティングとは、攻撃者が攻撃を行う前に攻撃対象となるPC,サーバ及びネットワークについての弱点や攻撃の足掛かりとなる情報を収集することです。

問題をチェック! セキュ 予想26

ポートスキャン

Ver.5.0

ポートスキャンは、事前調査の段階で、攻撃できそうなサービスがあるかどうかを調査する目的で行われます。

(情報セキュリティマネジメント 平成28年春午前 問29より)

ポート番号は、インターネットで情報のやり取りを行うために、使用される番号のことで、IPアドレスとともに指定される補助用のアドレスです。

このポート番号から、アクセスを受け付けているポート、使われているソフトウェア、設定が外部からわかります。

そのため、ポート番号をスキャンする(詳しく調べる)ことで、攻撃に利用可能な設定の不備やソフトウェアの脆弱性などを見つけられます。

問題をチェック! セキュ 予想8

情報セキュリティ管理

リスクマネジメントの順番や情報セキュリティの要素の具体例が試験に出ている。

関連する用語をセットで覚えるといいよ。

リスクマネジメント

リスクマネジメントとは、リスクを特定し、評価した上で許容レベルまでリスクを低減するプロセスのことです。

リスクアセスメント

Ver.4.0

リスクアセスメントは、識別された資産に対するリスクを分析、評価し、基準に照らして対応が必要かどうかを判断することです。

問題をチェック!

R4年 問86 R3年 問88 R3年 問91

リスク特定

Ver.4.0

リスク特定は、組織に存在するリスクを洗い出すことです。

リスク分析

Ver.4.0

リスク分析は、リスクの発生確率と影響度から、リスクの大きさを算定することです。

リスク評価

Ver.4.0

リスク評価は、リスクの大きさとリスク受容基準を比較して、対策実施の必要性を判断することです。

リスク対応

リスク対応は、リスクへの対処方法を選択し、具体的な管理策の計画を立てることです。

情報セキュリティのリスクマネジメントにおけるリスク対応は、リスクの移転、回避、受容及び低減の四つに分類できます。

問題をチェック!

R7年 問91 R6年 問64 R5年 問72

情報セキュリティマネジメント

情報セキュリティマネジメントとは、情報セキュリティを確保、維持するために、技術的、物理的、人的、組織的な視点からの対策を、経営層を中心とした体制で組織的に行うことです。

(ITパスポート 令和2年 問45より)

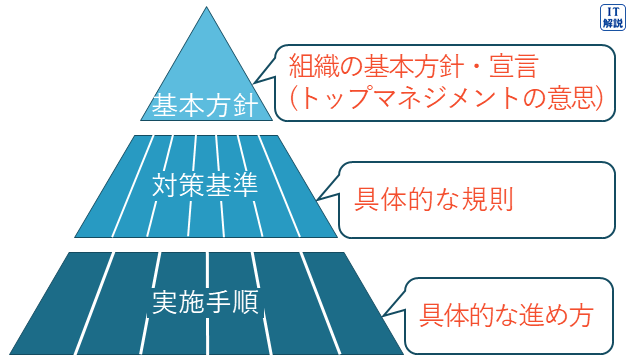

情報セキュリティポリシ

情報セキュリティポリシは、企業や組織において実施する情報セキュリティ対策の方針や行動指針のことです。

情報セキュリティポリシは、基本方針、対策基準及び実施手順の三つの文書で構成できます。

情報セキュリティポリシーの内容|国民のためのサイバーセキュリティサイト (soumu.go.jp)をもとに作成

基本方針は、対策基準や実施手順を定めるためのトップマネジメントの意思を示したものです。

(ITパスポート 令和4年 問85より)

基本方針は、組織全体で統一させます。

(ITパスポート 平成26年秋 問61より)

対策基準は、基本方針を実践するための具体的な規則を記述したものです。

実施手順は、対策基準として決められたことを担当者が実施できるように、具体的な進め方などを記述したものです。

(ITパスポート 平成31年春 問85より)

問題をチェック!

R7年 問84 R6年 問94 R5年 問94

ISMS(情報セキュリティマネジメントシステム)

| ISMS (Information Security Management System) | ||

| Information(情報) Security(セキュリティ) Management(管理) System(システム) |

ISMSは、情報の機密性や完全性、可用性を維持し、情報漏えいなどのインシデント(事故)発生を低減させるためのしくみです。

次のようなISMSの導入効果が試験に出題されています。

リスクマネジメン卜プロセスを適用することによって、情報の機密性、完全性及び可用性をバランス良く維持、改善し、リスクを適切に管理しているという信頼を利害関係者に与えます。

(ITパスポート 平成31年春 問72より)

次のようなISMSの特徴が試験に出題されています。

一過性の活動でなく改善と活動を継続する。

(ITパスポート 平成27年春 問81より)

導入及び活動は経営層を頂点とした組織的な取組みである。

(ITパスポート 平成27年春 問81より)

問題をチェック! R2年 問84

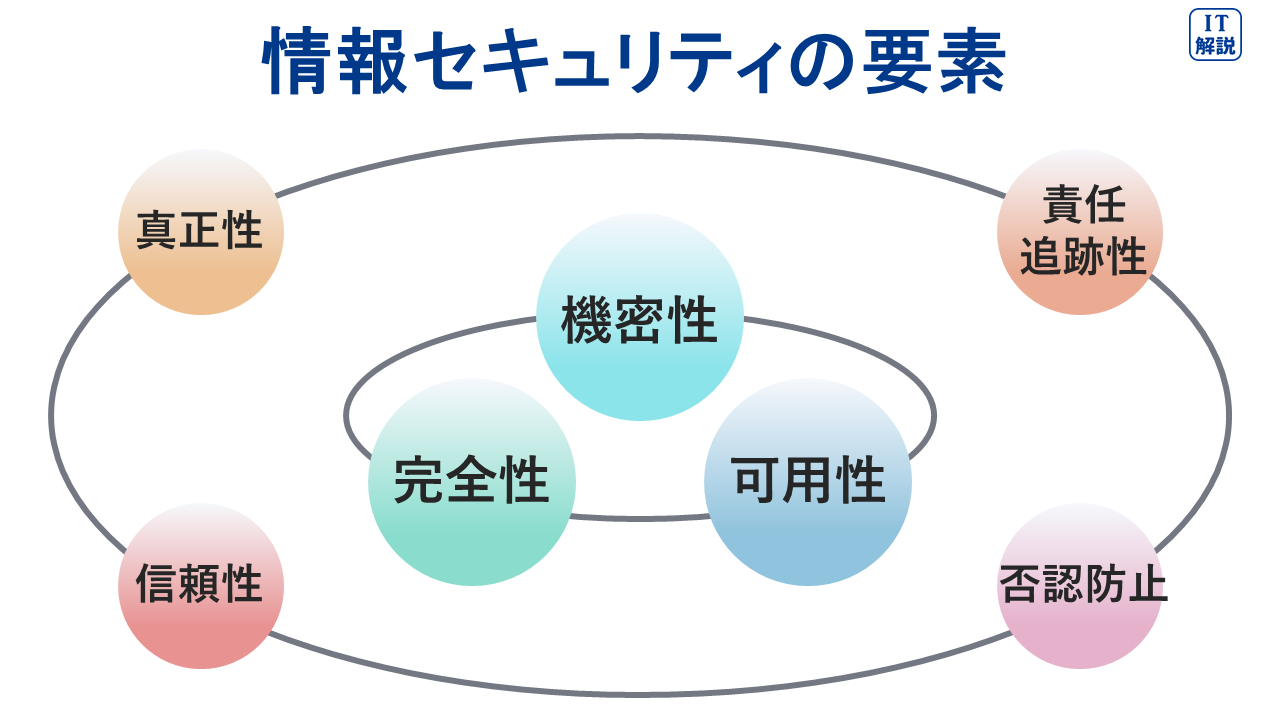

情報セキュリティの要素

Ver.4.0

情報セキュリティの要素は、情報セキュリティ上の重要な特性で、機密性、完全性、可用性、真正性、責任追跡性、否認防止、信頼性があります。

問題をチェック!

R6年 問75 R4年 問72 R3年 問67

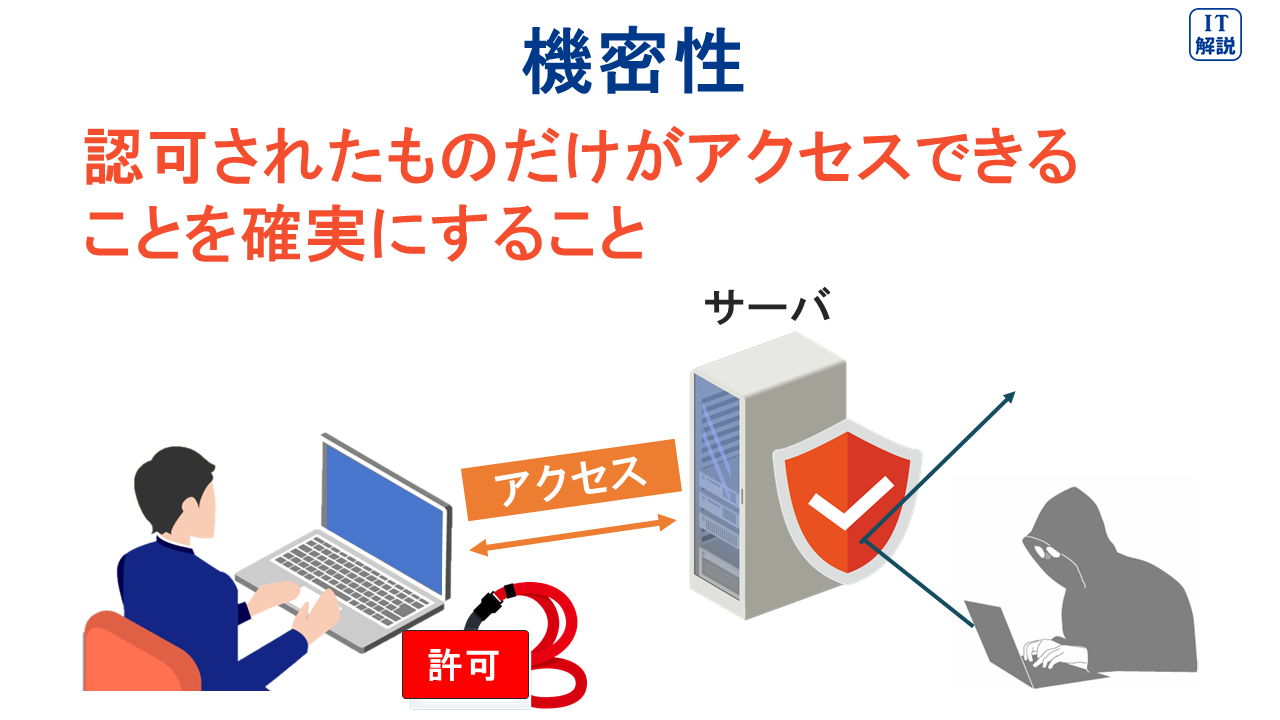

機密性

機密性は、情報にアクセスすることが認可されたものだけがアクセスできることを確実にすることです。

機密性と可用性は互いに反する側面をもっているので,実際の運用では両者をバランスよく確保することが求められます。

(ITパスポート 令和元年 問97より)

次のような、機密性が損なわれた事例が試験に出ています。

PCがマルウェアに感染したことによって、個人情報が漏えいした。

(ITパスポート 令和4年 問72より)

データベースで管理していた顧客の個人情報が漏えいした。

(ITパスポート 平成28年秋 問87 より)

次のような、機密性を高める施策例が試験に出ています。

アクセス制御を行う。

(ITパスポート 令和6年 問75、令和元年 問78より)

機密情報のファイルを暗号化し、漏えいしても解読されないようにする。

(ITパスポート 平成25年秋 問75より)

システムの利用開始時にユーザ認証を求める。

(ITパスポート 平成30年秋 問82より)

ファイルに読出し用パスワードを設定する。

(ITパスポート 平成26年秋 問67より)

生体認証を採用する。

(ITパスポート 平成27年秋 問58より)

外部記憶媒体を無断持出しが禁止

(基本情報 平成28年秋午前 問59より)

問題をチェック!

R6年 問75 R4年 問72 R元年 問78

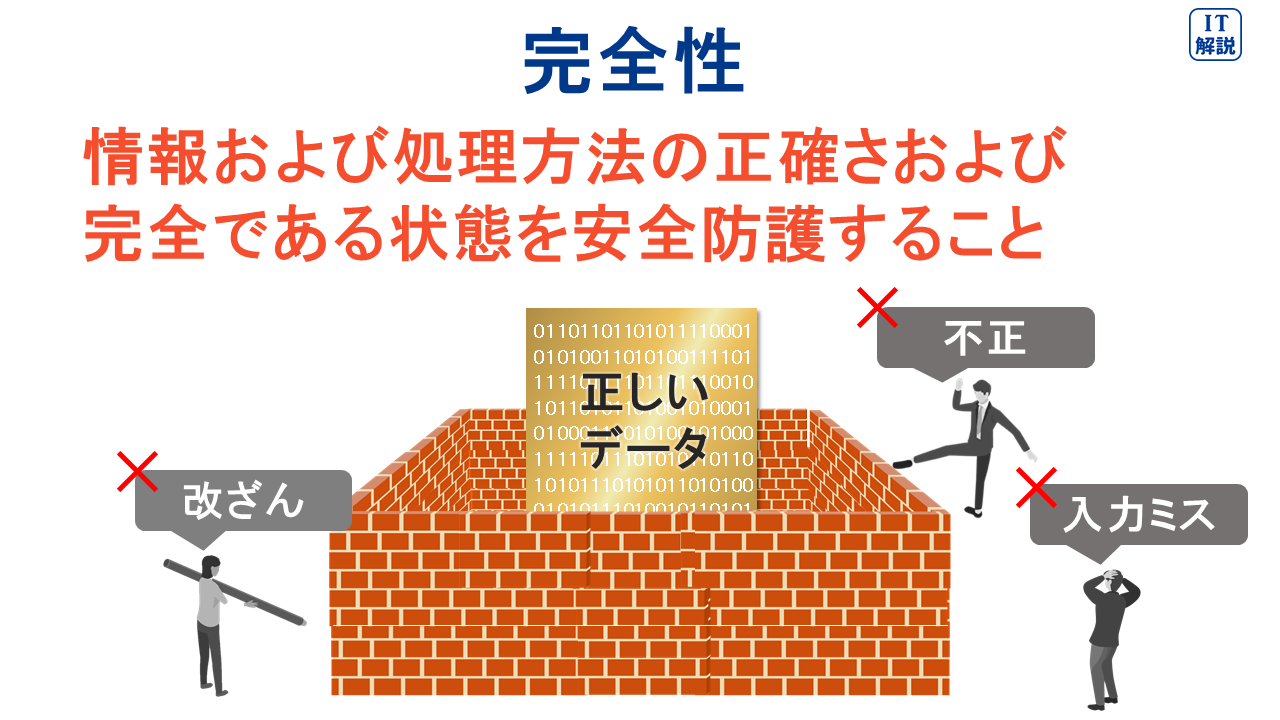

完全性

完全性は、情報および処理方法の正確さおよび完全である状態を安全防護することです。

次のような、完全性が損なわれた例が試験に出題されています。

キーボードの打ち間違いによって、不正確なデータが入力された。

(ITパスポート 令和4年 問72より)

オペレータが誤ってデータ入力し、顧客名簿に矛盾が生じた。

(ITパスポート 平成28年秋 問87より)

Webページの改ざん

(ITパスポート 平成22年秋 問53より)

次のような、完全性を維持あるいは高める施策例が試験に出題されています。

データにディジタル署名を付与する。

((ITパスポート 令和6年 問75、平成29年春 問79より)

データの入力者以外の者が、入力されたデータの正しさをチェックする。

(ITパスポート 平成26年秋 問67より)

情報の改ざんを防止する対策を施す。

(ITパスポート 平成30年秋 問82より)

問題をチェック!

R6年 問75 R5年 問95 R4年 問72

可用性

可用性は、認可された利用者が、必要なときに情報にアクセスできることを確実にすることです。

次のような、可用性を評価する項目が試験に出題されています。

緊急のメンテナンスに伴うサービスの計画外の停止時間

(ITパスポート 平成23年秋 問13より)

次のような、可用性が損なわれた例が試験に出題されています。

停電によってシステムが停止した。

(ITパスポート 平成25年春 問75より)

DDoS攻撃によって、Webサイトがダウンした。

(ITパスポート 令和4年 問72より)

次のような、システムの可用性を高める施策例が試験に出題されています。

ハードウェアを二重化する。

(ITパスポート 令和6年 問75、平成27年秋 問58より)

二つの拠点を専用回線で接続したWANでパケットを送受信するとき、異なる通信事業者が提供する別回線を加え、2回線でパケットを送受信する。

(ITパスポート 平成31年春 問64より)

システムで利用するハードディスクをRAIDのミラーリング構成にする 。

(ITパスポート 平成26年春 問84より)

データを処理するシステムに予備電源を増設する。

(ITパスポート 平成26年秋 問67より)

問題をチェック!

R7年 問97 R6年 問75 R4年 問72

真正性

真正(しんせい)性は、本物であることを証明できることです。

責任追跡性

責任追跡性は、誰が行ったか追跡できることです。

否認防止

否認防止は、否認されることがないように、引き起こされたことを証明することです。

つぎのような、否認防止の例が試験に出題されています。

電子商取引において、注文した事実やその内容について否認されることを防止するために、取引の相手に「注文データにディジタル署名を付与する」ことを依頼する。

(ITパスポート 平成31年春 問100より)

信頼性

信頼性は、意図することが確実にできることです。

リスクコミュニケーション

Ver.6.3

リスクコミュニケーションとは、関係者が、あるリスクやその対策に関する情報の共有や意見交換などのコミュニケーションを行うことです。

平時のリスクコミュニケーションにより関係者に信頼関係を醸成し、インシデント発生時にもコミュニケーションが円滑に進むよう備える必要があります。

(サイバーセキュリティ経営ガイドライン Ver 3.0(経済産業省、IPA)より)

ISMSにおけるPDCA

PDCAの各プロセスと具体的な活動や業務の対応が、よく出題されています。

〇Plan(計画)

…情報セキュリティマネジメント(ISMS)の確立

情報資産のリスクアセスメント

(初級シスアド 平成21年春 問56より)

企業の経営方針に基づいて情報セキュリティ基本方針を策定

(ITパスポート 平成26年秋 問78より)

〇Do(実施)

…ISMSの導入及び運用

計画段階で選択した対策の導入・運用運用しているサーバのソフトウェアに対する最新の修正プログラムの有無を、定められた運用手順に従って毎日調べる業務

(ITパスポート 平成30年秋 問61より)

〇Check (点検・監査)

…ISMSの監視及び見直し

ISMSの監視及び見直し 1年前に作成した情報セキュリティポリシについて、適切に運用されていることを確認するための監査

(ITパスポート 令和元年 問68より)

プロセスの効果を測定し、結果の評価を行う。

(ITパスポート 平成30年春 問90より)

〇Act(見直し・改善)

…ISMSの維持及び改善

リスクマネジメントの活動状況の監視の結果などを受けて、是正や改善措置を決定している。

(ITパスポート 令和3年 問77より)

問題をチェック!

R7年 問83 R6年 問86 R5年 問79

ISMSにおける内部監査

ISMSにおける内部監査は、組織のISMSの適合性と有効性を、あらかじめ定めた間隔(年1回以上)でチェックする活動です。適合性や有効性に問題点が見つかれば是正処置(改善)を求めます。

適合性:自ら定めたISMSに関する規定やルールおよびISO/IEC 27001の要求事項に決められた通りに、業務ができているか

有効性:現行のISMSのルールや文書が有効に実施されているか

問題をチェック! R7年 問59

ISMS適合性評価制度

シラ外

ISMS適合性評価制度は、JIS Q 27001に基づき、企業などの組織において、ISMS(情報セキュリティマネジメントシステム)が適切に構築、運用され、ISMS認証基準の要求事項に適合していることを特定の第三者機関が審査して認証する制度です。

(ITパスポート 平成28年春 問91より)

ISMSクラウドセキュリティ認証

シラ外

ISMSクラウドセキュリティ認証は、通常のISMS認証に加えて、クラウドサービス固有の管理策が 適切に導入、実施されていることを認証するものです。

企業や一般ユーザが、安心してクラウドサービスを利用できることを目的としています。

(ISMS適合性評価制度 – 情報マネジメントシステム認定センター(ISMS-AC)より)

プライバシーポリシ(個人情報保護方針)

Ver.4.0

プライバシーポリシは、個人情報の利用目的や管理方法の考え方を文章に示し公表したものです。

安全管理措置

Ver.4.0

安全管理措置は、個人データの漏えい防止など、個人データの安全管理のために必要かつ適切な措置のことです。

次のような、安全管理措置の具体例が試験に出題されました。

データを暗号化して保存する。

(ITパスポート 平成30年春 問98より)

住所録のデータを書き込んだCD-ROMを破棄するときには破砕する。

(ITパスポート 平成28年春 問65より)

サイバー保険

Ver.4.0

サイバー保険は、サイバー事故(個人情報漏洩など)により企業に生じた第三者に対する「損害賠償責任」、事故時に必要となる「費用」、自社の「喪失利益」などが契約によって補償されます。

プライバシーマーク制度

プライバシーマーク制度は、JIS Q 15001:2006に基づき、個人情報の適切な保護のための体制を整備している事業者を認定する制度です。

情報セキュリティ委員会

Ver.4.0

情報セキュリティ委員会は、ISMSを推進する社内に置かれる組織です。

構成:複数の部門の代表者

役割:自部門の課題の提出や、部門指導と管理、相互理解

CSIRT(シーサート)

| CSIRT (Computer Security Incident Response Team) | ||

| Computer(コンピュータ) Security(セキュリティ) Incident(偶発的な事件、事故) Response(対応) Team(チーム) |

CSIRTは、企業内・組織内や政府機関に設置され、情報セキュリティインシデントに関する報告を受け取り、調査し、対応活動を行う組織の総称です。

(情報セキュリティマネジメント 平成28年春午前 問1より)

問題をチェック! R7年 問68

SOC

Ver.4.0

| SOC(Security Operation Center) | ||

| Security(セキュリティ) Operation(運用) Center(センター) |

SOCは、民間企業のサーバに対するセキュリティ攻撃を監視、検知する組織です。

(情報セキュリティマネジメント 平成29年秋午前 問4より)

SOCは自分の会社で構築・運用する場合と、外部の会社が提供するサービスを利用する場合があります。

コンピュータ不正アクセス届出制度

Ver.4.0

コンピュータ不正アクセス届出制度は、国内の不正アクセス被害をIPA(情報処理推進機構)に届け出る制度です。

目的:IPA(情報処理推進機構)は、不正アクセス被害の実態把握や同様の被害発生の防止に役立てます。

コンピュータウイルス届出制度

Ver.4.0

コンピュータウイルス届出制度は、コンピュータウイルス被害をIPA(情報処理推進機構)に届け出る制度です。

目的:IPA(情報処理推進機構)は、ウイルス感染被害の拡大や再発の防止に役立てます。

ソフトウェア等の脆弱性関連情報に関する届出制度

Ver.4.0

ソフトウェア等の脆弱性関連情報に関する届出制度は、ソフトウェア等の脆弱性関連情報をIPA(情報処理推進機構)に届け出る制度です。

目的:脆弱性関連情報の適切な流通および対策の促進を図り、インターネット利用者に対する被害を予防する。

ISMAP(政府情報システムのためのセキュリティ評価制度)

Ver.6.3

| ISMAP(イスマップ) (Information system Security Management and Assessment Program) | ||

| Information system(情報システム) Security(セキュリティ) Management(管理) And Assessment(アセスメント、評価) Program(プログラム、計画) |

ISMAPは、政府が求めるセキュリティ要求を満たしているクラウドサービスをあらかじめ評価、登録することによって、政府のクラウドサービス調達におけるセキュリティ水準の確保を図る制度です。

(応用情報 令和5年春午前 問39より)

問題をチェック! セキュ 予想27

J-CSIP(サイバー情報共有イニシアティブ)

Ver.4.0

| J-CSIP(ジェイシップ) (Initiative for Cyber Security Information sharing Partnership of Japan ) | ||

| Initiative( イニシアティブ、取り組み) for Cyber(ネットワークに関わる) Security (セキュリティ) Information sharing (情報共有) Partnership(パートナーシップ、協力) of Japan(日本) |

J-CSIPは、参加組織及びそのグループ企業において検知されたサイバー攻撃などの情報を、IPAが情報ハブになって集約し、参加組織間で共有する取組です。

(情報セキュリティマネジメント 令和元年秋午前 問2より)

J-CRAT(サイバーレスキュー隊)

Ver.4.0

| J-CRAT(ジェイ・クラート) (Cyber Rescue and Advice Team against targeted attack of Japan) | ||

| Initiative( イニシアティブ、取り組み) for Cyber(ネットワークに関わる) Security (セキュリティ) Information sharing (情報共有) Partnership(パートナーシップ、協力) of Japan(日本) |

J-CRATは、標的型サイバー攻撃を受けた組織や個人から提供された情報を分析し、社会や産業に重大な被害を及ぼしかねない標的型サイバー攻撃の把握、被害の分析、対策の早期着手の支援を行う活動です。

(応用情報 平成29年秋午前 問42より)

問題をチェック! R3年 問81

SECURITY ACTION(セキュリティアクション)

Ver.5.0

SECURITY ACTIONは、中小企業の情報セキュリティ対策普及の加速化に向けて、情報セキュリティ対策に取り組むことを自己宣言する制度です。

(ITパスポート 令和3年 問79より)

中小企業の自発的な情報セキュリティ対策への取組みを促す活動を推進し、安全・安心なIT社会を実現するためにIPAが創設した制度です。

SECURITY ACTIONは、情報セキュリティ対策状況等をIPAが認定するあるいは認証等を与える制度ではありません。

(よくある質問 : SECURITY ACTION セキュリティ対策自己宣言 (ipa.go.jp)より)

問題をチェック! R3年 問79

情報セキュリティ対策・情報セキュリティ実装技術

”実装”は、”機能を組み込むこと”だよ。

次の点を確認して覚えるといいよ。

・対象は何か?

・どんな脅威のための対策?

・どんな方法?

情報セキュリティ訓練

Ver.5.0

情報セキュリティ訓練は、サイバー攻撃に対する『防災訓練』です。

(目的)インシデントが発生した際の対応力を高めます。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

標的型メールに関する訓練

標的型メールに関する情報セキュリティ訓練について、次のような例があります。

・対象の社員に訓練であることは伝えず、偽の標的型メールを送信する。

・どれだけ標的型メールを開いてしまったか、または、適切に対処できたかを測定する。

・結果を、今後のサイバーセキュリティ教育に活かす。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

組織における内部不正防止ガイドライン

Ver.4.0

作成:IPA(情報処理推進機構)

次のガイドラインの推奨事項が試験に出ています。

ガイドラインの推奨事項①

重大な不正を犯した内部不正者に対しては組織としての処罰を検討するとともに、再発防止の措置を実施する。

(ITパスポート 令和元年 問61より)

ガイドラインの推奨事項②

内部不正対策は経営者の責任であり、経営者は基本となる方針を組織内外に示す“基本方針”を策定し、役職員に周知徹底する。

(ITパスポート 令和元年 問61より)

ガイドラインの推奨事項③

退職間際に重要情報の不正な持出しが行われやすいので、退職予定者に対する重要情報へのアクセスや媒体の持出しの監視を強化する。

(情報セキュリティマネジメント 平成30年春午前 問4より)

ガイドラインの推奨事項④

インターネット上のWebサイトへのアクセスに関しては、コンテンツフィルタ(URLフィルタ)を導入して、SNS、オンラインストレージ、掲示板などへのアクセスを制限する。

(情報セキュリティマネジメント 平成28年春午前 問 7より)

問題をチェック! R元年 問61

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

アクセス制御

アクセス制御は、ユーザがコンピュータシステムの資源(データ等)にアクセスすることができる権限・認可をコントロールすることです。 機密性が向上します。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ファイアウォール

ファイアウォールは、ネットワークにおいて、外部からの不正アクセスを防ぐために内部ネットワークと外部ネットワークの間に置かれるしくみです。

(ITパスポート 平成22年春 問68より)

次のような、ファイアウォールによって実現されることが試験に出題されました。

外部に公開するWebサーバやメールサーバを設置するためのDMZの構築

外部のネットワークから組織内部のネットワークへの不正アクセスの防止

(ITパスポート 令和4年 問64より)

問題をチェック! R4年 問64

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

WAF

Ver.5.0

| WAF(ワフ) (Web Application Firewall | ||

| Web(ウェブ) Application(アプリケーション) Firewall(ファイアウォール、不正侵入を防ぐシステム) |

WAFは、Webアプリケーションへの攻撃を検知し、阻止します。

(応用情報 平成31年春午前 問45より)

Webサイトに対するアクセス内容を監視し、攻撃とみなされるパターンを検知したときに当該アクセスを遮断します。

(情報セキュリティマネジメント 平成30年春午前 問12より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

IDS(侵入検知システム)

Ver.5.0

| IDS ( Intrusion Detection System ) | ||

| Intrusion(侵入) Detection(検知、検出) System(システム) |

IDSは、サーバやネットワークを監視し、侵入や侵害を検知した場合に管理者へ通知します。

(基本情報 平成30年秋午前 問42より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

IPS(侵入防止システム)

Ver.5.0

| IPS( Intrusion Prevention System) | ||

| Intrusion(侵入) Prevention(防止) System(システム) |

IPSは、サーバやネットワークへの侵入を防ぐために、不正な通信を検知して遮断する装置です。

(情報セキュリティマネジメント 平成31年春午前 問15より)

問題をチェック! セキュ 予想11

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

EDR

Ver.6.3

| EDR(Endpoint Detection and Response) | ||

| Endpoint(終点) Detection and(検出) Response(対応) |

EDRとは、エンドポイント(PC、サーバー、スマートフォンなどネットワークに接続されている端末)において、OSやアプリケーションの挙動からマルウェア感染の兆候を検知し、感染後の対応を迅速に行えるようにするソフトウェアを指します。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

DLP

Ver.4.0

| DLP(Data Loss Prevention) | ||

| Data(データ) Loss(損失) Prevention(防止) |

DLPは、情報システムにおいて、秘密情報を判別し、秘密情報の漏えいにつながる操作に対して警告を発令したり、その操作を自動的に無効化します。

(情報セキュリティマネジメント 平成29年秋午前 問13より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

SIEM

Ver.5.0

| SIEM(シーム) (Security Information and Event Management) | ||

| Security(セキュリティ) Information(インフォメーション、通知) and Event(イベント、事象) Managemen(マネジメント、管理) |

SIEMは、複数のサーバやネットワーク機器のログを収集分析し、不審なアクセスを検知する仕組みです。

(応用情報 平成29年秋午前 問38より)

また、様々な機器から集められたログを総合的に分析し、管理者による分析と対応を支援します。

(基本情報 令和元年秋午前 問43より)

問題をチェック! セキュ 予想12

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

検疫ネットワーク

検疫ネットワークは、セキュリティに問題があるPCを社内ネットワークなどに接続させないことを目的とした仕組みであり、外出先で使用したPCを会社に持ち帰った際に、ウイルスに感染していないことなどを確認するために利用します。

(ITパスポート 平成26年秋 問54より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

DMZ

| DMZ(DeMilitarized Zone) | ||

| DeMilitarized(非武装) Zone(地帯) |

DMZは、企業内ネットワークからも、外部ネットワークからも論理的に隔離されたネットワーク領域であり、そこに設置されたサーバが外部から不正アクセスを受けたとしても、企業内ネットワークには被害が及ばないようにするためのものです。

(ITパスポート 平成25年秋 問79より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

SSL/TLS

Ver.4.0

| SSL (Secure Sockets Layer) | TLS (Transport Layer Security) |

| Secure(安全な) Sockets(ソケット通信) Layer(レイヤ、層) | Transport(運ぶ) Layer(レイヤ、層) Security(防衛手段) |

SSL/TLSは、HTTPSで接続したWebサーバとブラウザ間の暗号化通信に利用されるプロトコルです。

(ITパスポート 平成30年秋 問71より)

暗号化、認証、改ざん検知の三つの主要な機能があります。

(1)WebブラウザとWebサーバ間の通信を暗号化し、通信の盗聴を防ぐ。

(2)認証によりサーバやクライアントが正しい通信相手であるか確認し、なりすましを防ぐ。

(3)改ざん検知により、データの改ざんを防ぐ。

問題をチェック! R3年 問63

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

S/MIME

| S/MIME(エスマイム) | |

| (Secure) | (Multipurpose Internet Mail Extensions) |

| Secure(安全な) | Multipurpose(多目的の) Internet(インターネット) Mail(メール) Extensions(拡張機能) |

S/MIMEは、電子証明書を使用して、メールソフト間で電子メールを安全に送受信するための規格です。

(ITパスポート 平成30年春 問69より)

問題をチェック! R3年 問68

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

VPN

| VPN ( Virtual Private Network ) | ||

| Virtual(バーチャル、仮想) Private(プライベート、非公開の) Network(ネットワーク) |

VPNは公衆ネットワークなどを利用して構築された、専用ネットワークのように使える仮想的なネットワークです。

(ITパスポート 平成29年秋 問85より)

認証と通信データの暗号化によって、セキュリティの高い通信を行います。

(ITパスポート 平成23年秋 問70より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

IP-VPN

シラ外

| IP (Internet Protocol) | VPN (Virtual Private Network) |

| Internet(インターネット) Protocol(約束、ルール) | Virtual(バーチャル、仮想) Private(プライベート、非公開の) Network(ネットワーク) |

IP-VPNは、通信事業者が構築したネットワークを利用し、インターネットで用いられているのと同じネットワークプロトコルによって、契約者の拠点間だけを専用線のようにセキュリティを確保して接続するWANサービスです。

(ITパスポート 平成28年秋 問57より)

問題をチェック! R2年 問78

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

MDM

Ver.4.0

| MDM(Mobile Device Management) | ||

| Mobile(モバイル、持ち運びできる) Device(端末) Management(マネジメント、管理) |

MDMは、モバイル端末の状況の監視、リモートロックや遠隔データ削除ができるエージェントソフトの導入などによって、企業システムの管理者による適切な端末管理を実現することです。

(ITパスポート 平成30年秋 問72より)

問題をチェック! R2年 問76

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ディジタルフォレンジックス

ディジタルフォレンジックスは、コンピュータに関する犯罪が生じたとき、関係する機器やデータ、ログなどの収集及び分析を行い、法的な証拠性を明らかにするための手段や技術の総称です。

(ITパスポート 平成31年春 問99より)

問題をチェック! R7年 問74

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ペネトレーションテスト

ペネトレーションテストは、システムに対して、実際に攻撃して侵入を試みることで、セキュリティ上の弱点を発見するテストです。

(ITパスポート 平成26年秋 問62より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ブロックチェーン

Ver.4.0

ブロックチェーンは、複数の取引記録をまとめたデータを順次作成するときに、そのデータに直前のデータのハッシュ値を埋め込むことによって、データを相互に関連付け、取引記録を矛盾なく改ざんすることを困難にすることで、データの信頼性を高める技術です。

(ITパスポート 令和元年 問59より)

ブロックチェーンは、暗号資産を支える重要な技術です。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

耐タンパ性

Ver.4.0

耐タンパ性は、ハードウェアなどに対して外部から不正に行われる内部データの改ざんや解読、取出しなどがされにくくなっている性質です

(ITパスポート 令和2年 問90より)

ICカードの耐タンパ性を高める対策として、次のような例があります。

信号の読出し用プローブの取付けを検出するとICチップ内の保存情報を消去する回路を設けて、ICチップ内の情報を容易に解析できないようにする。

(応用情報 平成29年秋午前 問44より)

問題をチェック!

R5年 問57 R3年 問73 R2年 問90

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

Secure Erase(セキュアイレース)

シラ外

| Secure (安全な) | Erase (消去) |

Secure Eraseは、 SSDに用意されている、自分自身のデータを消去するコマンドです。

問題をチェック! R6年 問63

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

セキュアブート

Ver.5.0

セキュアブートは、PCの起動時にOSやドライパのディジタル署名を検証し、許可されていないものを実行しないようにすることによって、OS起動前のマルウェアの実行を防ぐ技術です。

(情報セキュリティマネジメント 平成30年秋午前 問17より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

TPM(セキュリティチップ)

Ver.5.0

| TPM ( Trusted Platform Module) | ||

| Trusted(信頼できる) Platform(プラットフォーム、基盤) Module(モジュール、部品の集まり) |

TPMは、IoT機器やPCに保管されているデータを暗号化するためのセキュリティチップです。

暗号化に利用する鍵などの情報をチップの内部に記憶しており、外部から内部の情報の取出しが困難な構造をしています。

(ITパスポート 令和元年 問73より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

PCI DSS

Ver.5.0

| PCI (Payment Card Industry) | DSS (Data Security Standard) |

| Payment(ペイメント、支払い) Card(カード) Industry(業界) | Data(データ) Security(セキュリティ、安全) Standard(規格) |

PCI DSSは、クレジットカードなどのカード会員データのセキュリティ強化を目的として制定され、技術面及び運用面の要件を定めたものです。

(情報セキュリティマネジメント 令和元年秋午前 問27より

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

データのバックアップ

Ver.6.3

ランサムウェアにより、バックアップデータやログも暗号化されてしまう事例があります。

そのため、バックアップにおいて、以下のような点に留意する必要があります。

(1)バックアップに使用する装置・媒体は、バックアップ時のみパソコンと接続する。

-理由-

・外付け HDD や USB メモリは、パソコンに接続していない状態であればランサムウェアの影響は及ばないため

(2)バックアップに使用する装置・媒体は複数用意し、バックアップする。

-理由-

・バックアップ中にランサムウェアに感染しないとも限らないため

・バックアップ装置・媒体の故障や不具合などが発生した場合にも対応が可能

(3)バックアップ方式の妥当性を定期的に確認する。

-理由-

・有事の際にバックアップからリストアできなければ意味がないため

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

3-2-1 ルール

Ver.6.3

321ルールとは、データを3つ持ち(運用データ1つ、バックアップデータ2つ)、2種類の異なる媒体でバックアップし、そのうち1つは異なる場所(オフサイト)で保管する、という理想的なバックアップの方法とされています。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

WORM機能

Ver.6.3

| WORM(Write Once Read Many) | ||

| Write(書き込み) Once(一度だけ) Read(読み込み) Many(何度も) |

WORMとは、一度書き込んだデータを消去・変更できず、データの読み込みは何度でも可能な追記型の記憶方式です。

ランサムウェア対策として有効です。

問題をチェック! セキュ 予想28

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

イミュータブルバックアップ

Ver.6.3

イミュータブルバックアップは、データを変更できなくして削除や暗号化、変更を防ぎ、バックアップデータを守る方法です。

ランサムウェア対策として有効です。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

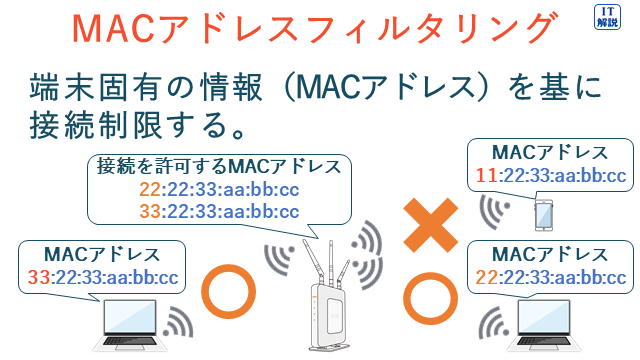

MACアドレスフィルタリング

Ver.6.0

| MAC (Media Access Control ) | アドレス (address) | フィルタリング (filtering) | ||

| Media (メディア、媒体) Access (アクセス、利用する) Control (制御) | 住所 | 情報を分類/制限する | ||

MACアドレスフィルタリングは、無線LANのセキュリティにおいて、アクセスポイン卜がPCなどの端末からの接続要求を受け取ったときに、接続を要求してきた端末固有の情報を基に接続制限を行う仕組みです。

(ITパスポート 令和3年 問85より)

問題をチェック! R3年 問85

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ESSIDステルス

シラ外

| ESSID (Extended Service Set Identifier) | ステルス (stealth) | ||

| Extended(拡張された) Service(サービス) Set(あてがう) IDentifier(識別子) | ひそかに行うこと | ||

ESSIDは、無線のネットワークを識別する文字列(簡単に言うと名前)で、ネットワーク管理者が設定します。

ESSIDステルスは、ESSID通知を停止して、無線LANの電波が届く端末に無線LANのESSIDを表示させないことです。第三者が無線LANに接続しにくくなります。

問題をチェック! R6年 問70

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ANY接続拒否

シラ外

| ANY | 接続拒否 | ||

| (どこでもいい) | つなぐのを断る | ||

ANY接続拒否は、不特定で誰のものか分からないパソコンから接続されることを防ぐことです。

ANY接続拒否は、無線 LAN アクセスポイントの設定において ESSIDが「ANY」や空欄の設定になっている無線 LAN クライアントを拒否します。

ESSIDは、無線のネットワークを識別する文字列(簡単に言うと名前)です。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

クラウドサービスのセキュリティ対策

Ver.6.3

(検討のポイント)

・クラウドサービス事業者のセキュリティ対策を把握し、自社のセキュリティに関する期待を満たしたサービスを利用する。

・利用者である自社の役割・責任を把握し、自社でしかできない対策を的確に実行する。

(選択するときのポイント)

・どの業務で利用するか明確にする

・クラウドサービスの種類を選ぶ

・取扱う情報の重要度を確認する

・セキュリティのルールと矛盾しないようにする

・クラウド事業者の信頼性を確認する

・クラウドサービスの安全・信頼性を確認する

(運用するときのポイント)

・管理担当者を決める

・利用者の範囲を決める

・利用者の認証を厳格に行う

・バックアップに責任を持つ

(セキュリティ管理のポイント)

・付帯するセキュリティ対策を確認する

・利用者サポートの体制を確認する

・利用終了時のデータを確保する

・適用法令や契約条件を確認する

・データ保存先の地理的所在地を確認する

(中小企業の情報セキュリティ対策ガイドライン第3.1版 (ipa.go.jp) より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

物理的なセキュリティ対策

物理的セキュリティ対策とは、情報資産の盗難・改ざん・破壊等の危険にさらされることのないように、建物や設備(コンピュータやサーバ等)に対して物理的な対策をすることです。

問題をチェック! R7年 問88

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ゾーニング

シラ外

ゾ一二ングは、「区分する」という意味で、さまざまな分野で使われています。

セキュリティ分野では、来訪者や一般従業員、機密にアクセスできる担当者など関係者を明確に区分し、それぞれ入室可能なエリアを設定することで、重要な情報に権限のないものがアクセスできないようにすることです。

問題をチェック! R2年 問82

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

施錠管理

施錠管理とは、事務所やサーバ室等、重要な情報を保管しているキャビネットなどに鍵をかけて管理することです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

入退室管理

入退室管理とは、建物や施設、部屋への不正な入退室を防ぐために、許可された人しか入室できないようにし、また、「いつ」「誰が」「どこに」入退室したか記録して管理することです。

入退室管理システムにはICカード、指紋認証、顔認証など数多くの種類があります、

問題をチェック! R7年 問88

共連れ

シラ外

共連れとは、サーバ室など、セキュリティで保護された区画への入退室管理において、一人の認証で他者も一緒に入室することです。

(ITパスポート 令和4年 問74より)

問題をチェック! R3年 問58

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

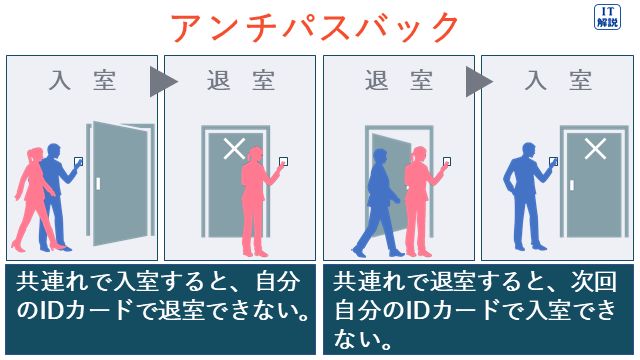

アンチパスバック

Ver.6.3

アンチパスバックは、サーバ室など、セキュリティで保護された区画への入退室管理において、一人の認証で他者も一緒に入室する共連れの防止対策です。

(ITパスポート 令和4年 問74より)

入室時と退室時にIDカードを用いて認証を行い、入退室を管理するしくみです。

次のコントロールを行います。

①入室時の認証に用いられなかったIDカードでの退室を許可しない。

②退室時の認証に用いられなかったIDカードでの再入室を許可しない。

(情報セキュリティマネジメント 平成29年秋午前 問15より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

インターロック

Ver.6.3

入室管理において、共連れを防ぐ方法の1つです。

2つの扉のどちらかは必ず閉じた状態となるように制御します。

1つ目を通過した人物が2つ目の扉を通過してから、次の人物が1つ目の扉の認証を受けられるようにします。また、1つ目の扉で同時に2名通過しても、センサで検知して、2つ目の扉を開きません。

サークル型セキュリティゲートに使われています。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

サークル型セキュリティゲート

シラ外

サークル型セキュリティゲートは、入室側と退室側の扉が両方開いた状態にしない制御と、各種センサによる通行人の検知で、共連れやすれ違いの通行を防止します。

問題をチェック! R3年 問58

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

監視カメラ

重要な情報を保管している部屋(サーバ室等)に監視カメラを設置することで、いつ、誰が、入退室したか、あるいはサーバを操作したか把握することができます。

問題をチェック! R元年 問67

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

クリアデスク・クリアスクリーン

Ver.4.0

クリアスクリーンは、離席する際に、パソコンの画面を第三者が見たり、操作できる状態で放置しないことです。

クリアデスクは、離席する際に、机の上に書類や記憶媒体などを放置しないことです。

次のような、クリアデスクの例が試験に出題されています。

帰宅時、書類やノートPCを机の上に出したままにせず、施錠できる机の引出しなどに保管する。

(情報セキュリティマネジメント 平成28年春午前 問2より)

問題をチェック! R5年 問90

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

セキュリティケーブル

Ver.4.0

ノートPCの盗難を防止するために、机等とつなぐワイヤーです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

遠隔バックアップ

Ver.4.0

大規模災害によるデータ損失や災害復旧に備えて、重要なシステムやデータを遠隔地に複製することです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

暗号化アルゴリズム

Ver.6.0

情報を他人には知られないようにするため、データを見てもその内容がわからないように、定められた処理手順でデータを変えてしまうことを暗号化と言い、この定められた処理手順が暗号化アルゴリズムです。

暗号化アルゴリズムの一つ、AES(エー・イー・エス)は、無線LANやファイル暗号化に利用されています。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

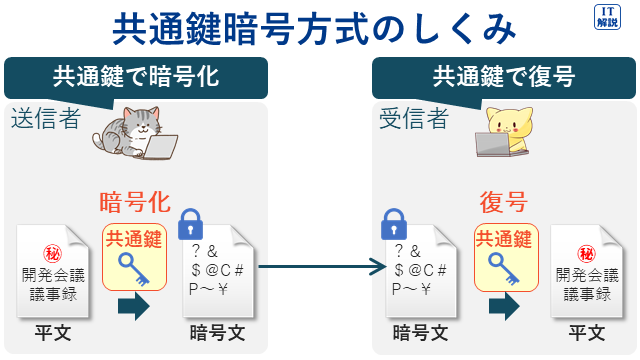

共通鍵暗号方式

共通鍵暗号方式は、復号に、暗号化で使用した鍵と同一の鍵を用いる暗号方式です。

(ITパスポート 平成29年秋 問66より)

暗号化や復号に要する処理時聞は、公開鍵暗号方式よりも短いという特徴があります。

(ITパスポート 平成27年秋 問70より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

公開鍵暗号方式

公開鍵暗号方式は、 データの送信側は受信者の公開鍵で暗号化し、受信側は自身の秘密鍵で復号する暗号方式です。

(ITパスポート 平成21年秋 問74より)

次の手順でデータを送ります。

(1)データの受信者は、自分の秘密鍵と公開鍵を用意し、公開鍵をデータの送信者に送付します。

(2)データの送信者は、受信者から送付された公開鍵を用いてデータを暗号化して受信者に送信します。

(3)受信者は、送信者から受信した暗号化されたデータを自分の秘密鍵を使って復号します。

問題をチェック!

R7年 問89 R6年 問57 R4年 問60

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

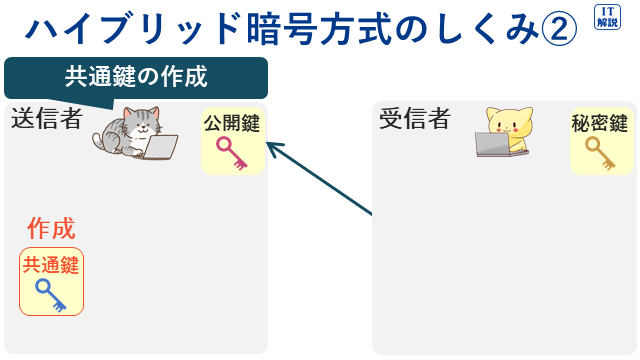

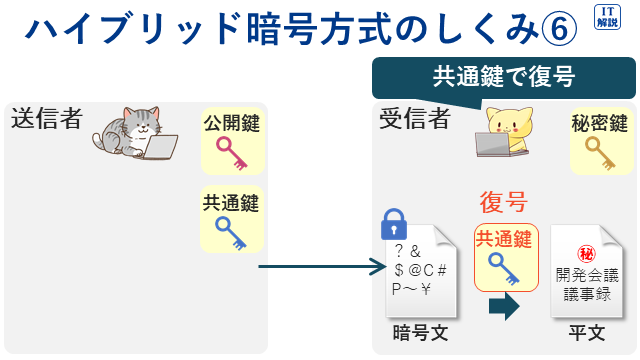

ハイブリッド暗号方式

Ver.4.0

ハイブリッド暗号方式は、公開鍵暗号方式と共通鍵暗号方式を組み合わせることによって、鍵管理コストと処理性能の両立を図る暗号化方式です。

(情報セキュリティマネジメント 平成31年春午前 問28より)

共通鍵の受渡しには公開鍵暗号方式を用い、メッセージ本文の送受信に共通鍵暗号方式を用います。

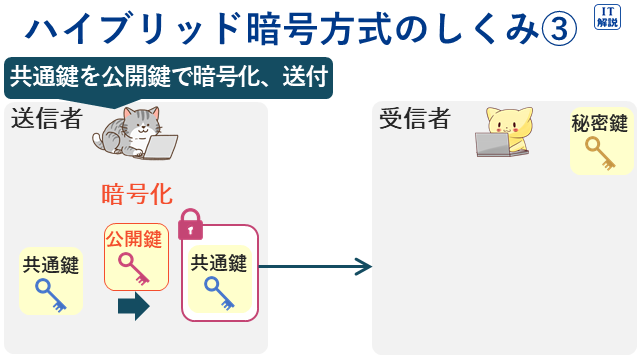

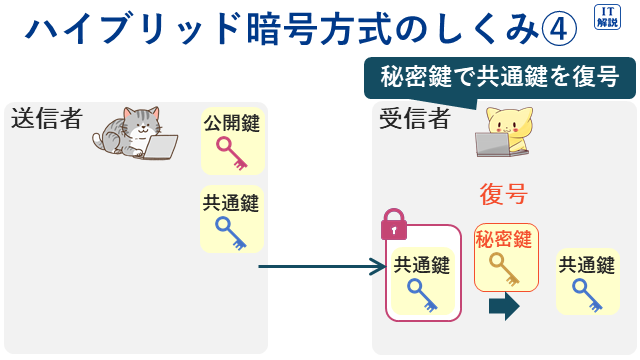

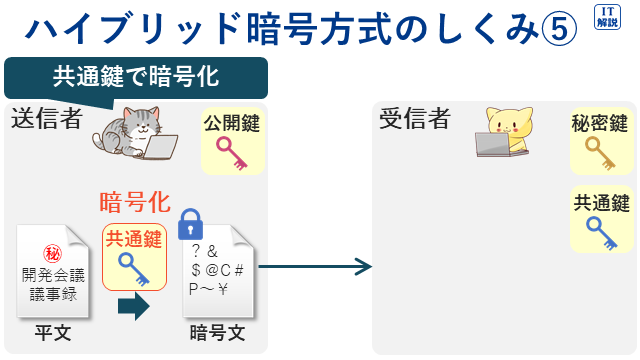

次の手順でデータを送ります。

共通鍵の受け渡し(公開鍵暗号方式)

(1)データの受信者は、自分の秘密鍵と公開鍵を用意し、公開鍵をデータの送信者に送ります。

(2)データの送信者は共通鍵を作成します。

(3)データの送信者は、受信者から送付された公開鍵を用いて共通鍵を暗号化して受信者に送ります。

(4)データの受信者は、送信者から送付された共通鍵(暗号化済み)を、自分の秘密鍵を用いて復号します。

メッセージ本文の送受信(共通鍵暗号方式)

(5)データの送信者は、共通鍵を用いてデータを暗号化して受信者に送ります。

(6)データの受信者は、送信者から送られた共通鍵を用いて復号します。

問題をチェック! R5年 問86

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

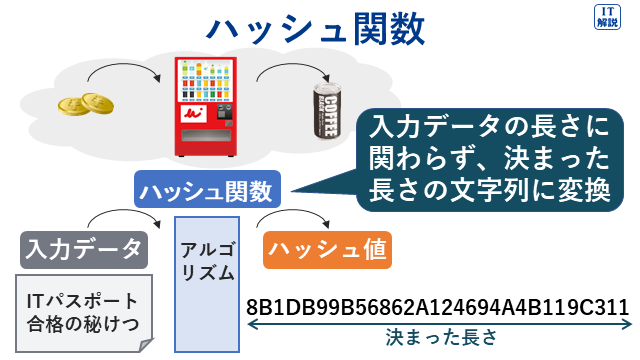

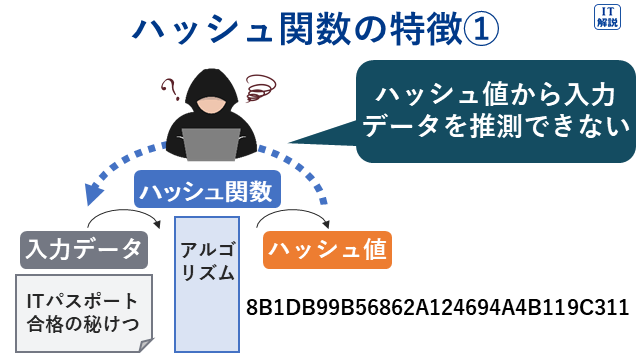

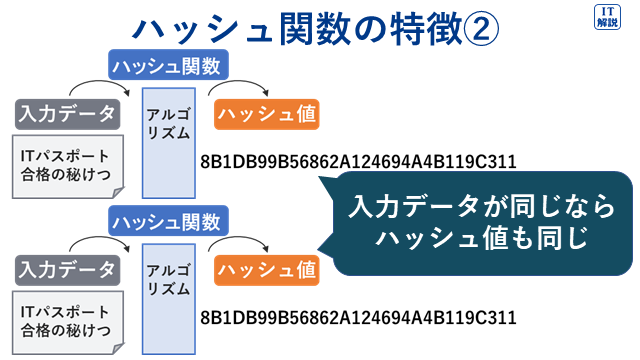

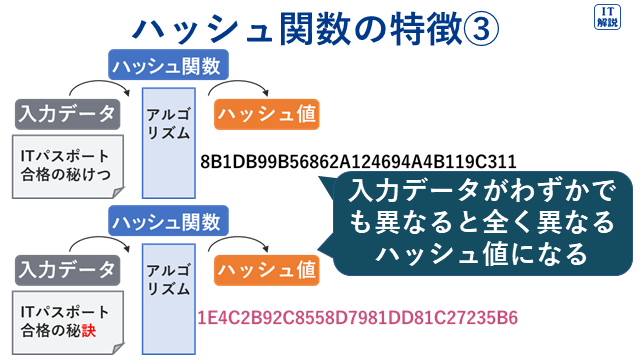

ハッシュ関数

ハッシュ関数とは、文字列や電子文書ファイル、メールやメッセージ、パスワードなどさまざま入力データを、入力データの長さに関わらず、決まった長さの文字列に変換する関数のことです。

ハッシュ関数からの出力データは「ハッシュ値」「メッセージダイジェスト」と呼ばれています。

次の特徴を持っています。

(特徴1)ハッシュ値から元データを復元するのが非常に困難である。

(特徴2)アルゴリズムが同じであれば、同じ元データから常に同じハッシュ値が得られる。

(特徴3)入力データがわずかでも異なると全く異なるハッシュ値になる。

ハッシュ関数は、サーバー証明書の改ざん検知や、パスワードを保存する際のセキュリティ強化、ブロックチェーンにおける記録されたデータの整合性の検証などに活用されています。

問題をチェック! R元年 問93

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ディスク暗号化

Ver.4.0

ディスク暗号化は、情報漏えいを防ぐことが出来ます。

(基本情報 平成26年秋午前 問38より)

ウイルス感染は防げません。

(ITパスポート 平成26年春 問82より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ファイル暗号化

Ver.4.0

ファイル暗号化は、情報漏えいを防ぐことが出来ます。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

WPA2

| WPA(Wi-Fi Protected Access)2 | ||

| Wi-Fi(ワイファイ、無線LAN) Protected(保護された) Access(アクセス、入口) |

WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

認証や暗号化を強化したWPA3もあります。

問題をチェック!

R7年 問90 R5年 問65 R3年 問63

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

PSK

| PSK(Pre-Shared Key) | ||

| Pre-(事前) Shared(共有) Key(鍵) |

PSKは、無線LANのアクセスポイントと端末の間で共通に設定する、認証ための秘密の情報です。

暗号化を行う鍵ではなく、暗号化鍵を生成するための鍵です。

また、そのような符号による接続認証方式を指します。

問題をチェック! R5年 問65

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

デジタル署名

デジタル署名を付与することによって、完全性が向上します。

(ITパスポート 令和4年 問70より)

デジタル署名を用いることで、署名された文書の改ざんの検出が可能です。

(ITパスポート 平成24年春 問59より)

問題をチェック!

R6年 問77 R5年 問84 R4年 問70

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

タイムスタンプ(時刻認証)

Ver.4.0

タイムスタンプは、電子データが、ある日時に確かに存在していたこと、及びその日時以降に改ざんされていないことを証明します。

目的:ファイルの完全性 注)を確保するためです。

注)完全性:

正確かつ最新の状態であること

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

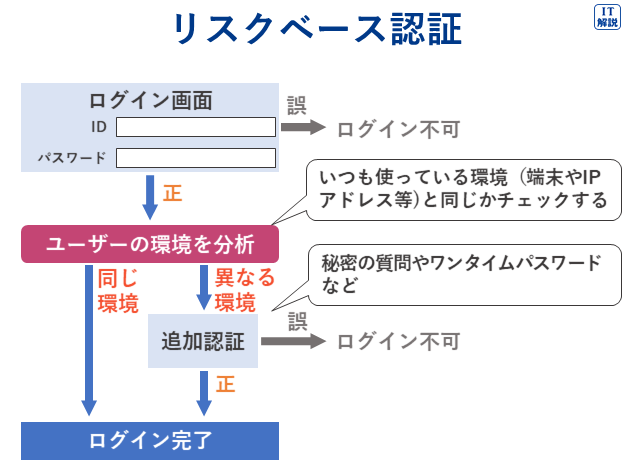

リスクベース認証

Ver.6.3

リスクベース認証とは、普段と異なる 利用条件でのアクセスと判断した場合には、追加の本人認証をすることによって、不正アクセスに対する安全性を高める認証技術です。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

PIN

シラ外

| PIN(Personal Identification Number:ピン) | ||

| Personal(個人) Identification(識別) Number(番号) |

PINとは、パソコンやスマートフォンなどの端末内の情報と照合される暗証番号のことです。

一般的なパスワードはサービス提供元のサーバーに情報が保存されますが、PINの場合は設定した端末の中に情報が保存されます。

問題をチェック! R6年 問89

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

CAPTCHA(キャプチャ)

シラ外

| CAPTCHA (Completely Automated Public Turing Test to tell computers and humans apart) | |

| Completely(完全に) Automated(自動化された) Public(公開) Turing test(チューリングテスト) to(ための) tell(見分ける) Computers(コンピュータ) and Humans(人間) Apart(区別) |  (ITパスポート 平成22年春 問75より) (ITパスポート 平成22年春 問75より) |

CAPTCHAは、人間には読み取ることが可能でも、プログラムでは読み取ることが難しいという差異を利用して、ゆがめたり一部を隠したりした画像から文字を判読して入力させることによって、プログラムによる自動入力を排除するための技術です。

(基本情報 平成28年秋午前 問36より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

認証要素

シラ外

情報セキュリティにおける認証要素は、次の3種類に分類できます。

| 認証要素 | 例 | |

| 生体情報 | ・虹彩 ・指紋 ・声紋 |

| ユーザー自身の生物学的な特性 | ||

| 所持情報 | ・スマートフォン ・タブレット ・ICカード |

| ユーザーが所持しているもの | ||

| 知識情報 | ・パスワード ・秘密の質問 ・ワンタイムパスワード |

| ユーザーだけが知っている情報 | ||

問題をチェック! R5年 問62

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

多要素認証

Ver.4.0

多要素認証は、ログイン時に2つ以上の認証要素によって行う認証です。

多要素認証の中で、2要素を使うものが二要素認証です。

次の二要素認証の例が試験に出ています。

虹彩、パスワード

(基本情報 平成27年秋午前 問45より)

ICカード認証、指紋認証

(情報セキュリティマネジメント 平成28年春午前 問18より)

パスワード認証、静脈認証

(情報セキュリティマネジメント 平成29年春午前 問18より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

パスワードレス認証

Ver.6.3

パスワードレス認証とは、多要素認証 (MFA)の一種で、指紋や虹彩などの生体情報やPINなどを利用する認証を指します。 パスワードを使わないため、パスワード漏洩の心配がなくなります。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

EMV 3-Dセキュア(3Dセキュア2.0)

Ver.6.3

EMV 3-Dセキュアとは、インターネットでクレジットカード決済する際の本人を認証する手法の1つです。

PCやスマートフォンなどのIPアドレスやこれまでのカード利用履歴、配送先住所などの情報から、リスクが高いと判断した場合のみワンタイムパスワードなどで追加認証し(リスクベース認証)、取引の安全性を確保します。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

SMS認証

Ver.5.0

| SMS(Short Message Service) | ||

| Short(短い) Message(メッセージ) Service(サービス) |

SMS認証は、携帯電話宛てに送信されたSMSに記載のある確認コードを入力してログインする仕組みです。

問題をチェック! R7年 問100

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ニ段階認証

シラ外

2段階認証は、認証を2段階で実施する方式です。

例えば、第一段階はID・パスワードで認証を行い、第二段階は数字4桁などのコードがメールやSMSで送られ、そのコードを入力することで二段目の認証を行うなどのケースがあります。

問題をチェック! R3年 問60

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

シングルサインオン

シングルサインオンは、最初に認証に成功すると、その後は許可された複数のサービスに対して、毎回、利用者が認証の手続をしなくとも利用できるようにする仕組みです。

(ITパスポート 平成28年春 問93より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

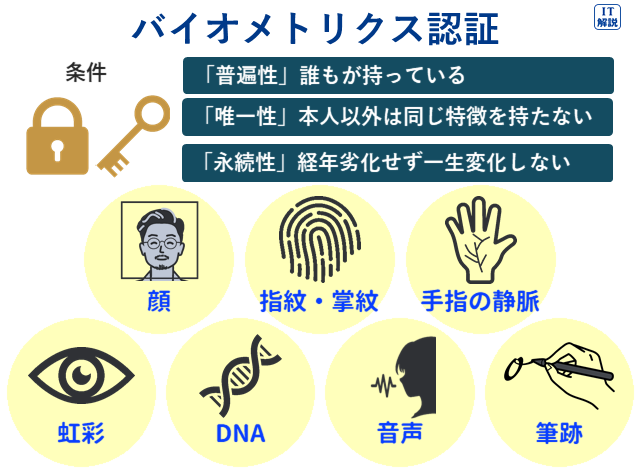

バイオメトリクス認証(生体認証)

バイオメトリクス認証(生体認証)は、指紋や顔など身体の形状に基づく身体的特徴や、筆跡など行動特性に基づく行動的特徴を用いて行う本人認証方式です。

あらかじめシステムに個人を特定できる身体的または行動的な特徴を登録しておき、認証時にセンサーなどで読み取った情報と照らし合わせて、本人かどうか判断します。

次のようなバイオメトリクス認証の特徴が試験に出ています。

試験に利用者にとってパスワードを記憶する負担がない。

(ITパスポート 平成29年春 問76より)

バイオメトリクス認証における本人の身体的特徴としては、偽造が難しく、経年変化が小さいものが優れている。

(ITパスポート 令和2年 問66より)

問題をチェック!

R6年 問72 R5年 問99 R4年 問75

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

静脈パターン認証

Ver.4.0

静脈パターン認証は、指静脈の特徴を抽出して認証します。

バイオメトリクス認証の一つです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

虹彩認証

Ver.4.0

虹彩認証は、目の虹彩の特徴を抽出して認証します。

バイオメトリクス認証の一つです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

声紋認証

Ver.4.0

声紋認証は、声紋の特徴を抽出して認証します。

バイオメトリクス認証の一つです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

顔認証

Ver.4.0

顔認証は、顔の特徴を抽出して認証します。

バイオメトリクス認証の一つです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

網膜認証

Ver.4.0

網膜認証は、目の網膜の特徴を抽出して認証します。

バイオメトリクス認証の一つです。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

FRR(本人拒否率)

Ver.6.3

| FRR (False Rejection Rate) | ||

| False(誤った) Rejection(拒否反応) Rate(率) |

本人拒否率は、認証しようとしている人が本人であるにもかかわらず、認証がエラー(Rejection=拒否)になる確率です。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

FAR(他人受入率)

Ver.6.3

| FAR(False Acceptance Rate) | ||

| False(誤った) Acceptance(容認、受け入れ) Rate(率) |

他人受入率は、認証しようとしている人が他人で認証(Acceptance=受け入れ)されてしまう確率です。

FRRを減少させると、FARは増大します。

(基本情報 平成20年春午前 問64より)

FRRとFARは、シーソーのような関係(トレードオフの関係)です。

FRR(本人拒否率)と FAR(他人受入率)の関係が、次の問題に出ています。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

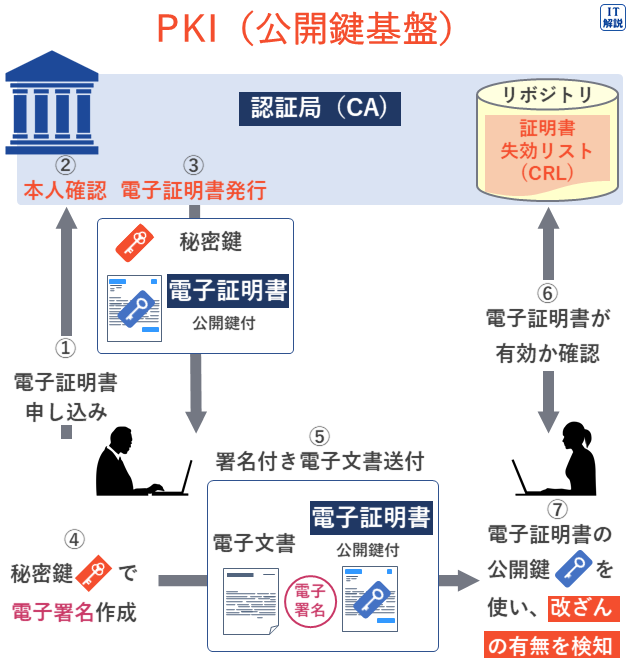

PKI(公開鍵基盤)

| PKI(Public Key Infrastructure) | ||

| Public(公開) Key(鍵) Infrastructure(基盤) |

PKIは、公開鍵暗号方式の技術を利用した暗号化や電子署名によって、安全に情報のやりとりを行うセキュリティのインフラ(基盤)です。

他人による「なりすまし」やデータの改ざんを防ぐことができます。

問題をチェック! R2年 問100

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

ルート証明書

Ver.5.0

ルート証明書は、ルート認証局が発行するディジタル証明書です。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

トラストアンカー

Ver.6.3

電子証明書などは、「ある者が別の者の正しさを証明し、 その者が更に別の者の正しさを証明する」といった認証の連鎖によって成り立っています。

トラストアンカーとは、この最初の者(信頼の起点)のことを指します。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

サーバ証明書

Ver.5.0

サーバ証明書は、認証局が発行します。

次の役割があります。

①SSL/TLSによる通信内容の暗号化を実現させるために用いる。

(ITパスポート 平成30年春 問57より)

②Webサイトの運営者・運営組織の実在証明する。

問題をチェック! セキュ 予想15

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

クライアント証明書

Ver.5.0

クライアント証明書は、システムのユーザのデバイスに証明書をインストールし、そのユーザが正規の利用者であることを認証するためのディジタル証明書です。

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

CA(認証局)

Ver.5.0

| CA(Certification Authority) | ||

| Certification(認証、「正しい」と確認する手続き) Authority(局、機関) |

CAは、PKI(公開鍵基盤)において、利用者やサーバの公開鍵を証明するディジタル証明書を発行します。

(基本情報 平成28年秋午前 問39より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

CRL(証明書失効リスト)

Ver.5.0

| CRL(Certificate Revocation List) | ||

| Certificate(証明書) Revocation(取り消し) List(リスト) |

CRLは、何らかの理由で有効期間中に失効したディジタル証明書の一覧を示すデータです。

(情報セキュリティマネジメント 平成29年春午前 問25より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

セキュリティバイデザイン

Ver.5.0

セキュリティバイデザインとは、開発プロセスの早い段階(企画・設計など)からセキュリティを考慮することで、開発するシステムのセキュリティを確保するという考え⽅です。

(取り入れるメリット)

- 手戻りが少なく納期を守れる。

- コストも少なくできる。

- 保守性の良いシフトウェアができる。

(セキュリティ・バイ・デザイン導入指南書 (ipa.go.jp)より)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

プライバシーバイデザイン

Ver.5.0

プライバシーバイデザインは、システム開発の上流工程において、システム稼働後に発生する可能性がある個人情報の漏えいや目的外利用などのリスクに対する予防的な機能を検討し、その機能をシステムに組み込むものです。

(基本情報 令和元年秋午前 問64より)

問題をチェック! セキュ 予想19

クロスサイトスクリプティング対策

Ver.5.0

クロスサイトスクリプティングは、アンケート、掲示板のような、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、悪意を持ったスクリプト(命令)を埋め込まれてしまい、偽ページの表示などが可能になってしまうことです。

スクリプトは、ウェブブラウザ上で実行される命令です。

クロスサイトスクリプティング対策として、サニタイジングがあります。

(応用情報 平成30年秋午前 問41より)

問題をチェック! セキュ 予想20

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

サニタイジング

シラ外

サニタイジングは、Webサイトへの不正な入力を排除するため、Webサイトの入力フ ォームの入カデータから、 HTMLタグ、JavaScript、SQL文などを検出し、それらを他の文字列に置き換えることです。

(基本情報 平成28年春午前 問38より)

クロスサイトスクリプティンへの基本的な対策の1つです。

SQLインジェクション対策

| SQL (Structured Query Language) | インジェクション (injection) | ||

| Structured(構造化された) Query(問い合わせ) Language(言語) | 注入 | ||

SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

SQLインジェクション対策として、次のような方法があります。

・プレースフォルダを利用する。

プレースホルダは、後から実際の内容を挿入するために、仮に確保した場所です。

プレースホルダを使うと、不正な値が入力されても、SQL文として実行されなくなります。

・データベースアクセス権限を必要最小限にする。

問題をチェック! セキュ 予想21

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

IoTセキュリティガイドライン

Ver.4.0

IoTセキュリティガイドラインは、IoT 機器やシステム、サービスに対してリスクに応じた適切なサイバーセキュリティ対策を検討するための考え方です。

作成:経済産業省と総務省

対象:IoT 機器やシステム、サービスの供給者、利用者

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

コンシューマ向けIoTセキュリティガイド

Ver.4.0

コンシューマ向けIoT セキュリティガイドは、IoT利用者を守るために、IoT製品やシステム、サービスを提供する事業者が考慮しなければならない事柄をまとめたものです。

作成:日本ネットワークセキュリティ協会 (JNSA)

テクノロジ セキュリティ 情報セキュリティ対策・情報セキュリティ実装技術

まとめ

【学習ポイント】

・情報セキュリティ

→何に関する用語なのか整理して覚えましょう。

・情報セキュリティ管理

→リスクマネジメントや情報セキュリティの要素など、それぞれセットで覚えましょう。

・情報セキュリティ対策・情報セキュリティ実装技術

→対象は何か?どんな脅威のための対策?どんな方法?などを確認しながら用語を覚えましょう。

【重要用語】

新しい用語がたくさんあります。

過去問題だけにかたよらず、用語集を使って用語を覚えることが大切です。

コメント