令和3年 問85

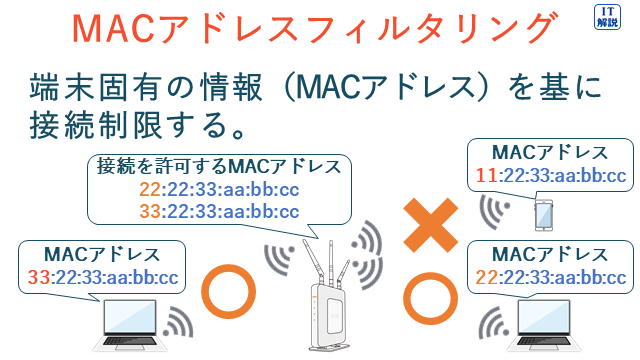

無線LANのセキュリティにおいて、アクセスポイン卜がPCなどの端末からの接続要求を受け取ったときに、接続を要求してきた端末固有の情報を基に接続制限を行う仕組みはどれか。

正解の理由(令和3年 問85)

問題に「端末固有の情報を基に接続制限を行う仕組み」とあるので、MACアドレスフィルタリングが適切です。

よって、正解は イ です。

不正解の理由(令和3年 問85)

ア ESSID(Extended Service Set Identifier)は、無線ネットワークを識別する文字列で、ネットワーク管理者が設定できます。簡単に言うと、無線ネットワークの名前です。

ウ VPN( Virtual Private Network )は公衆ネットワークなどを利用して構築された、専用ネットワークのように使える仮想的なネットワークです。

(ITパスポート 平成29年秋 問85より)

認証と通信データの暗号化によって、セキュリティの高い通信を行います。

(ITパスポート 平成23年秋 問70より)

エ WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

認証や暗号化を強化したWPA3もあります。

令和3年 問88

ISMSのリスクアセスメントにおいて、最初に行うものはどれか。

正解の理由(令和3年 問88)

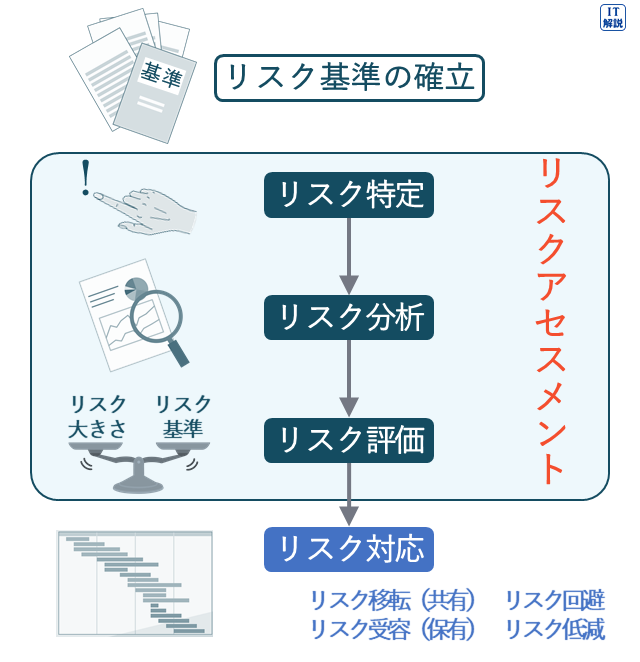

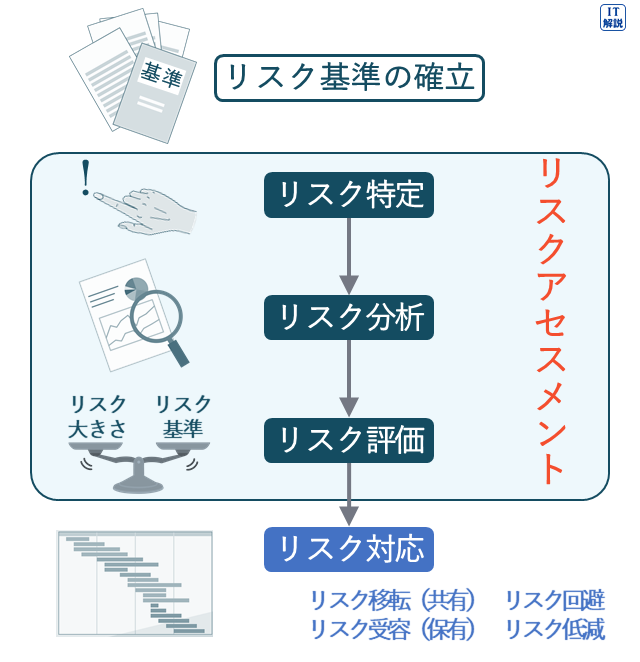

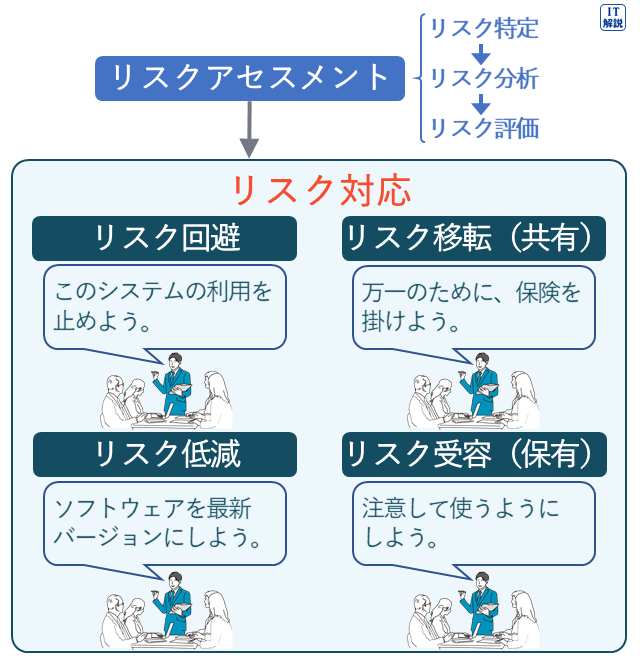

リスクアセスメントは、識別された資産に対するリスクを分析、評価し、基準に照らして対応が必要かどうかを判断することです。

次のような流れで行います。

よって、正解は イ です。

令和3年 問91

次の作業a~dのうち、リスクマネジメントにおける、リスクアセスメントに含まれるものだけを全て挙げたものはどれか。

a 脅威や脆弱性などを使ってリスクレベルを決定する。

b リスクとなる要因を特定する。

c リスクに対してどのように対応するかを決定する。

d リスクについて対応する優先順位を決定する。

正解の理由(令和3年 問91)

リスクアセスメントは、識別された資産に対するリスクを分析、評価し、基準に照らして対応が必要かどうかを判断することです。

次のような流れで行います。

a 「脅威や脆弱性などを使ってリスクレベルを決定する。」とあるので、リスク分析です。

リスク分析は、リスクの発生確率と影響度から、リスクの大きさを算定することです。

b 「リスクとなる要因を特定する。」とあるので、リスク特定です。

リスク特定は、組織に存在するリスクを洗い出すことです。

c 「リスクに対してどのように対応するかを決定する。」とあるので、リスク対応です。

リスク対応は、リスクへの対処方法を選択し、具体的な管理策の計画を立てることです。情報セキュリティのリスクマネジメントにおけるリスク対応は、リスクの移転、回避、受容及び低減の四つに分類できます。

d 「リスクについて対応する優先順位を決定する。」とあるので、リスク評価です。

リスク評価は、リスクの大きさとリスク受容基準を比較して、対策実施の必要性を判断することです。

よって、リスクアセスメントに含まれるのは a、b、d なので、正解は イ です。

令和3年 問94

特定のPCから重要情報を不正に入手するといった標的型攻撃に利用され、攻撃対象のPCに対して遠隔から操作を行って、ファイルの送受信やコマンドなどを実行させるものはどれか。

正解の理由(令和3年 問94)

RATは、リモートでシステムにアクセスして操作することを可能にするソフトウェアの総称です。

多くの場合、コンピュータの画面上に表示されることなく、プログラムやデータファイルの実行・停止・削除、ファイルやプログラムのアップロード・ダウンロードなどの活動を、許可なく不正に行います。

(https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/glossary/glossary_11.htmlより)

問題に「攻撃対象のPCに対して遠隔から操作を行って、ファイルの送受信やコマンドなどを実行させる」とあるので、RATが適切です。

よって、正解は ア です。

不正解の理由(令和3年 問94)

イ VPN( Virtual Private Network )は公衆ネットワークなどを利用して構築された、専用ネットワークのように使える仮想的なネットワークです。

(ITパスポート 平成29年秋 問85より)

認証と通信データの暗号化によって、セキュリティの高い通信を行います。

(ITパスポート 平成23年秋 問70より)

ウ デバイスドライバは、PCに接続された周辺装置と、OSやアプリケーションソフトとを仲介して、周辺装置を制御・操作するソフトウェアです。

(ITパスポート 平成28年春 問81より)

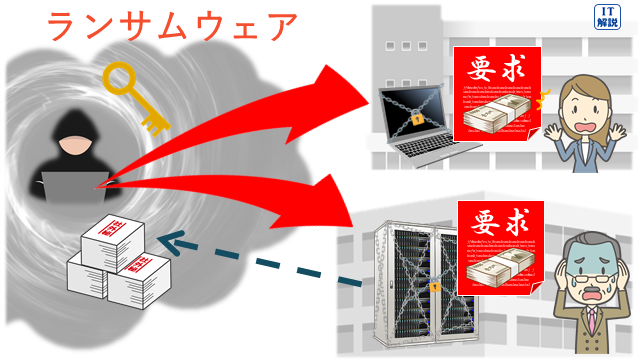

エ ランサムウェアは、PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェアです。

(ITパスポート 平成31年春 問94より)

令和3年 問96

情報セキュリティ方針に関する記述として、適切なものはどれか。

正解の理由(令和3年 問96)

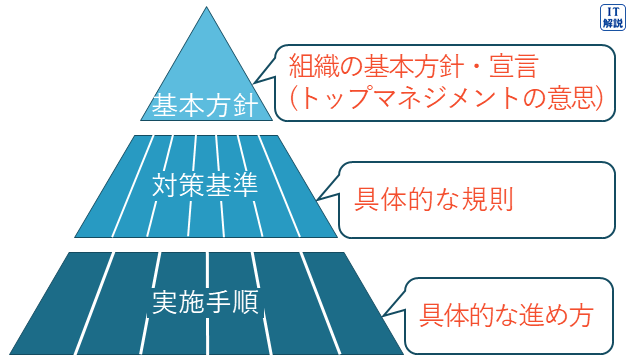

情報セキュリティポリシは、企業や組織において実施する情報セキュリティ対策の方針や行動指針のことです。情報セキュリティポリシは、基本方針、対策基準及び実施手順の三つの文書で構成できます。

情報セキュリティ対策は画一的なものではなく、企業や組織の持つ情報や組織の規模、体制によって、大きく異なります。

エ 「自社の事業内容、組織の特性及び所有する情報資産の特徴を考慮して策定する。」は、適切です。

よって、正解は エ です。

不正解の理由(令和3年 問96)

ア 情報セキュリティ対策の向上のために、情報セキュリティポリシーは、運用を開始した後にも、社員や職員の要求や社会状況の変化、新たな脅威の発生などに応じて、定期的に見直し、必要に応じて改定します。

「一度定めた内容は,運用が定着するまで変更してはいけない。」は、不適切です。

イ 情報セキュリティポリシーには、基本的な考え方、情報セキュリティを確保するための体制、運用規定、基本方針、対策基準などを具体的に記載します。

「その理想像に近づくための活動を促す。」は、不適切です。

ウ 基本方針は、対策基準や実施手順を定めるためのトップマネジメントの意思を示したものなので公開します。

「社外に非公開として厳重に管理する。」は、不適切です。

令和3年 問97

複数のコンピュータが同じ内容のデータを保持し、各コンピュータがデータの正当性を検証して担保することによって、矛盾なくデータを改ざんすることが困難となる、暗号資産の基盤技術として利用されている分散型台帳を実現したものはどれか。

正解の理由(令和3年 問97)

ブロックチェーンは、複数の取引記録をまとめたデータを順次作成するときに、そのデータに直前のデータのハッシュ値を埋め込むことによって、データを相互に関連付け、取引記録を矛盾なく改ざんすることを困難にすることで、データの信頼性を高める技術です。

(ITパスポート 令和元年 問59より)

ブロックチェーンは、暗号資産を支える重要な技術です。

問題に「矛盾なくデータを改ざんすることが困難となる」「暗号資産の基盤技術」とあるので、ブロックチェーンが適切です。

よって、正解は ウ です。

不正解の理由(令和3年 問97)

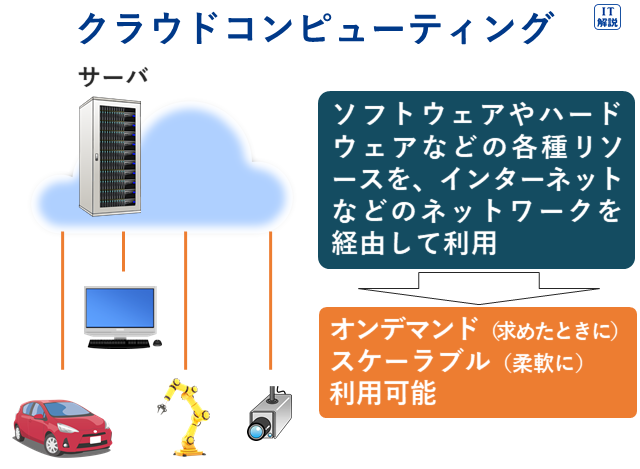

ア クラウドコンピューティングは、ソフトウェアやハードウェアなどの各種リソースを、インターネットなどのネットワークを経由して、オンデマンドで(求めたときに)スケーラブルに(柔軟に)利用することです。

(ITパスポート 令和3年 問5より)

イ ディープラーニングは、大量のデータをニューラルネットワークで解析して、データの特徴を抽出、学習する技術です。

(ITパスポート 令和元年 問21より)

エ リレーショナルデータべース(関係データベース)は、データを2次元の表によって表現し、データの一貫性を保ち、効率的に取り出すための機能を備えたものです。

令和3年 問99

情報セキュリティのリスクマネジメントにおいて、リスク移転、リスク回避、リスク低減、リスク保有などが分類に用いられることがある。これらに関する記述として、適切なものはどれか。

正解の理由(令和3年 問99)

リスク移転、リスク回避、リスク低減、リスク保有は、リスク対応の分類です。

ア 「リスク対応において、リスクへの対応策を分類したものであり、リスクの顕在化に備えて保険を掛けることは、リスク移転に分類される。」は、適切です。

よって、正解は ア です。

不正解の理由(令和3年 問99)

イ リスク特定は、組織に存在するリスクを洗い出すことなので、「リスク低減に分類される。」は不適切です。

ウ リスク評価は、リスクの大きさとリスク受容基準を比較して対策実施の必要性を判断することなので、「リスク回避に分類される。」は不適切です。

エ リスク分析は、リスクの発生確率と影響度からリスクの大きさを算定することなので、「リスク保有に分類される。」は不適切です。

コメント