令和元年 問92

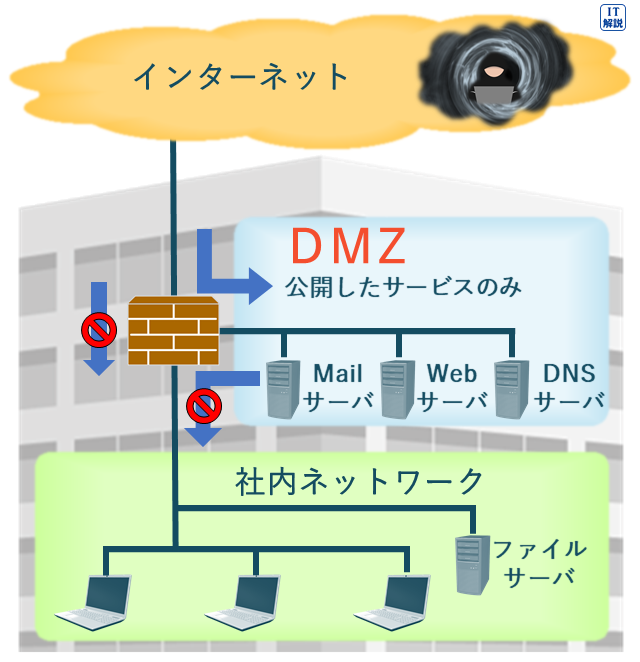

外部と通信するメールサーバをDMZに設置する理由として、適切なものはどれか。

正解の理由(令和元年 問92)

DMZは、企業内ネットワークからも、外部ネットワークからも論理的に隔離されたネットワーク領域であり、そこに設置されたサーバが外部から不正アクセスを受けたとしても、企業内ネットワークには被害が及ばないようにするためのものです。

(ITパスポート 平成25年秋 問79より)

エ 「メールサーバを踏み台にして、外部から社内ネットワークに侵入させないため」とあるので、DMZに設置する理由として適切です。

よって、正解は エ です。

令和元年 問93

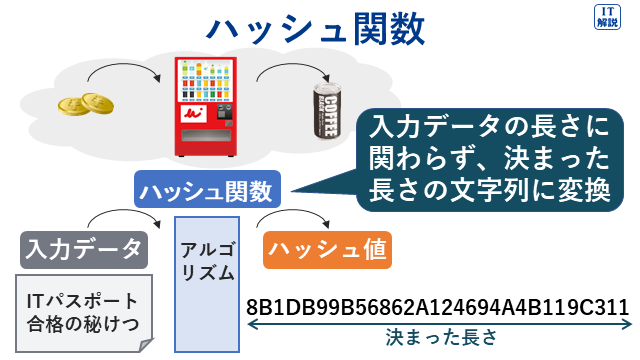

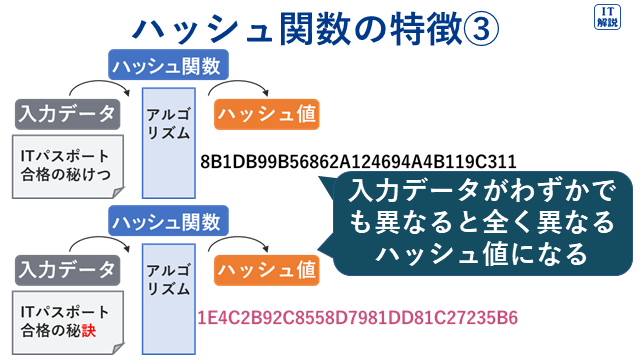

ディジタル署名やブロックチェーンなどで利用されているハッシュ関数の特徴に関する、次の記述中のa、bに入れる字句の適切な組合せはどれか。

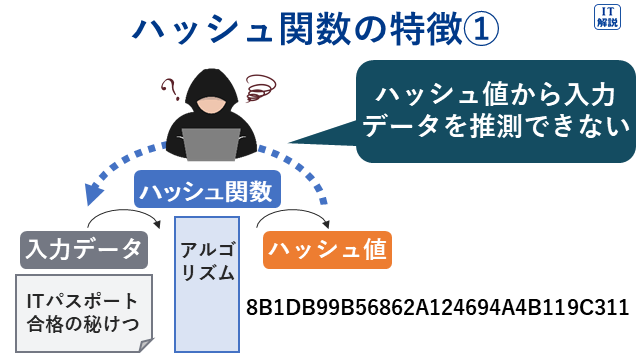

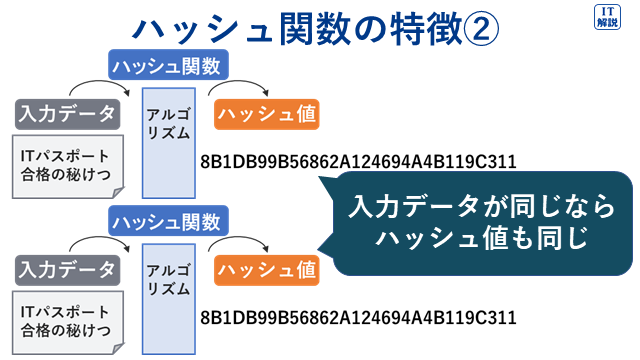

ハッシュ関数によって、同じデータは、(a)ハッシュ値に変換され、変換後のハッシュ値から元のデータを復元することが(b)。

| a | b | ||

ア | 都度異なる | できない | |

イ | 都度異なる | できる | |

ウ | 常に同じ | できない | |

エ | 常に同じ | できる |

正解の理由(令和元年 問93)

ハッシュ関数とは、文字列や電子文書ファイル、メールやメッセージ、パスワードなどさまざま入力データを、入力データの長さに関わらず、決まった長さの文字列に変換する関数のことです。

ハッシュ関数からの出力データは「ハッシュ値」「メッセージダイジェスト」と呼ばれています。

ハッシュ関数は、サーバー証明書の改ざん検知や、パスワードを保存する際のセキュリティ強化、ブロックチェーンにおける記録されたデータの整合性の検証などに活用されています。

よって、問題の文章は、

ハッシュ関数によって、同じデータは、 ( a 常に同じ )ハッシュ値に変換され、変換後のハッシュ値から元のデータを復元することが(b できない )。

となり、正解は ウ です。

令和元年 問97

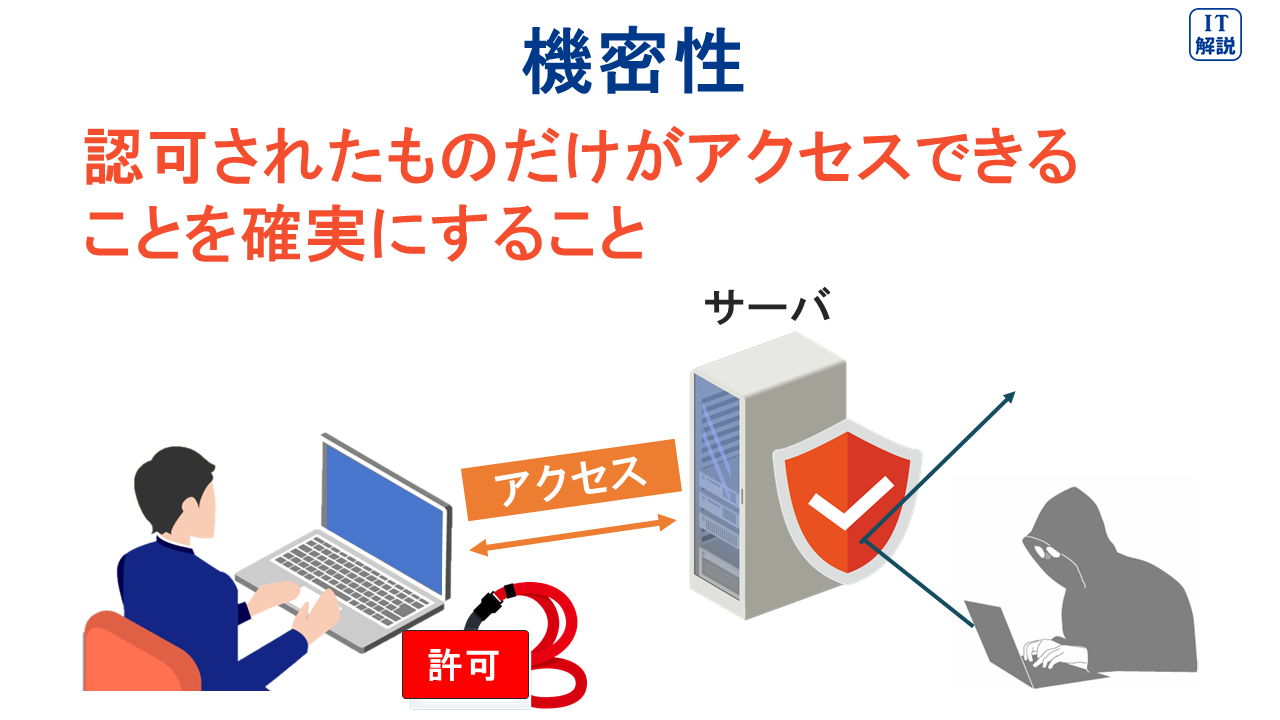

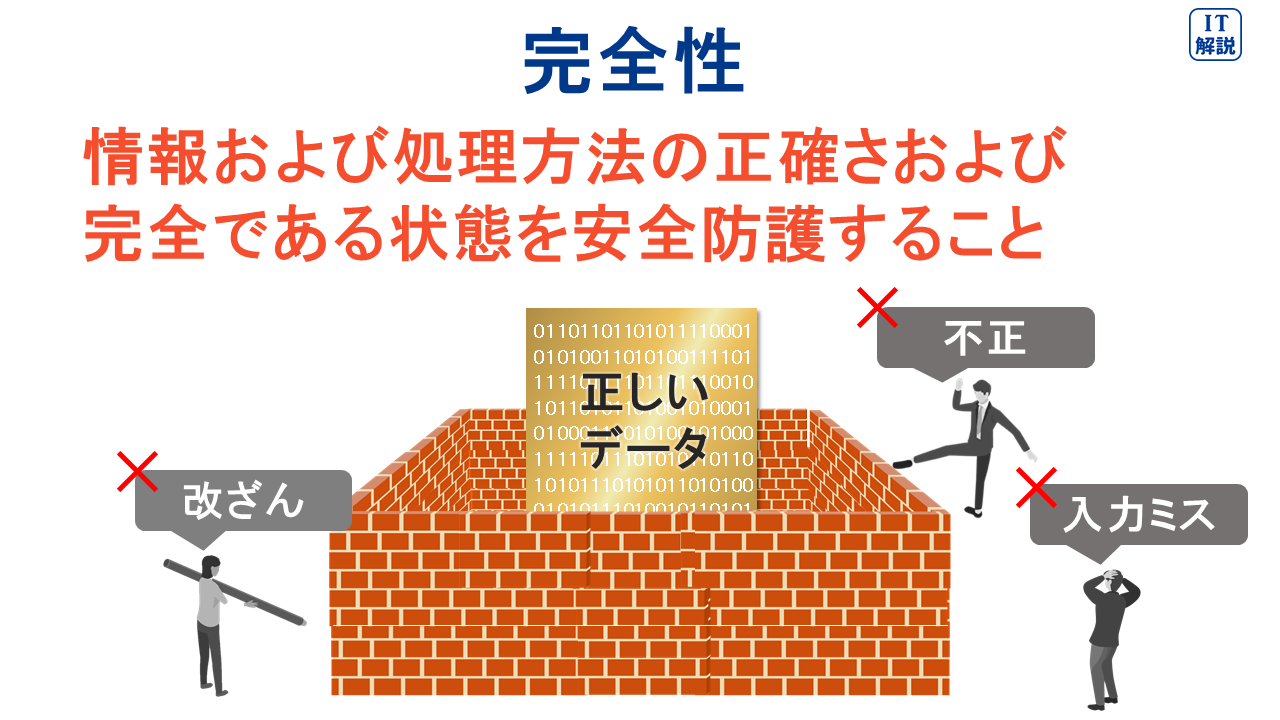

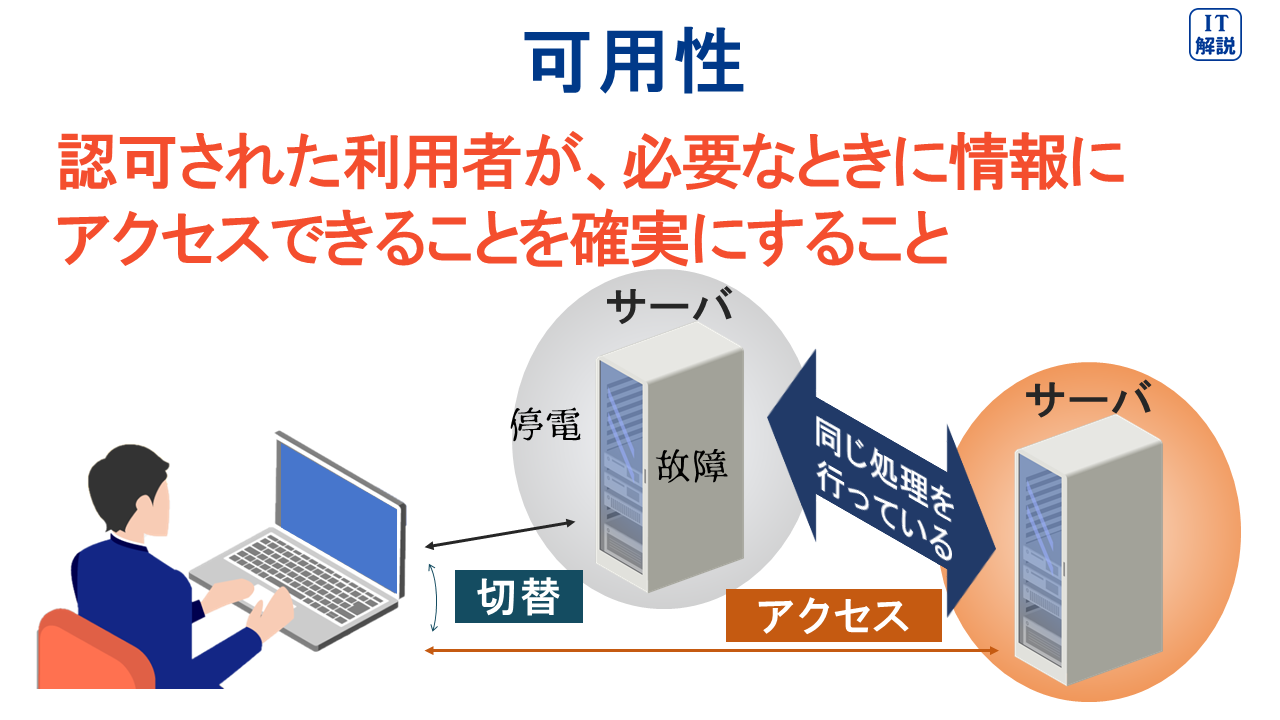

情報セキュリティの三大要素である機密性、完全性及び可用性に関する記述のうち、最も適切なものはどれか。

正解の理由(令和元年 問97)

機密性は、情報にアクセスすることが認可されたものだけがアクセスできることを確実にすることです。

完全性は、情報および処理方法の正確さおよび完全である状態を安全防護することです。

可用性は、認可された利用者が、必要なときに情報にアクセスできることを確実にすることです。

機密性を高めると利用者が限られ、可用性を高めると利用者が増えます。互いに反する側面をもっています。

よって、正解は ウ です。

不正解の理由(令和元年 問97)

ア 「利用者が不用意に情報漏えいをしてしまうリスクを下げること」は、機密性を確保することです。

イ 「システムや設備を二重化して利用者がいつでも利用できるような環境を維持すること」は、可用性を確保する方法の例です。

エ 「データの滅失を防ぐためのバックアップや誤入力を防ぐための入力チェック」は、完全性を確保する方法の例です。

令和元年 問98

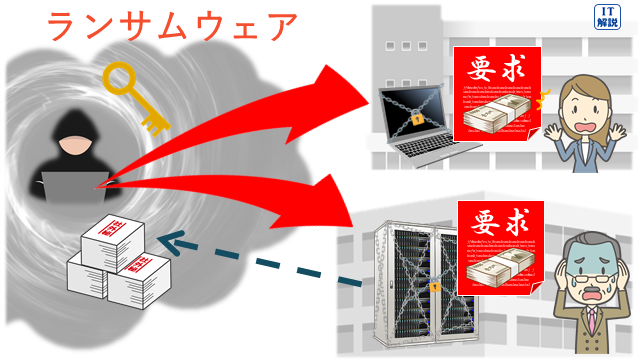

攻撃者が他人のPCにランサムウェアを感染させる狙いはどれか。

正解の理由(令和元年 問98)

ランサムウェアは、PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェアです。

(ITパスポート 平成31年春 問94より)

イ 「PC内のファイルを使用不能にし、解除と引換えに金銭を得る。」とあるので、ランサムウェアを感染させる狙いです。

よって、正解は イ です。

不正解の理由(令和元年 問98)

ア 「PC内の個人情報をネットワーク経由で入手する。」は、スパイウェアに感染させる狙いです。

スパイウェアは、利用者が認識することなくインストールされ、利用者の個人情報やアクセス履歴などの情報を収集するプログラムです。

(ITパスポート 平成29年春 問58より)

ウ 「PCのキーボードで入力された文字列を、ネットワーク経由で入手する。」は、キーロガーに感染させる狙いです。

キーロガーは、キーボード入力を記録する仕組みです。攻撃対象のIDやパスワードなどの個人情報を盗むためのツールとして悪用されます。

エ 「PCへの動作指示をネットワーク経由で送り、PCを不正に操作する。」は、ボットに感染させる狙いです。

ボットとは、コンピュータに感染後、利用者に気づかれることなく活動し、ネットワークを通じて外部からの指示を受けて、スパムメール送信、サーバ攻撃などの不正な処理を自動実行するプログラムを指します。

令和元年 問100

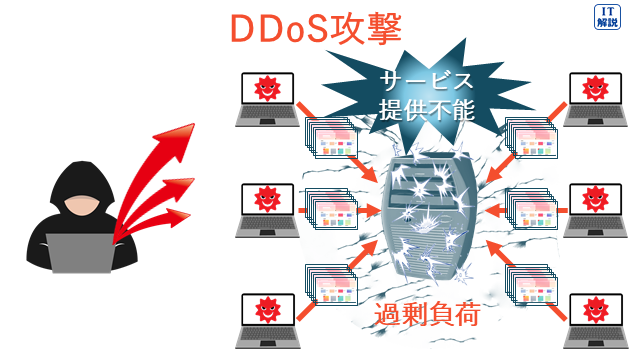

脆弱性のあるIoT機器が幾つかの企業に多数設置されていた。その機器の1台にマルウェアが感染し、他の多数のIoT機器にマルウェア感染が拡大した。ある日のある時刻に、マルウェアに感染した多数のIoT機器が特定のWebサイトへ一斉に大量のアクセスを行い、Webサイトのサービスを停止に追い込んだ。このWebサイトが受けた攻撃はどれか。

正解の理由(令和元年 問100)

DDoS 攻撃は、インターネット上の多数の機器から特定のネットワーク、サーバに一斉にパケットを送り、過剰に負荷をかけて機能不全にする攻撃です。

問題に「ある日のある時刻に、マルウェアに感染した多数のIoT機器が特定のWebサイトへ一斉に大量のアクセスを行い、Webサイトのサービスを停止に追い込んだ。」とあるので、DDoS攻撃が適切です。

よって、正解は ア です。

不正解の理由(令和元年 問100)

イ クロスサイトスクリプティングは、アンケート、掲示板のように、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、悪意を持ったスクリプト(命令)を埋め込まれてしまい、偽ページの表示などが可能になってしまうことです。

ウ 辞書攻撃は、辞書にある単語をパスワードに設定している利用者がいる状況に着目して、攻撃対象とする利用者 IDを一つ定め、辞書にある単語やその組合せをパスワードとして、ログインを試行する攻撃です。

(基本情報 平成31年春午前 問37より)

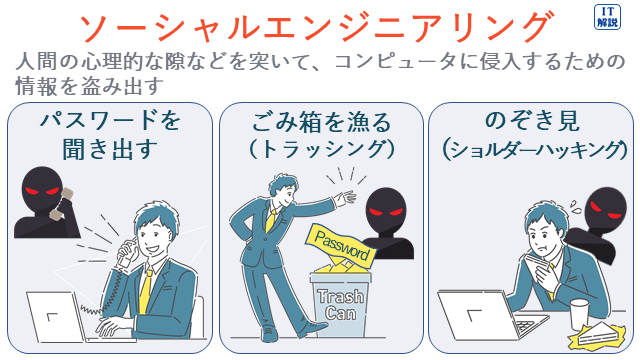

エ ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。

ソーシャルには、「社会的な」という意味があります。

コメント