令和3年 問56

インターネットにおいてドメイン名とIPアドレスの対応付けを行うサービスを提供しているサーバに保管されている管理情報を書き換えることによって、利用者を偽のサイトへ誘導する攻撃はどれか。

正解の理由(令和3年 問56)

ドメイン名は接続先を人が識別しやすい文字列で表したものであり、 IPアドレスの代わりに用います。

(ITパスポート 令和3年 問98より)

例:michitomo2019.com

IPアドレスは、コンピュータをネットワークで接続するために、それぞれのコンピュータに割り振られた一意の数字の組み合わせのことです。

DNSサーバは、ホスト名、ドメイン名を IPアドレスに対応させるサーバです。

(基本情報 平成16年秋午前 問65より)

DNSキャッシュポイズニングは、PCが参照するDNSサーバに偽のドメイン情報を注入して、利用者を偽装されたサーバに誘導する攻撃です。

(情報セキュリティマネジメント 平成29年秋午前 問22より)

問題に「サーバに保管されている管理情報を書き換えることによって、利用者を偽のサイトへ誘導する攻撃」とあるので、DNSキャッシュポイズニングが適切です。

よって、正解は イ です。

不正解の理由(令和3年 問56)

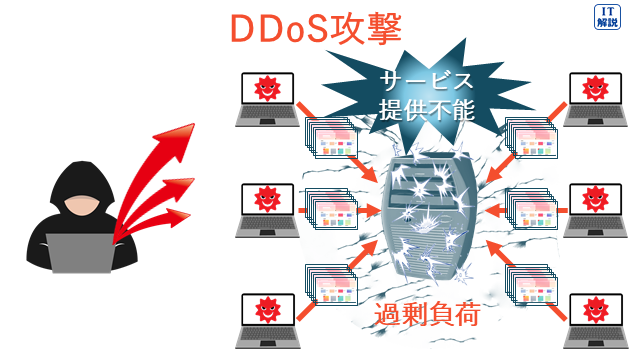

ア DDoS攻撃は、インターネット上の多数の機器から特定のネットワーク、サーバに一斉にパケットを送り、過剰に負荷をかけて機能不全にする攻撃です。

ウ SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

SQL(Structured Query Language)は、関係データベースの操作を行うための言語です。

インジェクション(injection)には、「挿入する」という意味があります。

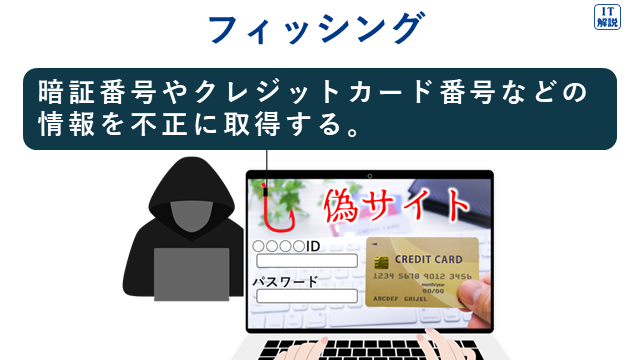

エ フィッシングは、金融機関や公的機関などを装った偽の電子メールを送信するなどして、受信者を架空のWebサイトや実在しているWebサイトの偽サイトに誘導し、暗証番号やクレジットカード番号などの情報を不正に取得する行為です。

(ITパスポート 平成23年秋 問87、ITパスポート 平成28年春 問63より)

令和3年 問58

サーバルームへの共連れによる不正入室を防ぐ物理的セキュリティ対策の例として、適切なものはどれか。

正解の理由(令和3年 問58)

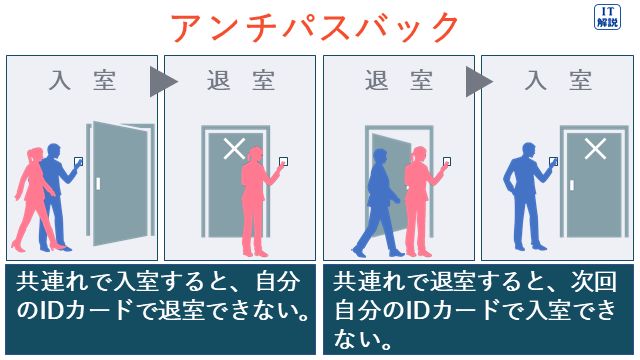

共連れとは、サーバ室など、セキュリティで保護された区画への入退室管理において、一人の認証で他者も一緒に入室することです。

(ITパスポート 令和4年 問74より)

サークル型セキュリティゲートは、図のような設備です。

サークル型セキュリティゲートは、2人だと扉が開かないしくみなので、共連れを防止することができます。

よって、正解は ア です。

不正解の理由(令和3年 問58)

イ ラックを施錠しても入室できるので、不正入室を防ぐ物理的セキュリティ対策の例として不適切です。

ウ 入室証を着用するルールを守らなくても入室できるので、不正入室を防ぐ物理的セキュリティ対策の例として不適切です。

エ 入退室者管理簿に記入しなくても入室できるので、不正入室を防ぐ物理的セキュリティ対策の例として不適切です。

令和3年 問60

情報システムにおける二段階認証の例として、適切なものはどれか。

正解の理由(令和3年 問60)

二段階認証は、認証を2段階で実施する方式です。

例えば、第一段階はID・パスワードで認証を行い、第二段階は数字4桁などのコードがメールやSMSで送られ、そのコードを入力することで二段目の認証を行うなどのケースがあります。

ウ 「利用者IDとパスワード”と”秘密の質問への答え」とあるので、二段階認証の例です。

よって、正解は ウ です。

不正解の理由(令和3年 問60)

ア 「ゆがんだ文字列の画像を読み取って入力」とあるので、CAPTCHAの記述です。

CAPTCHAは、人間には読み取ることが可能でも、プログラムでは読み取ることが難しいという差異を利用して、ゆがめたり一部を隠したりした画像から文字を判読して入力させることによって、プログラムによる自動入力を排除するための技術です。

(基本情報 平成28年秋午前 問36より)

イ 「認証によって入室した者だけが退室の認証を行える。」とあるので、アンチパスバック の記述です。

エ 「利用者ID+パスワード」だけなので、2段階ではありません。

令和3年 問61

クレジットカードの会員データを安全に取り扱うことを目的として策定された、クレジットカード情報の保護に関するセキュリティ基準はどれか。

正解の理由(令和3年 問61)

PCI DSS(Payment Card Industry Data Security Standard)は、クレジットカードなどのカード会員データのセキュリティ強化を目的として制定され、技術面及び運用面の要件を定めたものです。

(情報セキュリティマネジメント 令和元年秋午前 問27より)

問題に「クレジットカード情報の保護に関するセキュリティ基準」とあるので、PCI DSSが適切です。

よって、正解は イ です。

不正解の理由(令和3年 問61)

ア NFC(Near Field Communication)は、10cm程度の近距離での通信を行うものであり、ICカードやICタグのデータの読み書きに利用されています。

(ITパスポート 平成30年秋 問66より)

なお、NFCはRFID(Radio Frequency Identification)に属する技術の一種です。

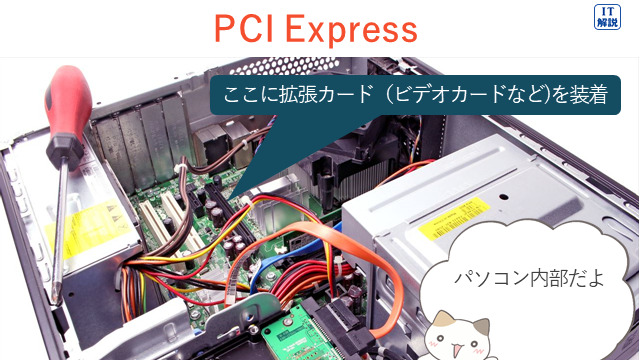

ウ PCI Express(Peripheral Component Interconnect Express)は、パソコンなどに拡張カード(ビデオカードなど)を装着し、CPUやメモリ(RAM)など他の装置と通信するための接続規格です。

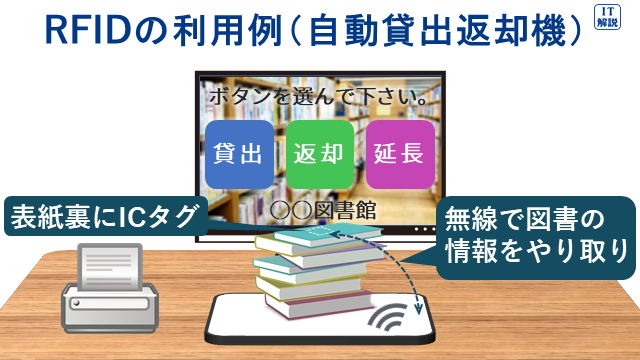

エ RFID(Radio Frequency Identification)は、無線通信でデータを読み込んだり書き換えたりすることができるシステムです。

汚れに強く、梱包の外からも記録された情報を読むことができます。

(応用情報 平成22年春午前 問72より)

製造業や運輸業、小売業などで、在庫管理、物品管理、所在管理、物流管理などに利用されています。

令和3年 問63

PCやスマートフォンのブラウザから無線LANのアクセスポイントを経由して、インターネット上のWebサーバにアクセスする。このときの通信の暗号化に利用するSSL/TLSとWPA2に関する記述のうち、適切なものはどれか。

正解の理由(令和3年 問63)

SSL/TLS(Secure Sockets Layer/Transport Layer Security)は、HTTPSで接続したWebサーバとブラウザ間の暗号化通信に利用されるプロトコルです。

(ITパスポート 平成30年秋 問71より)

暗号化、認証、改ざん検知の三つの主要な機能があります。

(1)WebブラウザとWebサーバ間の通信を暗号化し、通信の盗聴を防ぐ。

(2)認証によりサーバやクライアントが正しい通信相手であるか確認し、なりすましを防ぐ。

(3)改ざん検知により、データの改ざんを防ぐ。

WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

イ 「SSL/TLSを利用することによって、ブラウザとWebサーバ聞の通信を暗号化できる。」とあるので、SSL/TLSとWPA2に関する記述として適切です。

よって、正解は イ です。

不正解の理由(令和3年 問63)

ア WPA2の利用で暗号化できるのは、無線端末とアクセスポイント間なので、「WPA2を利用することによって、ブラウザとWebサーバ聞の通信を暗号化できる。」は、不適切です。

ウ WPA2の利用で暗号化できるのは、無線端末とアクセスポイント間なので、「スマートフォンの場合はWPA2を利用する。」は、不適切です。

エ WPA2の利用で暗号化できるのは、無線端末とアクセスポイント間なので、「PCの場合はWPA2を利用」は、不適切です。

令和3年 問65

シャドーITの例として、適切なものはどれか。

正解の理由(令和3年 問65)

シャドーITは、IT部門の許可を得ずに、従業員又は部門が業務に利用しているデバイスやクラウドサービスです。

(情報セキュリティ 平成29年秋午前 問16より)

エ 「会社が許可していないオンラインストレージサービスを利用して」とあるので、シャドーITの例として適切です。

よって、正解は エ です。

不正解の理由(令和3年 問65)

ア 「会社のルールに従い」とあるので、シャドーITとして不適切です。

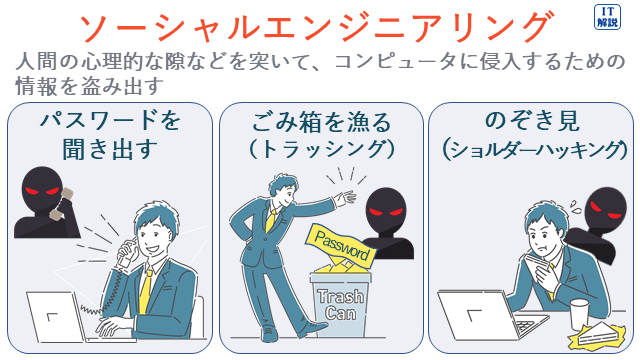

イ 「のぞき見て入手したパスワード」とあるので、ソーシャルエンジニアリングの例です。

ウ 「PCの画面をのぞかれないように」とあるので、ソーシャルエンジニアリング対策の例です。

令和3年 問67

ISMSにおける情報セキュリティに関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

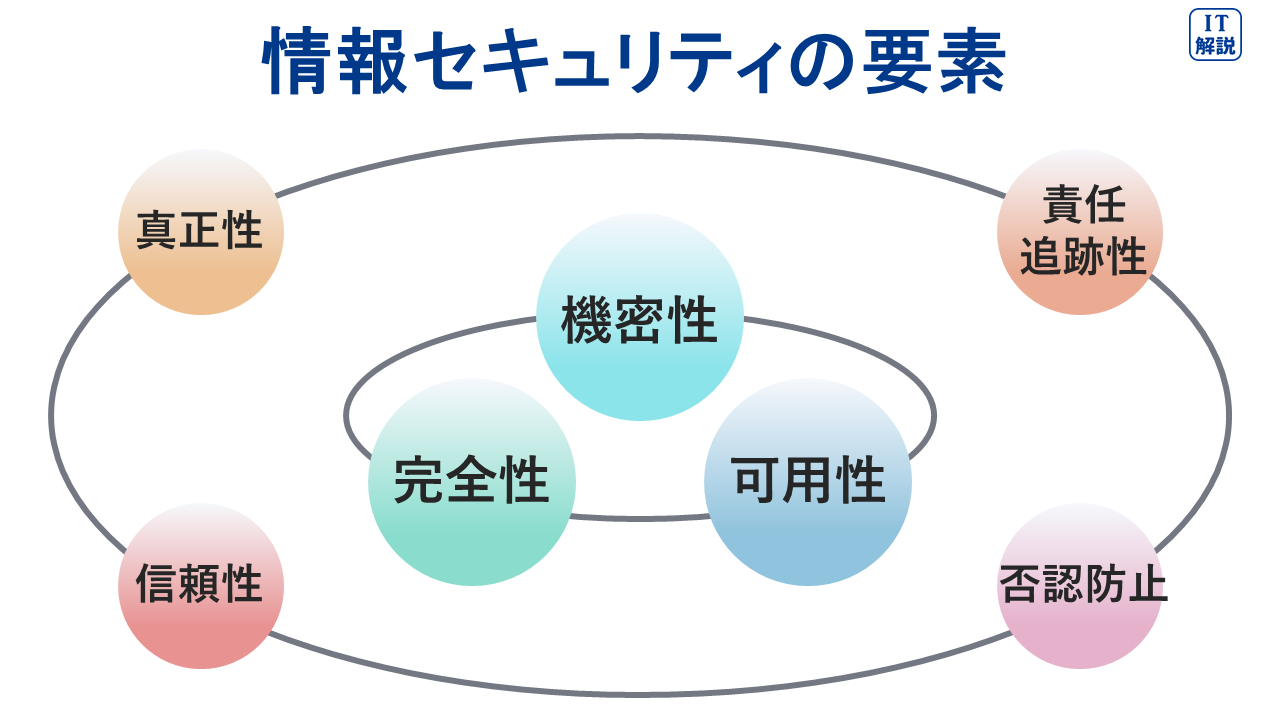

情報セキュリティとは、情報の機密性、完全性及び( a )を維持することである。さらに、真正性、責任追跡性、否認防止、 ( b )などの特性を維持することを含める場合もある。

正解の理由(令和3年 問67)

ISMS(Information Security Management System)は、情報セキュリティマネジメントシステムのことです。

情報の機密性や完全性、可用性を維持し、情報漏えいなどのインシデント(事故)発生を低減させるためのしくみです。

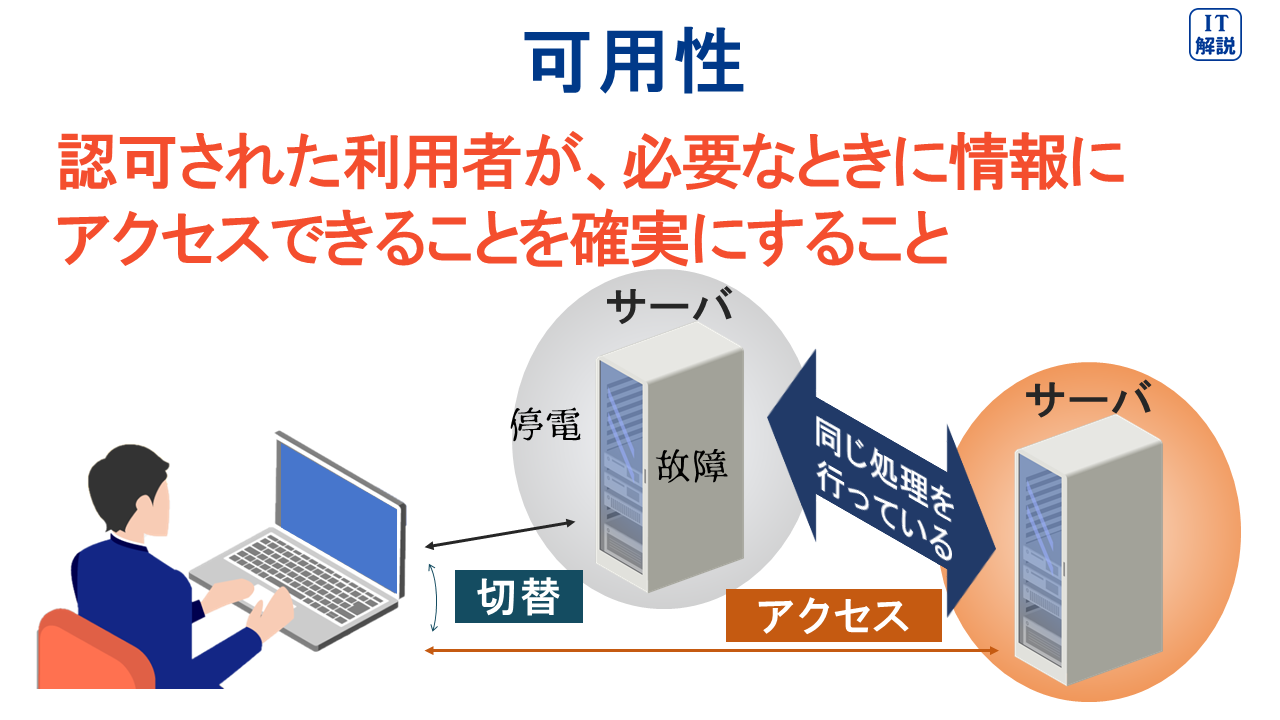

可用性は、認可された利用者が、必要なときに情報にアクセスできることを確実にすることです。

信頼性は、意図することが確実にできることです。

保守性、保全性は、情報セキュリティの要素の要素でありません。

よって、問題の文章は、

情報セキュリティとは、情報の機密性、完全性及び( a 可用性 )を維持することである。さらに、真正性、責任追跡性、否認防止、 ( b 信頼性 )などの特性を維持することを含める場合もある。

となり、正解は ア です。

コメント