令和2年 問78

通信プロトコルとしてTCP/IPを用いるVPNには、インターネットを使用するインターネットVPNや通信事業者の独自ネットワークを使用するIP-VPNなどがある。インターネットVPNではできないが、IP-VPNではできることはどれか。

正解の理由(令和2年 問78)

VPN(Virtual Private Network)は、公衆ネットワークなどを利用して構築された、専用ネットワークのように使える仮想的なネットワークです。

(ITパスポート 平成29年秋 問85より)

認証と通信データの暗号化によって、セキュリティの高い通信を行います。

(ITパスポート 平成23年秋 問70より)

通信事業者の独自ネットワークを使用するIP-VPNは、通信事業者がデータをどの経路を通すか管理しています。

インターネットVPNでは、データをどの経路を通すか管理されておらず、帯域幅などの通信品質の保証はできません。

ネットワークにおける帯域幅とは、ある時間内にネットワーク接続を介して送信できるデータの最大容量のことです。

よって、正解は イ です。

不正解の理由

ア IP電話は、インターネットVPN、IP-VPNどちらでも可能です。

IP電話は、IP(Internet Protocol)ネットワークを通じて行う音声通話サービスです。

ウ 盗聴、改ざんの防止は、インターネットVPN、IP-VPNどちらも可能です。

エ 動画の配信は、インターネットVPN、IP-VPNどちらも可能です。

令和2年 問82

情報セキュリティの物理的対策として、取り扱う情報の重要性に応じて、オフィスなどの空間を物理的に区切り、オープンエリア、セキュリティエリア、受渡しエリアなどに分離することを何と呼ぶか。

正解の理由(令和2年 問82)

ウ ゾ一二ングは、来訪者や一般従業員、機密にアクセスできる担当者など関係者を明確に区分し、それぞれ入室可能なエリアを設定することで、重要な情報に権限のないものがアクセスできないようにすることです。

問題に 「取り扱う情報の重要性に応じて、オフィスなどの空間を物理的に区切り」とあるので、ゾーニングが適切です。

よって、正解は ウ です。

不正解の理由(令和2年 問82)

ア サニタイジングは、Webサイトへの不正な入力を排除するため、Webサイトの入力フ ォームの入カデータから、 HTMLタグ、JavaScript、SQL文などを検出し、それらを他の文字列に置き換えることです。

(基本情報 平成28年春午前 問38より)

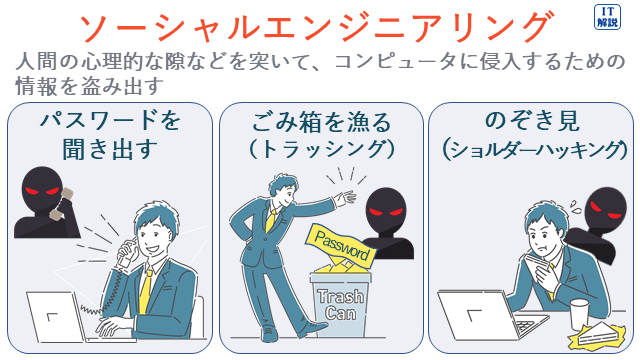

イ ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。

ソーシャルには「社会的な」という意味があります。

ウ ハッキングは、高度なコンピュータ技術を利用して、システムを解析したり、プログラムを修正したりする行為のことです。 しかし、一般的には、不正にコンピュータを利用する行為全般のことをハッキングと呼んでいます。

令和2年 問84

ISMSの情報セキュリティリスク対応における、人的資源に関するセキュリティ管理策の記述として、適切でないものはどれか。

正解の理由(令和2年 問84)

ISMS(Information Security Management System)は、情報セキュリティマネジメントシステムのことです。 情報の機密性や完全性、可用性を維持し、情報漏えいなどのインシデント(事故)発生を低減させるためのしくみです。

人的資源は、企業の経営活動を支える「ヒト・モノ・カネ・情報」などの経営資源のなかで、「ヒト」の部分を指す言葉で、人に紐付いているスキル・能力によってもたらされる経済的価値を指します。

人的資源には従業員、管理職、経営者があります。

さらに広く考えると、業務を委託している他社の社員も人的資源と考えられます。

攻撃ターゲットのグループ会社、業務委託先、発注先、仕入れ先などを攻撃し、それを足がかりに攻撃ターゲット企業に侵入する方法(サプライチェーン攻撃)が増えています。

ウ 「組織の確立された方針及び手順に従った情報セキュリティの適用を業務を委託している他社には要求しないようにする。」は、人的資源に関するセキュリティ管理策の記述として不適切です。

よって、正解は ウ です。

令和2年 問85

ファイルサーバに保存されている文書ファイルの内容をPCで直接編集した後、上書き保存しようとしたら“権限がないので保存できません”というメッセージが表示された。この文書ファイルとそれが保存されているフォルダに設定されていた権限の組合せとして、適切なものはどれか。

正解の理由(令和2年 問85)

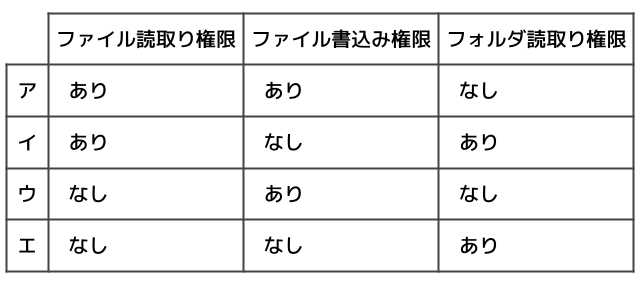

問題に「ファイルサーバに保存されている文書ファイルの内容をPCで直接編集した」とあり、ファイルを読み取ることができているので、フォルダの読み取り権限とファイルの読み取り権限はあります。

問題に「上書き保存しようとしたら『権限がないので保存できません』というメッセージが表示された。」とあるので、書き込み権限がありません。

よって、フォルダの読み取り権限とファイルの読み取り権限があり、書き込み権限がないので、正解は イ です。

令和2年 問86

二要素認証の説明として、最も適切なものはどれか。

正解の理由(令和2年 問86)

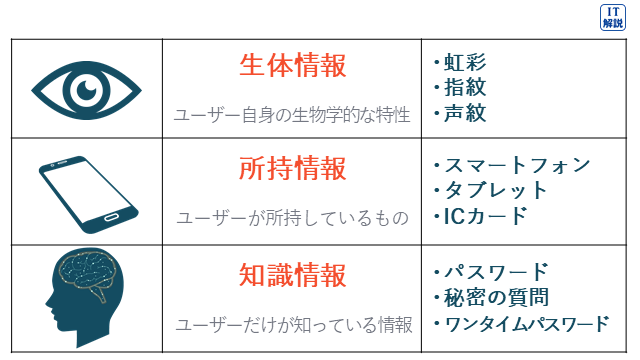

2要素認証は、ログイン時に2つの「要素」によって行う認証です。

要素は、大きく分けて以下の3つです。

「所有物」は所持情報、「記憶」は知識情報です。

ア 「所有物、記憶及び生体情報の3種類のうちの2種類を使用して認証する方式」は、二要素認証の説明として適切です。

よって、正解は ア です。

令和2年 問87

ISMSにおける情報セキュリティに関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

情報セキュリティとは、情報の機密性、( a ) 及び可用性を維持することである。さらに、 ( b )、責任追跡性、否認防止、信頼性などの特性を維持することを含める場合もある。

正解の理由(令和2年 問87)

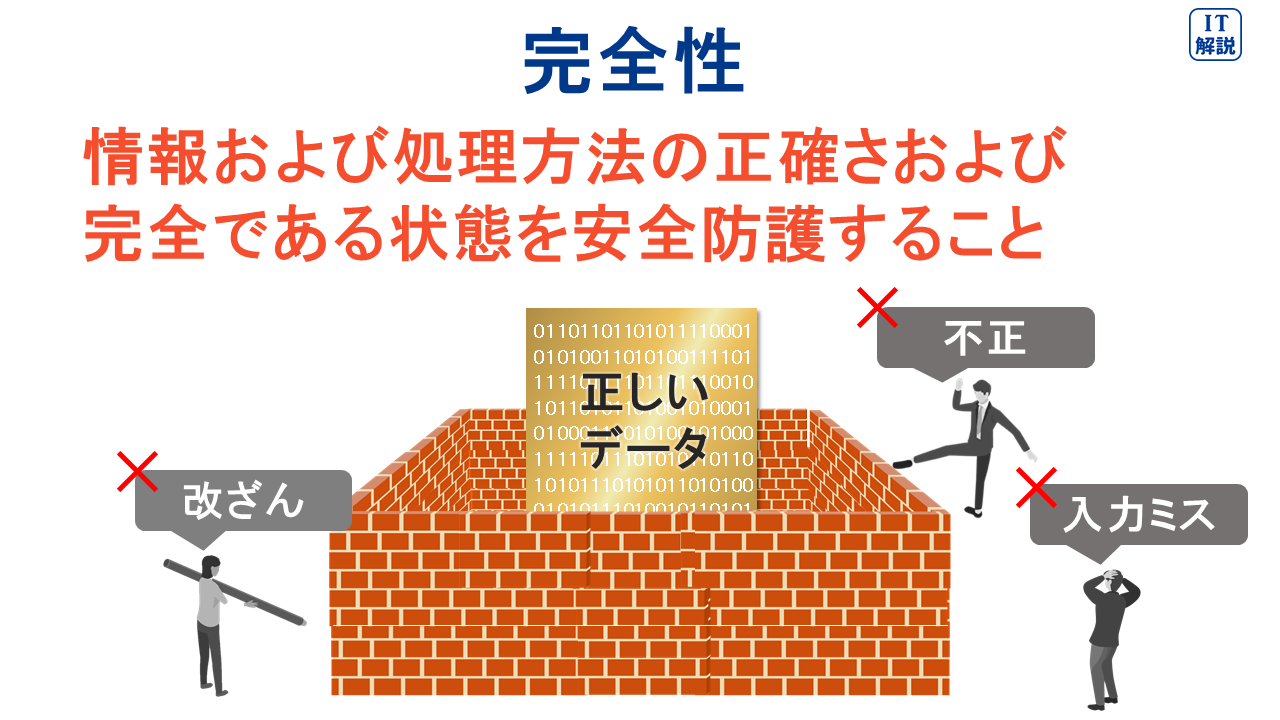

完全性は、情報および処理方法の正確さおよび完全である状態を安全防護することです。

真正性は、本物であることを証明できることです。

保守性、保全性は、情報セキュリティの要素の要素でありません。

よって、問題の文章は、

情報セキュリティとは、情報の機密性、( a 完全性 ) 及び可用性を維持することである。さらに、 ( b 真正性 )、責任追跡性、否認防止、信頼性などの特性を維持することを含める場合もある。

よって、正解は ア です。

コメント