令和6年 問73

IoT機器のセキュリティ対策のうち、ソーシャルエンジニアリング対策として、最も適切なものはどれか。

正解の理由(令和6年 問73)

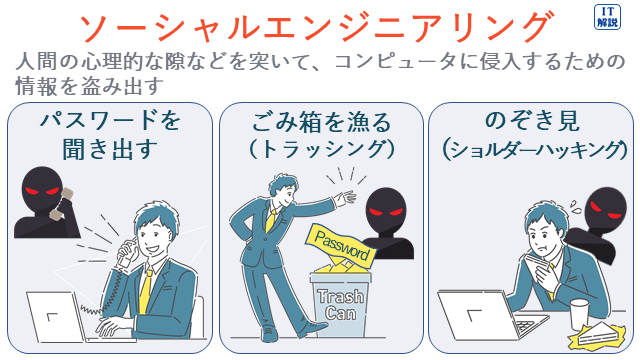

ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。

ソーシャルには「社会的な」という意味があります。

エ 「IoT機器を廃棄するときは、内蔵されている記憶装置からの情報漏えいを防止するために物理的に破壊する。」は、ごみ箱を漁るソーシャルエンジニアリングに対して有効です。

よって、正解は エ です。

令和6年 問75

情報セキュリティの3要素である機密性、完全性及び可用性と、それらを確保するための対策の例a~ cの適切な組合せはどれか。

a アクセス制御

b デジタル署名

c ディスクの二重化

| a | b | c | |

ア | 可用性 | 完全性 | 機密性 |

イ | 可用性 | 機密性 | 完全性 |

ウ | 完全性 | 機密性 | 可用性 |

エ | 機密性 | 完全性 | 可用性 |

正解の理由(令和6年 問75)

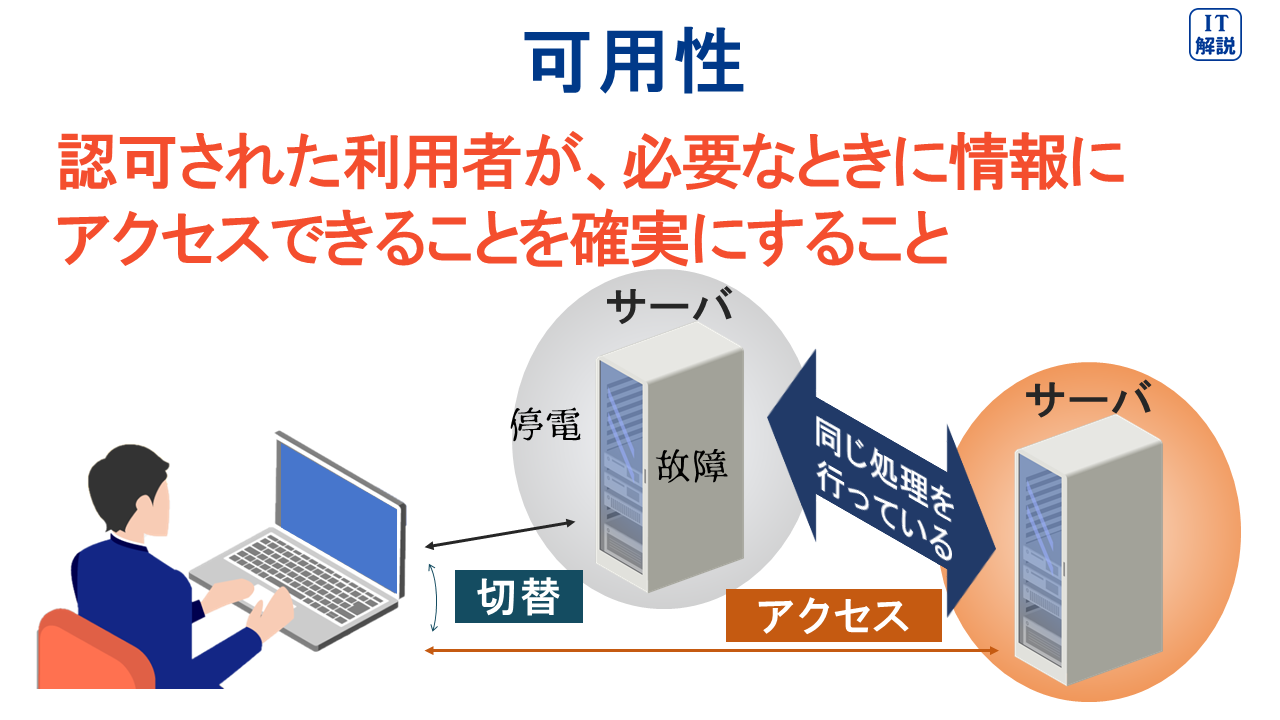

可用性は、認可された利用者が、必要なときに情報にアクセスできることを確実にすることです。

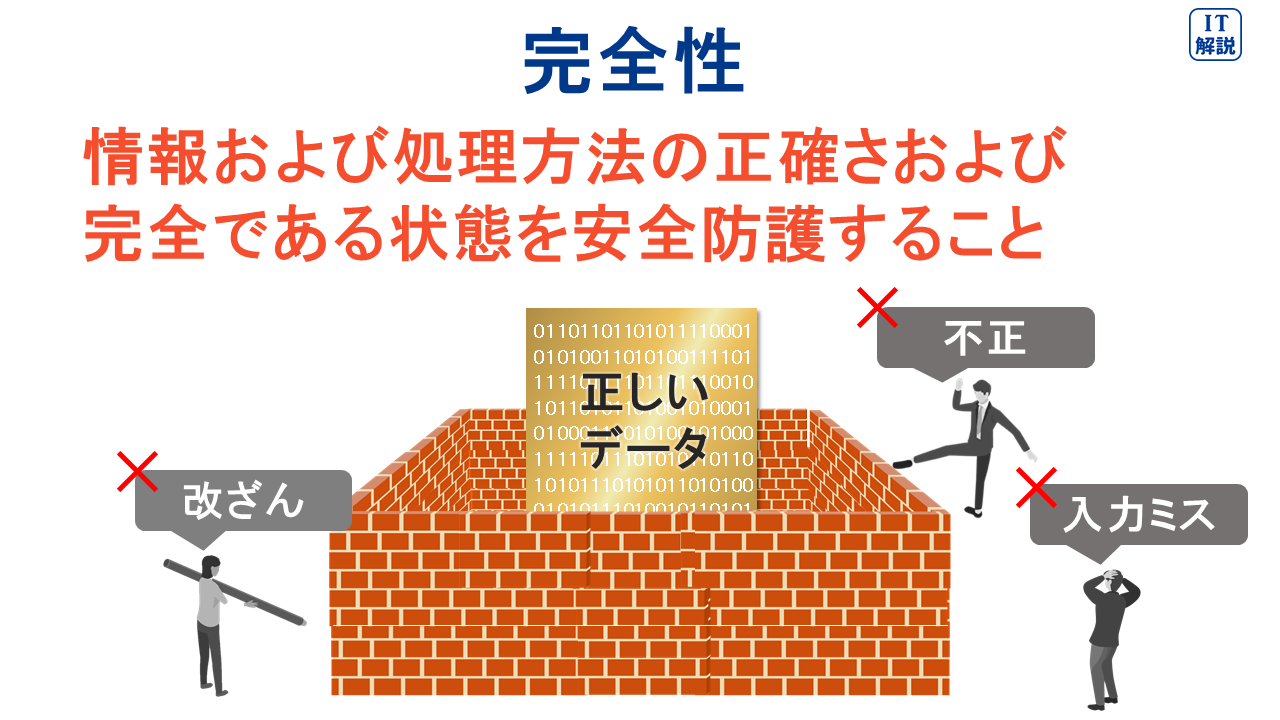

完全性は、情報および処理方法の正確さおよび完全である状態を安全防護することです。

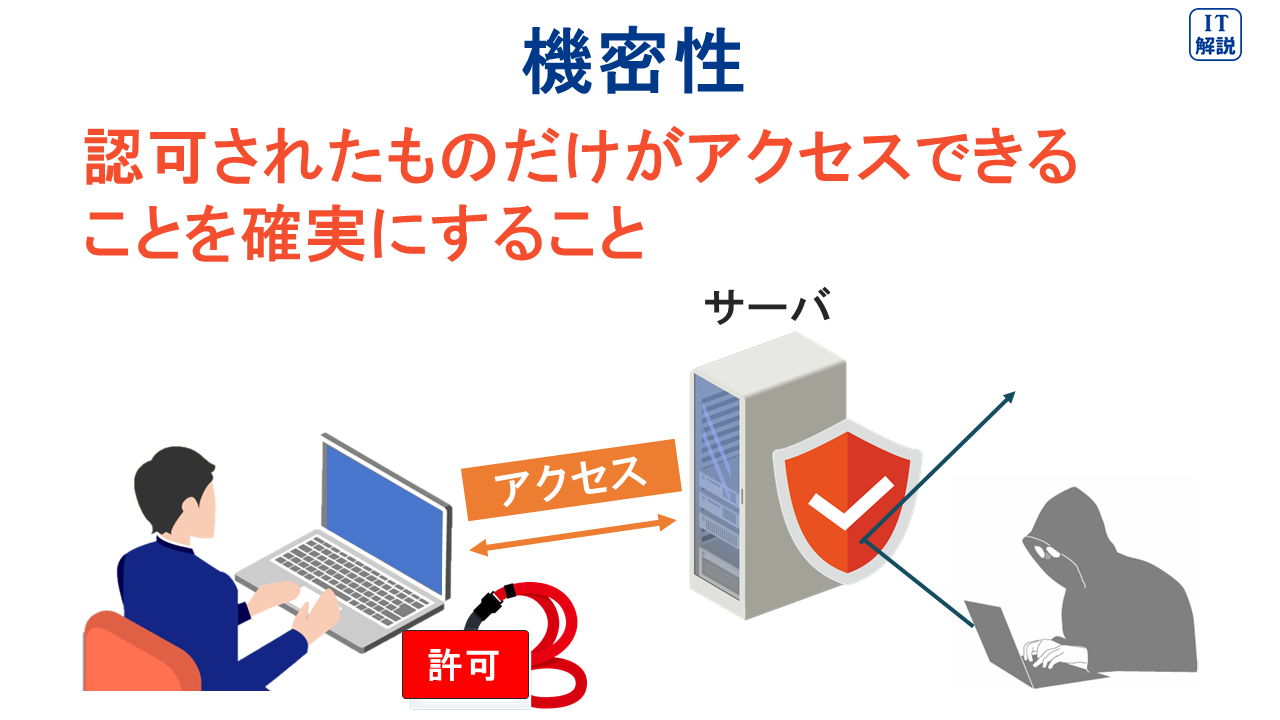

機密性は、情報にアクセスすることが認可されたものだけがアクセスできることを確実にすることです。

a アクセス制御は、ユーザがコンピュータシステムの資源(データ等)にアクセスすることができる権限・認可をコントロールすることです。機密性が向上します。

b デジタル署名を用いることで、署名された文書の改ざんの検出が可能です。

(ITパスポート 平成24年春 問59より)

デジタル署名を付与することによって、完全性が向上します。

(ITパスポート 令和4年 問70より)

c ディスクの二重化すると、一方のディスクが障害になっても運用が可能です。可用性が向上します。

よって、正解は エ です。

令和6年 問77

出所が不明のプログラムファイルの使用を避けるために、その発行元を調べたい。このときに確認する情報として、適切なものはどれか。

正解の理由(令和6年 問77)

デジタル署名が付与されている場合、次の2つのことを判断ができます。

①電子メールの発信者は、なりすましされていない。

②電子メールは通信途中で改ざんされていない。

(ITパスポート 平成23年秋 問60より)

問題に「発行元を調べたい」とあるので、デジタル署名が適切です。

よって、正解は ウ です。

令和6年 問82

ISMSクラウドセキュリティ認証に関する記述として、適切なものはどれか。

正解の理由(令和6年 問82)

ISMSクラウドセキュリティ認証は、通常のISMS認証に加えて、クラウドサービス固有の管理策が 適切に導入、実施されていることを認証するものです。

企業や一般ユーザが、安心してクラウドサービスを利用できることを目的としています。

(ISMS適合性評価制度 – 情報マネジメントシステム認定センター(ISMS-AC)より)

イ 「クラウドサービスについて、クラウドサービス固有の管理策が実施されていることを認証する」とあるので、ISMSクラウドセキュリティ認証に関する記述として適切です。

よって、正解は イ です。

令和6年 問86

PDCAモデルに基づいてISMSを運用している組織において、 C(Check)で実施することの例として、適切なものはどれか。

正解の理由(令和6年 問86)

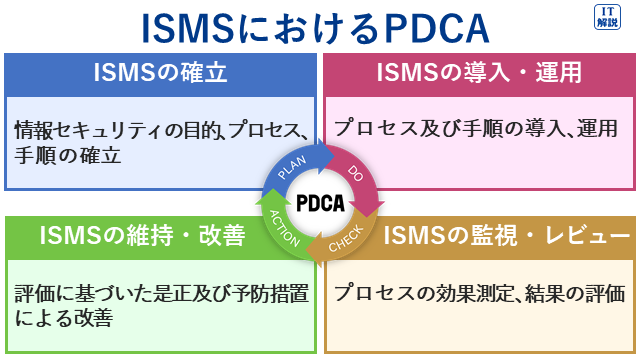

PDCAは、事業や施策などの管理業務を継続的に改善していく考え方です。

ISMSにおいて、PDCAの各プロセスと具体的な活動や業務の対応は次の図のようになっています。

ウ 「評価する。」とあるので、C(Check)で実施することの例として適切です。.

よって、正解は ウ です。

令和6年 問87

通常の検索エンジンでは検索されず匿名性が高いので、サイバー攻撃や違法商品の取引などにも利用されることがあり、アクセスするには特殊なソフトウェアが必要になることもあるインターネット上のコンテンツの総称を何と呼ぶか。

正解の理由(令和6年 問87)

ダークウェブには、ドラッグや武器、サイバー攻撃、個人情報等の違法商品を取引するための闇市場サイトの存在し、大きく問題視されています。アクセスには、匿名性の高い通信を担保する専用のツール(ブラウザ)が必要です。

問題に「サイバー攻撃や違法商品の取引などにも利用される」「アクセスするには特殊なソフトウェアが必要になることもある」とあるので、ダークウェブが適切です。

よって、正解は エ です。

コメント