令和4年 問85

情報セキュリティポリシを、基本方針、対策基準、実施手順の三つの文書で構成したとき、これらに関する説明のうち、適切なものはどれか。

正解の理由(令和4年 問85)

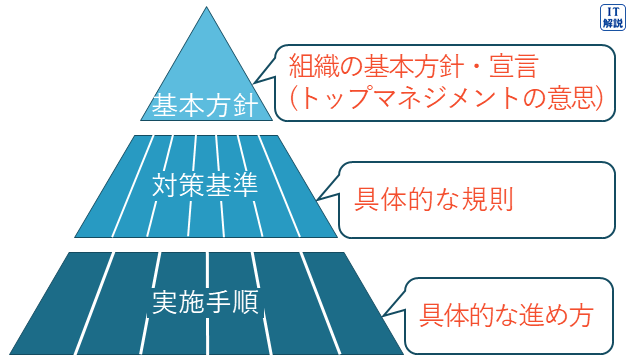

情報セキュリティポリシは、基本方針、対策基準、実施手順から構成できます。

ア 「基本方針は、対策基準や実施手順を定めるためのトップマネジメントの意思を示したものである。」は適切です。

よって、正解は ア です。

不正解の理由(令和4年 問85)

イ 「実施手順」は、具体的な進め方です。「基本方針と対策基準を定めるために実施した作業の手順を記録したものである。」は不適切です。

ウ 「ISMSに準拠した情報セキュリティポリシを策定するための文書の基準を示したものである。」は、情報セキュリティポリシそのものではないので不適切です。

エ 「対策基準」は、具体的な規則です。「情報セキュリティ事故が発生した後の対策を実施手順よりも詳しく記述したものである。」は不適切です。

令和4年 問86

情報セキュリティにおけるリスクアセスメントを、リスク特定、リスク分析、リスク評価の三つのプロセスに分けたとき、リスク分析に関する記述として、最も適切なものはどれか。

正解の理由(令和4年 問86)

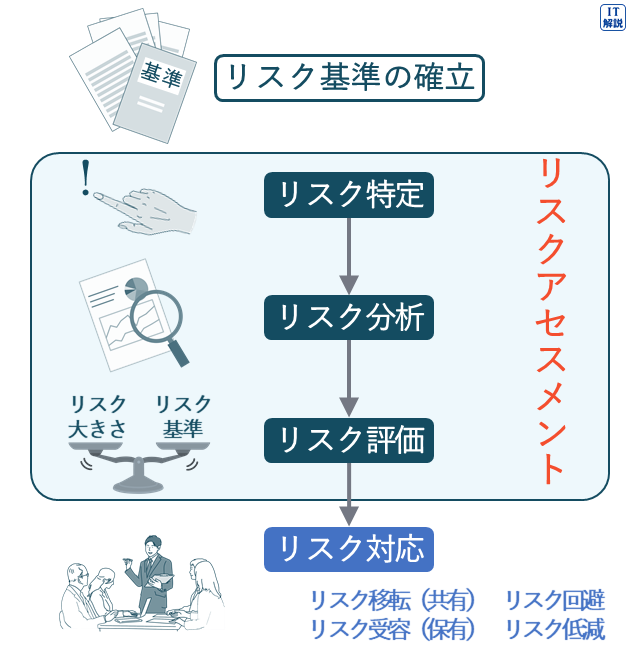

リスクアセスメントは、次のプロセスで行われます。

リスク特定は、組織に存在するリスクを洗い出すことです。

リスク分析は、リスクの発生確率と影響度から、リスクの大きさを算定することです。

リスク評価は、リスクの大きさとリスク受容基準を比較して、対策実施の必要性を判断することです。

ア 「各リスクのレベルを決定する」とあるので、リスク分析です。

よって、正解は ア です。

不正解の理由(令和4年 問86)

イ リスク分析は、リスクが特定されたものについて行うので、「全ての情報資産を分析の対象にする必要がある。」は不適切です。

ウ 複数の技法を使うことで作業を効率よく行うこともできるので、「同じ分析技法を用いる必要がある。」は不適切です。

エ 「リスクが受容可能かどうかを決定する」とあるので、リスク評価についての内容です。

令和4年 問91

ソーシャルエンジニアリングに該当する行為の例はどれか。

正解の理由(令和4年 問91)

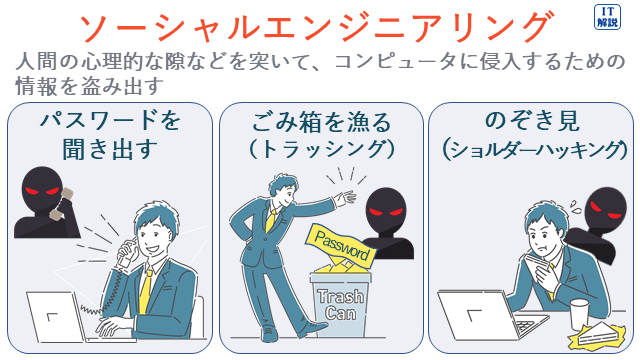

ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。ソーシャルには“社会的な”という意味があります。

イ 「肩越しに盗み見して入手したパスワード」とあるので、ショルダーハッキングです。ソーシャルエンジニアリングに該当します。

よって、正解は イ です。

不正解の理由(令和4年 問91)

ア 「あらゆる文字の組合せを総当たりで機械的に入力する」とあるので、総当たり攻撃の事例です。

ウ 「標的のサーバに大量のリクエストを送りつけて」とあるので、DoS攻撃の事例です。。

エ 「プログラムで確保している記憶領域よりも長いデータを入力する」とあるので、バッファオーバーフロー攻撃の事例です。

令和4年 問95

攻撃対象とは別のWebサイトから盗み出すなどによって、不正に取得した大量の認証情報を流用し、標的とするWebサイトに不正に侵入を試みるものはどれか。

正解の理由(令和4年 問95)

パスワードリスト攻撃は、複数サイトで同一の利用者IDとパスワードを使っている利用者がいる状況に着目して、不正に取得した他サイトの利用者IDとパスワードの一覧表を用いて、ログインを試行する攻撃です。

(情報セキュリティマネジメント 平成28年春午前 問26より)

問題に「別のWebサイトから盗み出すなどによって、不正に取得した大量の認証情報を流用し、標的とするWebサイトに不正に侵入を試みる」とあるので、パスワードリスト攻撃です。

よって、正解は ウ です。

不正解の理由(令和4年 問95)

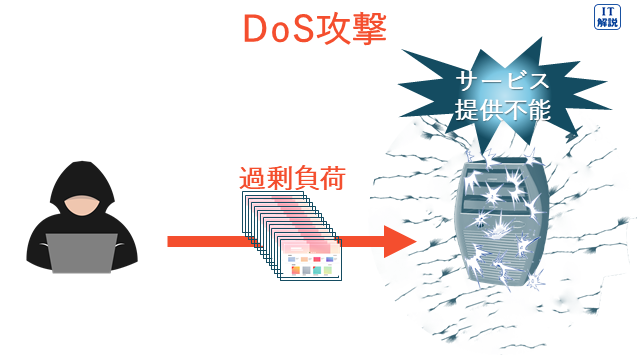

ア DoS(Denial of Service)攻撃は、電子メールやWeb リクヱストなどを大量に送りつけて、ネットワーク上のサーピスを提供不能にすることです。

(ITパスポート 平成25年春 問52より)

イ SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

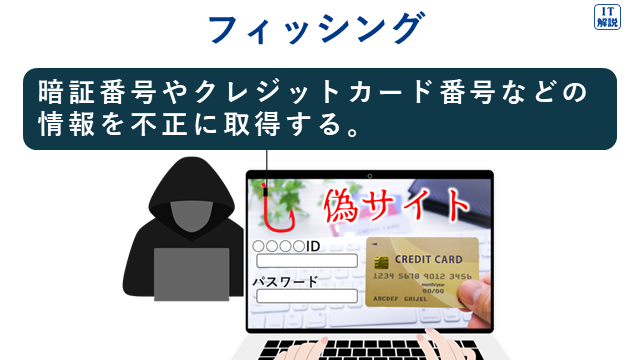

エ フィッシングは、偽の電子メールを送信するなどして、受信者を架空のWebサイトや実在しているWebサイトの偽サイトに誘導し、情報を不正に取得する行為です。

(ITパスポート 平成23年秋 問87より)

令和4年 問100

社内に設置された無線LANネットワークに接続している業務用のPCで、インターネット上のあるWebサイトを閲覧した直後、Webブラウザが突然終了したり、見知らぬファイルが作成されたりするなど、マルウェアに感染した可能性が考えられる事象が発生した。このPCの利用者が最初に取るべき行動として適切なものはどれか。

正解の理由(令和4年 問100)

マルウェアは、コンピュータウイルス、ワームなどを含む悪意のあるソフトウェアの総称です。

(ITパスポート 平成25年秋 問77より)

マルウェアは、ネットワークを介して被害を広げるものが多いです。

端末がマルウェアに感染したと思われる場合、すぐに端末をネットワークから遮断して、被害が拡大しないように隔離することが第一です。

よって、正解は ウ です。

コメント