令和6年 問89

システムの利用者認証に関する記述のうち、適切なものはどれか。

正解の理由(令和6年 問89)

PIN(ピン:Personal Identification Number)とは、パソコンやスマートフォンなどの端末内の情報と照合される暗証番号のことです。

一般的なパスワードはサービス提供元のサーバーに情報が保存されますが、PINの場合は設定した端末の中に情報が保存されます。

ウ 「利用者の本人確認のために用いる、数字列から成る暗証番号のことを、 PINという。」とあるので、適切です。

よって、正解は ウ です。

不正解の理由(令和6年 問89)

ア 「1回の認証で、複数のサーバやアプリケーションなどへのログインを実現する仕組み」は、シングルサインオンに関する記述です。

イ 「指紋や声紋など、身体的な特徴を利用して本人認証を行う仕組み」は、生体認証に関する記述です。

エ 「特定の数字や文字の並びではなく、位置についての情報を覚えておき、認証時には画面に表示された表の中で、自分が覚えている位置に並んでいる数字や文字をパスワードとして入力する方式」は、マトリクス認証に関する記述です。

令和6年 問90

セキュリティ対策として使用されるWAFの説明として、適切なものはどれか。

正解の理由(令和6年 問90)

WAF(Web Application Firewall )は、Webアプリケーションへの攻撃を検知し、阻止します。

(応用情報 平成31年春午前 問45より)

Webサイトに対するアクセス内容を監視し、攻撃とみなされるパターンを検知したときに当該アクセスを遮断します。

(情報セキュリティマネジメント 平成30年春午前 問12より)

ア 「Webアプリケーションソフトウェアの脆弱性を突いた攻撃からの防御」「不審なアクセスのパターンを検知する」とあるので、WAFの説明として適切です。

よって、正解は ア です。

不正解の理由(令和6年 問90)

イ 「インターネットなどの公共のネットワークを用いて、専用線のようなセキュアな通信環境を実現する仕組み」は、VPN ( Virtual Private Network )の説明です。

ウ 「情報システムにおいて、機密データを特定して監視することによって、機密データの紛失や外部への漏えいを防止する仕組み」は、DLP(Data Loss Prevention)の説明です。

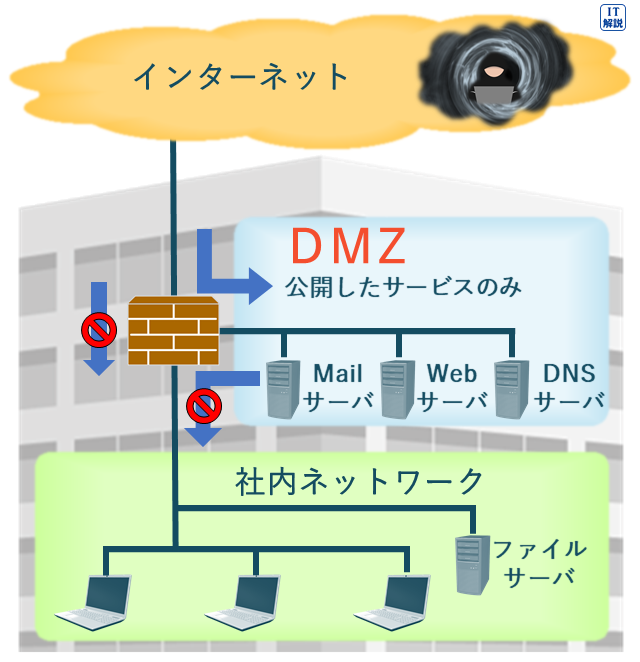

エ ファイアウォールを用いて、インターネットと企業の内部ネットワークとの間に緩衝領域を作る仕組み」は、DMZ(DeMilitarized Zone:非武装地帯)の説明です。

令和6年 問91

職場で不要になったPCを廃棄する場合の情報漏えい対策として、最も適切なものはどれか。

正解の理由(令和6年 問91)

エ 「専用ソフトなどを使って」「ランダムなデータを規定回数だけ上書きする。」ことで、データを復元できなくするので、PCを廃棄する場合の情報漏えい対策として最も適切です。

よって、正解は エ です。

不正解の理由(令和6年 問91)

ア 「OSが用意しているファイル削除の機能を使って」削除したファイルは、OSのもとでファイルを復元することが可能です。情報漏えい対策として、適切でありません。

イ 「アンインストール」したアプリケーションは、データ復旧ソフトで復元することが可能です。情報漏えい対策として、適切でありません。

ウ 「論理フォーマット」しても、データ復旧ソフトを使うとデータの復元が可能です。情報漏えい対策として、適切でありません。

令和6年 問94

企業において情報セキュリティポリシー策定で行う作業のうち、次の作業の実施順序として、適切なものはどれか。

a 策定する責任者や担当者を決定する。

b 情報セキュリティ対策の基本方針を策定する。

c 保有する情報資産を洗い出し、分類する。

d リスクを分析する。

正解の理由(令和6年 問94)

各選択肢の違いは、 a とbの順番 と c とdの順番 と その組み合わせです。

〇 a とb の順番について

情報セキュリティポリシーを策定するには、まず責任者を明確にして、情報セキュリティポリシー策定に携わる人材を組織化することが必要なので、a → b になります。

〇 c と d の順番について

リスク分析する前に対象を把握することが大切なので、 c → d になります。

よって、a → b → c → d となるので、正解は ア です。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R7 問84 | 情報セキュリティ方針 |

| R6 問94 | 情報セキュリティポリシー |

| R5 問94 | 情報セキュリティ方針 |

| R4 問85 | 情報セキュリティポリシ |

| R元 問84 | 情報セキュリティポリシ |

| R3 問96 | 情報セキュリティ方針 |

令和6年 問98

ランサムウェアに関する記述として、最も適切なものはどれか。

正解の理由(令和6年 問98)

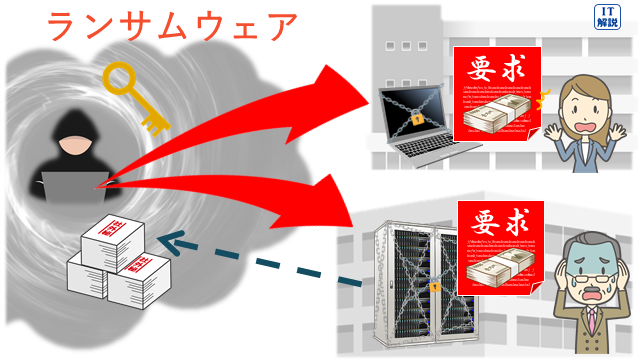

ランサムウェアは、PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェアです。

(ITパスポート 平成31年春 問94より)

イ 「PC のファイルを勝手に暗号化し、復号のためのキーを提供することなどを条件に金銭を要求する。」とあるので、ランサムウェアに関する記述として適切です。

よって、正解は イ です。

不正解の理由(令和6年 問98)

ア 「PCに外部から不正にログインするための侵入路をひそかに設置する。」は、バックドアに関する記述です。

ウ 「Webブラウザを乗っ取り、オンラインバンキングなどの通信に割り込んで不正送金などを行う。」は、MITB(Man-in-the-Browser)攻撃に関する記述です。

エ 「自らネットワークを経由して感染を広げる機能をもち、まん延していく。」は、ワームに関する記述です。

令和6年 問100

正しいURLを指定してインターネット上のWebサイトへアクセスしようとした利用者が、偽装されたWebサイトに接続されてしまうようになった。原因を調べたところ、 ドメイン名とIPアドレスの対応付けを管理するサーバに脆弱性があり、攻撃者によって、 ドメイン名とIPアドレスを対応付ける情報が書き換えられていた。このサーバが受けた攻撃はどれか。

正解の理由(令和6年 問100)

DNSキャッシュポイズニングは、PCが参照するDNSサーバに偽のドメイン情報を注入して、利用者を偽装されたサーバに誘導する攻撃です。

(情報セキュリティマネジメント 平成29年秋午前 問22より)

問題に「ドメイン名とIPアドレスを対応付ける情報が書き換えられていた。」とあるので、DNSキャッシュポイズニングが適切です。

よって、正解は イ です。

不正解の理由(令和6年 問100)

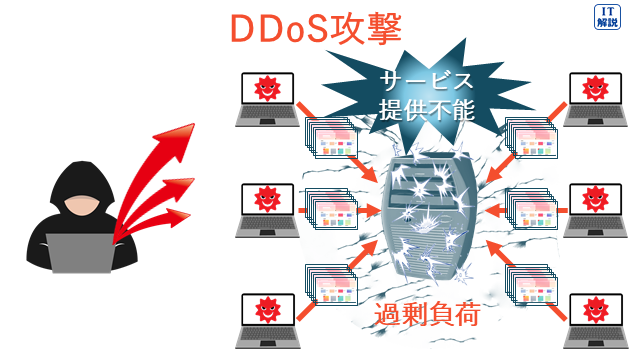

ア DDoS攻撃は、インターネット上の多数の機器から特定のネットワーク、サーバに一斉にパケットを送り、過剰に負荷をかけて機能不全にする攻撃です。

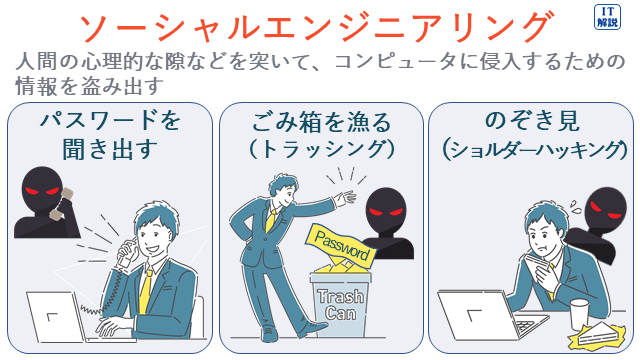

ウ ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。

エ ドライブバイダウンロードは、Webサイトを閲覧したとき、利用者が気付かないうちに、利用者の意図にかかわらず、利用者のPCに不正プログラム(マルウェアなど)がダウンロードされる攻撃です。

(情報セキュリティマネジメント 平成28年春午前 問25より)

コメント