令和3年 問68

全ての通信区間で盗聴されるおそれがある通信環境において、受信者以外に内容を知られたくないファイルを電子メールに添付して送る方法として、最も適切なものはどれか。

正解の理由(令和3年 問68)

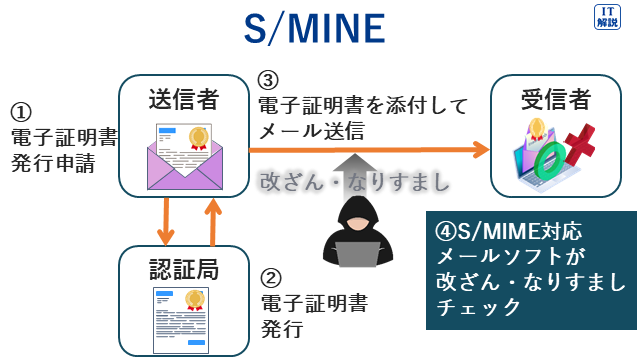

ア S/MIME(Secure / Multipurpose Internet Mail Extensions)は、電子証明書を使用して,メールソフト間で電子メールを安全に送受信するための規格です。盗聴できません。

(ITパスポート 平成30年春 問69より)

よって、正解は ア です。

不正解の理由(令和3年 問68)

イ SSL/TLSは、HTTPSで接続したWebサーバとブラウザ間の暗号化通信に利用されるプロトコルです。

(ITパスポート H30年秋 問71より)

ウ WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

エ パスワードを別に送った電子メールが盗聴されると、パスワードがわかって、先に送った電子メールのファイルを解読される危険があります。

令和3年 問69

バイオメトリクス認証における認証精度に関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

バイオメトリクス認証において、誤って本人を拒否する確率を本人拒否率といい、誤って他人を受け入れる確率を他人受入率という。また、認証の装置又はアルゴリズムが生体情報を認識できない割合を未対応率という。 認証精度の設定において、( a )が低くなるように設定すると利便性が高まり、( b )が低くなるように設定すると安全性が高まる。

正解の理由(令和3年 問69)

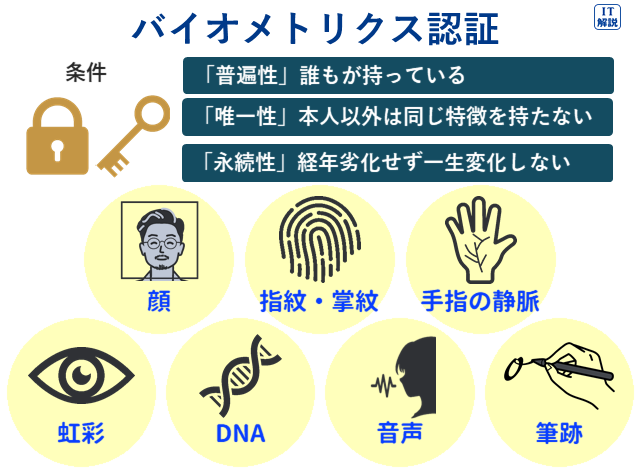

バイオメトリクス認証(生体認証)は、指紋や顔など身体の形状に基づく身体的特徴と、音声や署名など行動特性に基づく行動的特徴を用いて行う本人認証方式です。

本人拒否率(FRR:False Rejection Rate)は、認証しようとしている人が本人であるにもかかわらず、認証がエラー(Rejection=拒否)になる確率です。

他人受入率(FAR:False Acceptance Rate)は、認証しようとしている人が他人で認証(Acceptance=受け入れ)されてしまう確率です。

よって、問題の文章は

認証精度の設定において、( a 本人拒否率 )が低くなるように設定すると利便性が高まり、( b 他人受入率 )が低くなるように設定すると安全性が高まる。

となり、正解は ウ です。

令和3年 問73

IoTデバイスに関わるリスク対策のうち、IoTデバイスが盗まれた場合の耐タンパ性を高めることができるものはどれか。

正解の理由(令和3年 問73)

IoTデバイスは、IPアドレスを持ちインターネットに接続が可能な機器およびセンサーネットワークの末端として使われる端末等を指します。

耐タンパ性は、ハードウェアなどに対して外部から不正に行われる内部データの改ざんや解読、取出しなどがされにくくなっている性質です。

(ITパスポート 令和2年 問90より)

セキュリティチップは、暗号化に利用する鍵などの情報をチップの内部に記憶しており、外部から内部の情報の取出しが困難な構造をしています。

(ITパスポート 令和元年秋 問73より)

イ 「IoTデバイス内のデータを、暗号鍵を内蔵するセキュリティチップを使って暗号化する」ことで解読されにくくなるので、耐タンパ性を高めることができます。

よって、正解は イ です。

不正解の理由(令和3年 問73)

ア IoTデバイスが盗まれた場合、「IoTデバイスとIoTサーバ間の通信を暗号化」しても、ハードウェアに対する、内部データの改ざんや解読、取出しを防ぐことはできません。

ウ セキュリティパッチは、ソフトウェアの脆弱性を修正するために適用します。IoTデバイスが盗まれた場合、ハードウェアに対する、内部データの改ざんや解読、取出しを防ぐことはできません。

エ IoTデバイスが盗まれた場合、「ログインパスワードを初期値から変更」しても、物理的な方法での内部データの解読、取出しを防ぐことはできません。

令和3年 問76

IoTデバイス群とそれを管理するIoTサーバで構成されるIoTシステムがある。全てのIoTデバイスは同一の鍵を用いて通信の暗号化を行い、IoTサーバではIoTデバイスがもつ鍵とは異なる鍵で通信の復号を行うとき、この暗号技術はどれか。

正解の理由(令和3年 問76)

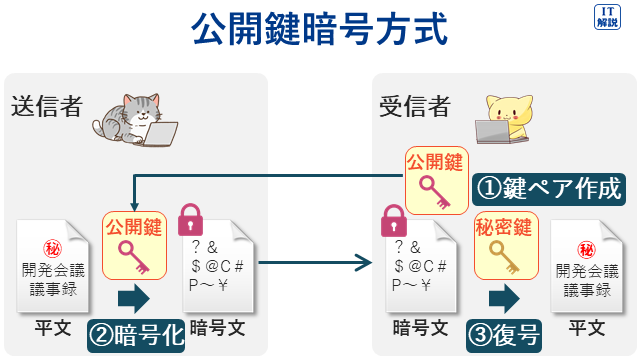

公開鍵暗号方式は、 データの送信側は受信者の公開鍵で暗号化し、受信側は自身の秘密鍵で復号する暗号方式です。

(ITパスポート 平成21年秋 問74より)

問題に「全てのIoTデバイスは同一の鍵を用いて通信の暗号化を行い、IoTサーバではIoTデバイスがもつ鍵とは異なる鍵で通信の復号を行う」とあるので、公開鍵暗号方式が適切です。

よって、正解は イ です。

不正解の理由(令和3年 問76)

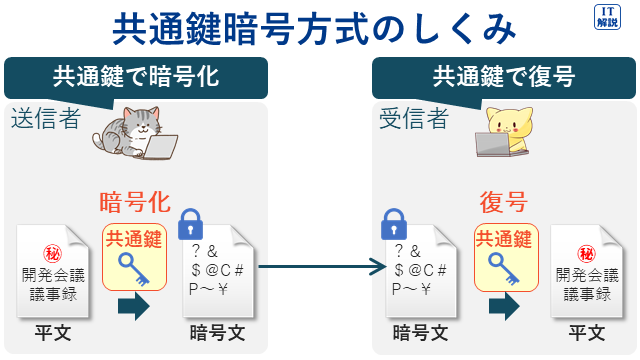

ア 共通鍵暗号方式では、暗号化及び復号に同一の鍵を使用します。

(応用情報 平成29年秋午前 問41より)

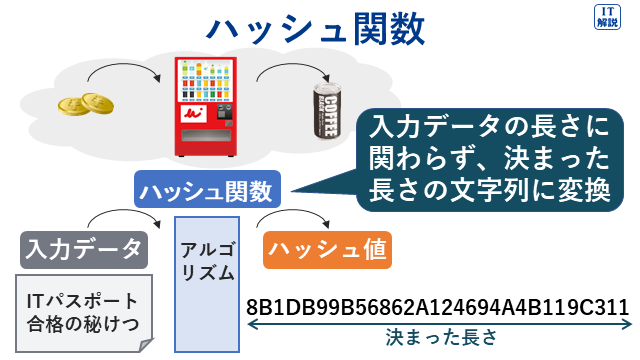

ウ ハッシュ関数とは、文字列や電子文書ファイル、メールやメッセージ、パスワードなどさまざま入力データを、入力データの長さに関わらず、決まった長さの文字列に変換する関数のことです。

ハッシュ関数は、ディジタル署名やブロックチェーンなどで利用されています。

(ITパスポート 令和元年 問93より)

エ ブロックチェーンは、複数の取引記録をまとめたデータを順次作成するときに、そのデータに直前のデータのハッシュ値を埋め込むことによって、データを相互に関連付け、取引記録を矛盾なく改ざんすることを困難にすることで、データの信頼性を高める技術です。

(ITパスポート 令和元年 問59より)

| 基礎を固める関連問題 (暗号技術) | |

| 問題番号 | キーワード |

| R7 問89 | 共通鍵暗号方式、公開鍵暗号方式 |

| R6 問57 | 共通鍵暗号方式、公開鍵暗号方式 |

| R4 問60 | 公開鍵暗号方式 |

| R3 問76 | 公開鍵暗号方式 |

| R2 問97 | 公開鍵暗号方式 |

| R5 問86 | ハイブリッド暗号方式 |

令和3年 問77

PDCAモデルに基づいてISMSを運用している組織の活動において、リスクマネジメントの活動状況の監視の結果などを受けて、是正や改善措置を決定している。この作業は、PDCAモデルのどのプロセスで実施されるか。

正解の理由(令和3年 問77)

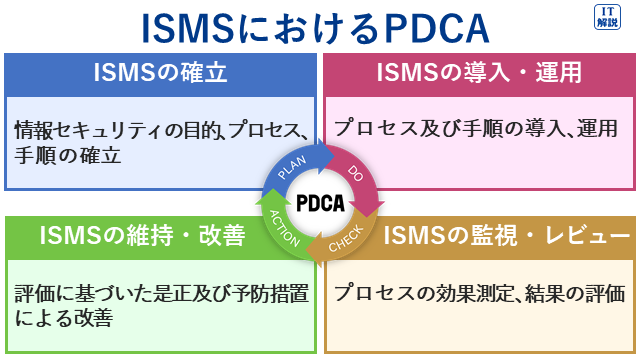

PDCAの各プロセスの内容は、次の通りです。

問題に「リスクマネジメントの活動状況の監視の結果などを受けて、是正や改善措置を決定」とあるので、Action(改善)の内容です。

よって、正解は エ です。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R7 問83 | ISMSにおけるPDCAサイクル |

| R2 問69 | ISMSにおけるPDCAサイクル |

| R4 問58 | ISMSにおけるPDCAサイクル |

| R5 問79 | ISMSにおけるPDCAサイクル |

| R6 問86 | ISMSにおけるPDCAサイクル |

| R3 問77 | ISMSにおけるPDCAサイクル |

| R2 問89 | ISMSにおけるPDCAサイクル |

| R元 問68 | ISMSにおけるPDCAサイクル |

令和3年 問79

中小企業の情報セキュリティ対策普及の加速化に向けて、IPAが創設した制度である“SECURITY ACTION”に関する記述のうち、適切なものはどれか。

正解の理由(令和3年 問79)

SECURITY ACTIONは、中小企業自らが情報セキュリティ対策に取組むことを「自己宣言」する制度です。

中小企業の自発的な情報セキュリティ対策への取組みを促す活動を推進し、安全・安心なIT社会を実現するためにIPAが創設した制度です。

SECURITY ACTIONは、情報セキュリティ対策状況等をIPAが認定するあるいは認証等を与える制度ではありません。

(よくある質問 : SECURITY ACTION セキュリティ対策自己宣言 (ipa.go.jp)より)

ウ 「情報セキュリティ対策に取り組むことを自己宣言する制度」とあるので、SECURITY ACTIONに関する記述として適切です。

よって、正解は ウ です。

令和3年 問81

J-CRATに関する記述として,適切なものはどれか。

正解の理由(令和3年 問81)

J-CRAT(Cyber Rescue and Advice Team against targeted attack of Japan:ジェイ・クラート:サイバーレスキュー隊)は、標的型サイバー攻撃を受けた組織や個人から提供された情報を分析し、社会や産業に重大な被害を及ぼしかねない標的型サイバー攻撃の把握、被害の分析、対策の早期着手の支援を行う活動です。

(応用情報 平成29年秋午前 問42より)

エ 「標的型サイバー攻撃の被害低減と攻撃の連鎖の遮断を支援する活動を行う。」とあるので、J-CRATに関する記述として適切です。

よって、正解は エ です。

不正解の理由(令和3年 問81)

ア 「企業などに対して」「ネットワークやデバイスを監視するサービスを提供する。」とあるので、SOC(Security Operation Center)の記述です。

SOC(Security Operation Center)は、民間企業のサーバに対するセキュリティ攻撃を監視、検知する組織です。

(情報セキュリティマネジメント 平成29年秋午前 問4より)

SOCは自分の会社で構築・運用する場合と、外部の会社が提供するサービスを利用する場合があります。

イ 「自らが主体となって対応の方針や手順の策定を行う。」とあるので、CSIRTについての記述です。

CSIRT(Computer Security Incident Response Team:シーサート)は、企業内・組織内や政府機関に設置され、情報セキュリティインシデントに関する報告を受け取り、調査し、対応活動を行う組織の総称です。

(情報セキュリティマネジメント 平成28年春午前 問1より)

ウ 「サイバー攻撃に関する情報共有と早期対応の場を提供する。」とあるので、J-CSIPについての記述です。

J-CSIP(Initiative for Cyber Security Information sharing Partnership of Japan:ジェイシップ:サイバー情報共有イニシアティブ)は、参加組織及びそのグループ企業において検知されたサイバー攻撃などの情報を、IPAが情報ハブになって集約し、参加組織間で共有する取組です。

(情報セキュリティマネジメント 令和元年秋午前 問2より)

コメント