令和5年 問56

ISMSクラウドセキュリティ認証に関する記述として、適切なものはどれか。

正解の理由(令和5年 問56)

ISMS クラウドセキュリティ認証は、ISMS(情報セキュリティマネジメントシステム)において、その適用範囲内に含まれるクラウドサービスの提供もしくは利用に関して、クラウドサービス固有の管理策が実施されていることを認証するものです。

(ISO/IEC 27017:2015 に基づく ISMS クラウドセキュリティ認証について より)

イ 「クラウドサービス固有の管理策が適切に導入、実施されていることを認証するもの」とあるので、ISMSクラウドセキュリティ認証に関する記述です。

クラウドサービスは、インターネット上にあるアプリケーションやサーバなどの情報資源を、物理的な存在場所を意識することなく利用することが可能です。

(ITパスポート 平成27年春 問20より)

よって、正解は イ です。

不正解の理由(令和5年 問56)

ア IaaSもクラウドサービスなので、「IaaSは対象ではない。」は、不適切です。

SaaS(Software as a Service:サース、サーズ)は、インターネット経由でアプリケーションソフトウェアの機能を、利用者が必要なときだけ利用するサービスです。

(基本情報 平成24年秋午前 問63より)

PaaS(Platform as a Service:パース)は、アプリケーションの開発・実行環境(OSやツールなど)、データベースなどの機能をインターネット経由で利用できるサービスです。

IaaS(Infrastructure as a Service:イアース、アイアース )は、システムの稼働に必要な規模のハードウェア機能をネットワーク経由で利用できるサービスです。

ウ 利用に関しても対象なので、「クラウドサービスを利用する組織は対象ではない。」は、不適切です。

エ 「プライバシーマークの使用を認める制度である。」は、不適切です。

プライバシーマーク制度は、JIS Q 15001:2006に基づき、個人情報の適切な保護のための体制を整備している事業者を認定する制度です。

令和5年 問57

IoTデバイスにおけるセキュリティ対策のうち、耐タンパ性をもたせる対策として、適切なものはどれか。

正解の理由(令和5年 問57)

耐タンパ性は、ハードウェアなどに対して外部から不正に行われる内部データの改ざんや解読、取出しなどがされにくくなっている性質です。

(ITパスポート 令和2年 問90より)

エ 「内蔵ソフトウェアを難読化し、解読に要する時間を増大させる。」ことによって、内部データの改ざんや解読、取出しなどがされにくくなるので耐タンパ性を持たせる対策です。

よって、正解は エ です。

不正解の理由(令和5年 問57)

ア 「サーバからの接続認証が連続して一定回数失敗したら、接続できないようにする。」ことで、不正なログインがされにくくなります。内部データの改ざんなどは、されにくくなりません。

イ 「通信するデータを暗号化」では、内部データの改ざんなどがされにくくなりません。

ウ 「内蔵ソフトウェアにオンラインアップデート機能」で保守がやり易くなります。内部データの改ざんなどは、されにくくはなりません。

令和5年 問58

Webサイトなどに不正なソフトウェアを潜ませておき、 PCやスマートフォンなどのWebブラウザからこのサイトにアクセスしたとき、利用者が気付かないうちにWebブラウザなどの脆弱性を突いてマルウェアを送り込む攻撃はどれか。

正解の理由(令和5年 問58)

ドライブバイダウンロードは、Webサイトを閲覧したとき、利用者が気付かないうちに、利用者の意図にかかわらず、利用者のPCに不正プログラム(マルウェアなど)がダウンロードされる攻撃です。

(情報セキュリティマネジメント 平成28年春午前 問25より)

問題に「利用者が気付かないうちにWebブラウザなどの脆弱性を突いてマルウェアを送り込む攻撃」とあるので、ドライブバイダウンロードが適切です。

よって、正解は ウ です。

不正解の理由(令和5年 問58)

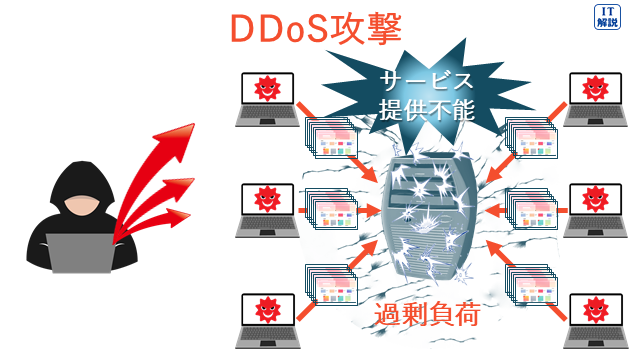

ア DDoS攻撃は、インターネット上の多数の機器から特定のネットワーク、サーバに一斉にパケットを送り、過剰に負荷をかけて機能不全にする攻撃です。

イ SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

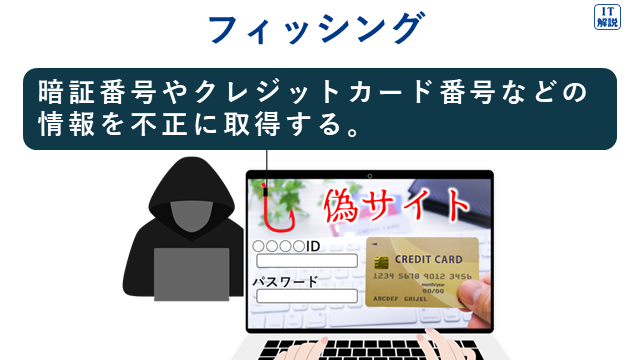

エ フィッシング攻撃は、偽の電子メールを送信するなどして、受信者を架空のWebサイトや実在しているWebサイトの偽サイトに誘導し、情報を不正に取得する行為です。

(ITパスポート 平成23年秋 問87より)

令和5年 問61

IoTシステムなどの設計、構築及び運用に際しての基本原則とされ、システムの企画、設計段階から情報セキュリティを確保するための方策を何と呼ぶか。

正解の理由(令和5年 問61)

セキュリティバイデザインは、開発プロセスの早い段階(企画・設計など)からセキュリティを考慮することで、開発するシステムのセキュリティを確保するという考え⽅です。

問題に「システムの企画、設計段階から情報セキュリティを確保するための方策」とあるので、セキュリティバイデザインが適切です。

よって、正解は イ です。

不正解の理由(令和5年 問61)

ア セキュアブートは、PCの起動時にOSやドライパのディジタル署名を検証し、許可されていないものを実行しないようにすることによって、OS起動前のマルウェアの実行を防ぐ技術です。

(情報セキュリティマネジメント 平成30年秋午前 問17より)

ウ ユニバーサルデザインは、文化、言語、年齢及び性別の違いや、障害の有無や能力の違いなどにかかわらず、できる限り多 くの人が快適に利用できることを目指した設計を指します。

(ITパスポート 平成27年秋 問61より)

エ リブートは、動作中のシステムを終了し、再び起動することです。

令和5年 問62

情報セキュリティにおける認証要素は3種類に分類できる。認証要素の3種類として、適切なものはどれか。

正解の理由(令和5年 問62)

認証要素は、本人かどうかを確認するための基本的な内容や条件を指します。

情報セキュリティにおける認証要素は、次の3種類に分類できます。

| 認証要素 | 例 | |

| 生体情報 | ・虹彩 ・指紋 ・声紋 |

| ユーザー自身の生物学的な特性 | ||

| 所持情報 | ・スマートフォン ・タブレット ・ICカード |

| ユーザーが所持しているもの | ||

| 知識情報 | ・パスワード ・秘密の質問 ・ワンタイムパスワード |

| ユーザーだけが知っている情報 | ||

よって、正解は エ です。

令和5年 問65

Wi-Fiのセキュリティ規格であるWPA2を用いて、PCを無線LANルータと接続するときに設定するPSKの説明として、適切なものはどれか。

正解の理由(令和5年 問65)

WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

認証や暗号化を強化したWPA3もあります。

PSK(Pre-Shared Key)は、無線LANのアクセスポイントと端末の間で共通して設定される、端末およびアクセスポイントを認証ための秘密の情報です。

暗号化を行う鍵ではなく、暗号化鍵を生成するための鍵です。

また、そのような符号による接続認証方式を指します。

ア 「アクセスポイントへの接続を認証するときに用いる符号(パスフレーズ)」「この符号に基づいて、接続するPCごとに通信の暗号化に用いる鍵が生成される。」とあるので、PSKの説明です。

よって、正解は ア です。

不正解の理由(令和5年 問65)

イ 「この符号に基づいて、接続するPCごとにプライベートIPアドレス」は、割り当てられません。

ウ 「接続するアクセスポイントを識別するために用いる名前」は、ESSIDです。

ESSID(Extended Service Set Identifier)は、無線ネットワークを識別する文字列で、ネットワーク管理者が設定できます。簡単に言うと、無線ネットワークの名前です。

エ 「接続するアクセスポイントを識別するために用いる名前」は、ESSIDです。

令和5年 問67

ネットワーク環境で利用されるIDSの役割として、適切なものはどれか。

正解の理由(令和5年 問67)

IDS ( Intrusion Detection System : 侵入検知システム)は、サーバやネットワークを監視し、侵入や侵害を検知した場合に管理者へ通知します。

(基本情報 平成30年秋午前 問42より)

ウ 「ネットワークなどに対する不正アクセスやその予兆を検知し、管理者に通知する。」とあるので、IDSの説明です。

よって、正解は ウ です。

不正解の理由(令和5年 問67)

ア 「IPアドレスとドメイン名を相互に変換する。」は、DNS(Domain Name System)の説明です。

DNSは、ドメイン名とIPアドレスの対応付けを行うシステムです。数字の組み合わせを人間がわかりやすいアルファベットに置き換えています。

イ 「ネットワーク上の複数のコンピュータの時刻を同期させる。」は、NTP(Network Time Protocol)の説明です。

NTPは、コンピュータの内部時計を、基準になる時刻情報をもつサーバとネットワークを介して同期させるときに用いられるプロトコルです。

(ITパスポート 平成30年秋 問88より)

同期とは、ここでの意味は、時間情報を合わせることです。

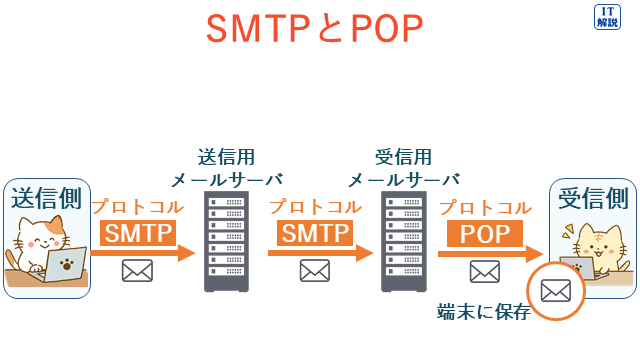

エ 「メールサーバに届いた電子メールを、メールクライアントに送る。」は、POP (Post Office Protocol)の説明です。

POPは、メールサーバに届いた電子メールを、メールソフトで受け取るために使用されるプロトコルです。

コメント