令和5年 問72

情報セキュリティのリスクマネジメントにおけるリスク対応を、リスク回避、リスク共有、リスク低減及びリスク保有の四つに分類したとき、リスク共有の説明として、適切なものはどれか。

正解の理由(令和5年 問72)

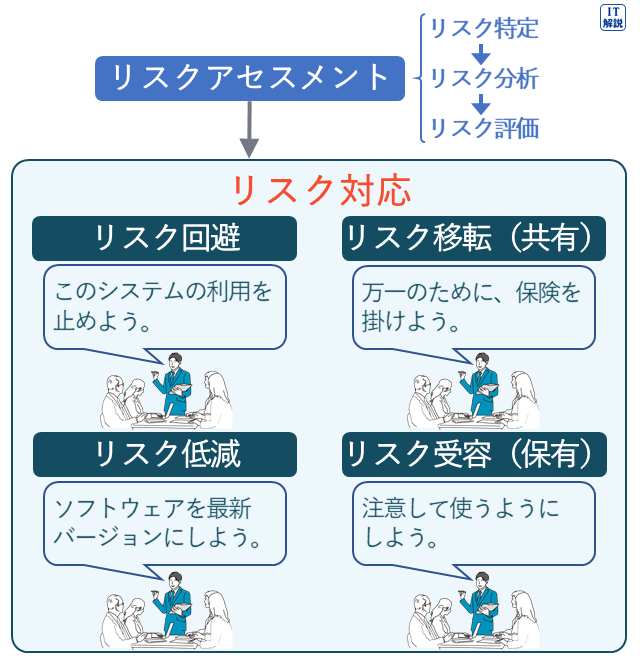

リスク対応は、リスクへの対処方法を選択し、具体的な管理策の計画を立てることです。

情報セキュリティのリスクマネジメントにおけるリスク対応は、リスクの移転、回避、受容及び低減の四つに分類できます。

ウ 「リスクを一定の合意の下に別の組織へ移転文は分散することによって、リスクが顕在化したときの損害を低減すること」とあるので、リスク共有の説明です。

よって、正解は ウ です。

不正解の理由(令和5年 問72)

ア 「リスクを伴う活動自体を停止したり、リスク要因を根本的に排除したりすること」とあるので、リスク回避の説明です。

イ 「リスクの発生確率や損害を減らす対策を講じること」とあるので、リスク低減の説明です。

エ 「リスクを認識した上で特に対策を講じず、そのリスクを受け入れること」とあるので、リスク受容の説明です。

令和5年 問73

攻撃者がコンピュータに不正侵入したとき、再侵入を容易にするためにプログラムや設定の変更を行うことがある。この手口を表す用語として、最も適切なものはどれ か。

正解の理由(令和5年 問73)

バックドアは、情報ネットワークやサーバにおいて、通常のアクセス経路以外で、侵入者が不正な行為に利用するために設置するものです。

(応用情報 平成21年春午前 問41より)

問題に「攻撃者がコンピュータに不正侵入したとき、再侵入を容易にするためにプログラムや設定の変更」とあるので、バックドアの手口です。

よって、正解は イ です。

不正解の理由(令和5年 問73)

ア 盗聴は、ネットワークでやりとりされているデータを、送信者、受信者以外の第三者が盗み取ることです。

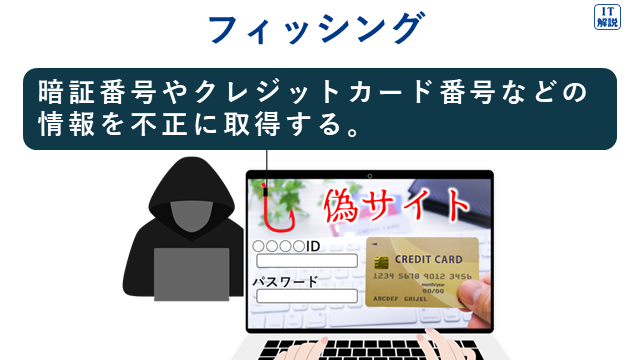

ウ フィッシングは、偽の電子メールを送信するなどして、受信者を架空のWebサイトや実在しているWebサイトの偽サイトに誘導し、情報を不正に取得する行為です。

(ITパスポート 平成23年秋 問87より)

エ ポートスキャンは、事前調査の段階で、攻撃できそうなサービスがあるかどうかを調査する目的で行われます。

(情報セキュリティマネジメント 平成28年春午前 問29より)

令和5年 問79

PDCAモデルに基づいてISMSを運用している組織の活動において、次のような調査報告があった。この調査はPDCAモデルのどのプロセスで実施されるか。

社外からの電子メールの受信に対しては、情報セキュリティポリシーに従ってマルウェア検知システムを導入し、維持運用されており、日々数十件のマルウェア付き電子メールの受信を検知し、破棄するという効果を上げている。しかし、社外への電子メールの送信に関するセキュリティ対策のための規定や明確な運用手順がなく、社外秘の資料を添付した電子メールの社外への誤送信などが発生するリスクがある。

正解の理由(令和5年 問79)

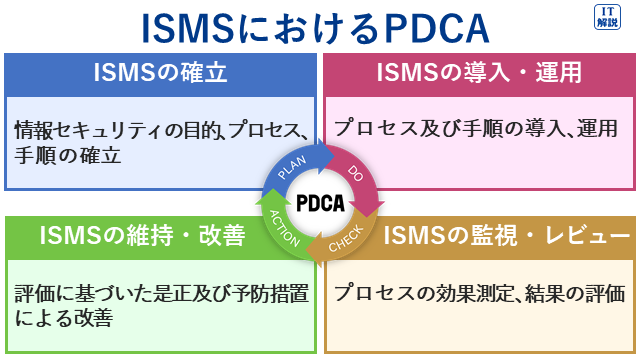

ISMSは、情報セキュリティマネジメントシステムのことです。情報の機密性や完全性、可用性を維持し、情報漏えいなどのインシデント(事故)発生を低減させるためのしくみです。

PDCAサイクルは、Plan(計画)→Do(実行)→Check(評価)→Action(改善)を繰り返すことによって、管理業務を継続的に改善していく手法のことです。

「日々数十件のマルウェア付き電子メールの受信を検知し、破棄するという効果を上げている。」「社外への電子メールの送信に関するセキュリティ対策のための規定や明確な運用手順がなく、社外秘の資料を添付した電子メールの社外への誤送信などが発生するリスクがある。」は、情報セキュリティ対策の結果を振り返り評価しているので、Check(評価)のプロセスです。

よって、正解は ウ です。

令和5年 問80

USBメモリなどの外部記憶媒体をPCに接続したときに、その媒体中のプログラムや動画などを自動的に実行したり再生したりするOSの機能であり、マルウェア感染の要因ともなるものはどれか。

正解の理由(令和5年 問80)

オートランは、USBメモリなどを装着した際に、その中にある指定されたプログラムなどが自動的に起動される機能のことです。

問題に「媒体中のプログラムや動画などを自動的に実行したり再生したりするOSの機能」とあるので、オートランの記述です。

よって、正解は エ です。

不正解の理由(令和5年 問80)

ア オートコレクトは、コンピュータへの誤った文字入力を自動で訂正する機能を指します。ワープロソフトなど文字を入力するアプリケーションソフトに搭載されています。

イ オートコンプリートは、キーボード入力を補助する機能の一つであり 、入力中の文字から過去の入力履歴を参照して、候補となる文字列の一覧を表示することで、文字入力の手間を軽減するものです。

(ITパスポート 平成29年秋 問58より)

ウ オートフィルターは、リストから条件を満たすデータをで抽出し、表示する機能です。

令和5年 問81

HDD を廃棄するときに、HDDからの情報漏えい防止策として、適切なものだけを全て挙げたものはどれか。

a データ消去用ソフトウェアを利用し、ランダムなデータをHDDの全ての領域に複数回書き込む。

b ドリルやメディアシュレッダーなどを用いてHDDを物理的に破壊する。

c ファイルを消去した後、HDDの論理フォーマットを行う。

正解の理由(令和5年 問81)

a 「データ消去用ソフトウェアを利用し、ランダムなデータをHDDの全ての領域に複数回書き込む。」は、上書きされて元のデータを読み出すことができなくなるので適切です。

b 「HDDを物理的に破壊する。」は、適切です。

c 「ファイルを消去した後、 HDDの論理フォーマットを行う。」では、書き込んだ情報が残るので、不適切です。

よって、適切なのは a と b なので、正解は ア です。

令和5年 問84

メッセージダイジェストを利用した送信者のデジタル署名が付与された電子メールに関する記述のうち、適切なものはどれか。

正解の理由(令和5年 問84)

デジタル署名を用いることで、署名された文書の改ざんの検出が可能です。

(ITパスポート 平成24年春 問59より)

エ 「デジタル署名をすることによって、受信者は改ざんが行われたことを検知することはできる。」とあるので、適切です。

よって、正解は エ です。

不正解の理由(令和5年 問84)

ア デジタル署名で「不正なメールサーバから送信された電子メールであるかどうかを判別」できないので、不適切です。

イ 「デジタル署名を送信側メールサーバのサーバ証明書で受信者が検証すること」はできないので、不適切です。

ウ デジタル署名を付与しても、「同時に電子メール本文の暗号化も行われ」ないので、不適切です。

令和5年 問85

IoT機器におけるソフトウェアの改ざん対策にも用いられ、 OSやファームウェアなどの起動時に、それらのデジタル署名を検証し、正当であるとみなされた場合にだけそのソフトウェアを実行する技術はどれか。

正解の理由(令和5年 問85)

セキュアブートは、PCの起動時にOSやドライパのディジタル署名を検証し、許可されていないものを実行しないようにすることによって、OS起動前のマルウェアの実行を防ぐ技術です。

(情報セキュリティマネジメント 平成30年秋午前 問17より)

問題に「OSやファームウェアなどの起動時に、それらのデジタル署名を検証し、正当であるとみなされた場合にだけそのソフトウェアを実行する技術」とあるので、セキュアブートの説明です。

よって、正解は ウ です。

不正解の理由(令和5年 問85)

ア GPU(Graphics Processing Unit)は、三次元グラフィックスの画像処理などを CPUに代わって高速に実行する演算装置です。

(ITパスポート 平成28年秋 問58より)

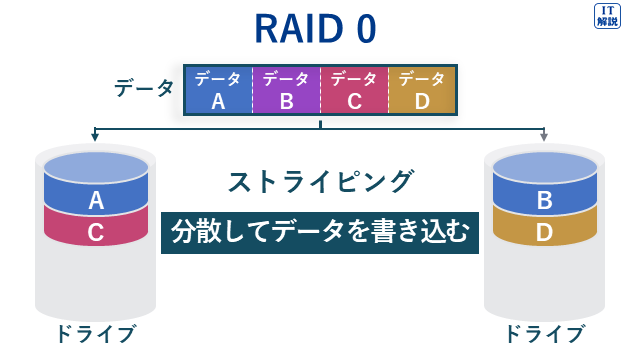

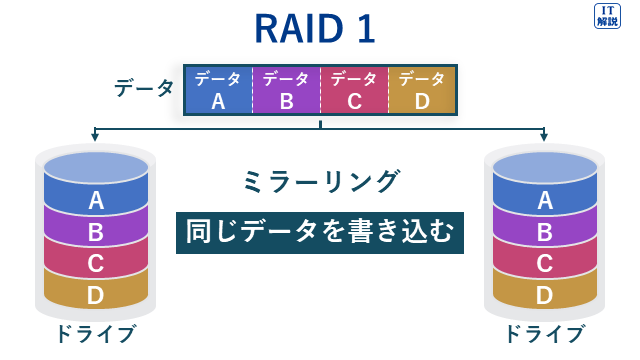

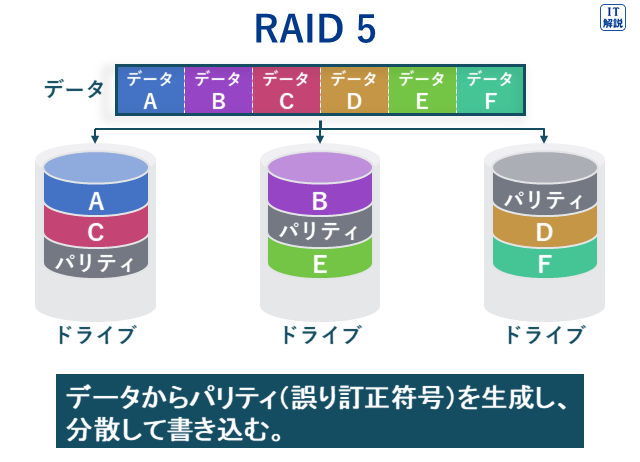

イ RAID(Redundant Arrays of Inexpensive Disks:レイド)は、複数のハードディスクに分散してデータを書き込み、高速性や耐故障性を高める技術です。

(ITパスポート 平成21年秋 問78より)

RAIDは、「データ及び冗長ピットの記録方法と記録位置の組合せ」によって、種類が分かれています。

(応用情報 平成27年春午前 問11より)

ITパスポート試験の過去(公開)問題には、RAID 0、RAID 1、RAID 5が出ています。

(令和5年5月現在)

エ リブートは、動作中のシステムを終了し、再び起動することです。

コメント