令和5年 問86

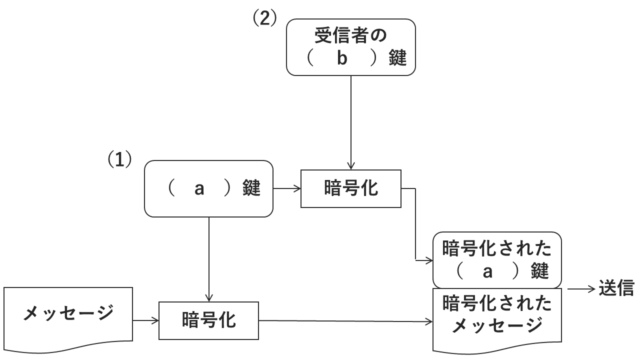

ハイブリッド暗号方式を用いてメッセージを送信したい。メッセージと復号用の鍵の暗号化手順を表した図において、メッセージの暗号化に使用する鍵を(1)とし、(1)の暗号化に使用する鍵を(2)としたとき、図のa、bに入れる字句の適切な組合せはどれか。

| a | b | ||

ア | 共通 | 公開 | |

イ | 共通 | 秘密 | |

ウ | 公開 | 共通 | |

エ | 公開 | 秘密 |

正解の理由(令和5年 問86)

ハイブリッド暗号方式は、公開鍵暗号方式と共通鍵暗号方式を組み合わせることによって、鍵管理コストと処理性能の両立を図る暗号化方式です。

(情報セキュリティマネジメント 平成31年春午前 問28より)

メッセージの本文の暗号化に共通鍵暗号方式を用い、共通鍵の受渡しには公開鍵暗号方式を用います。

メッセージの本文の暗号化に共通鍵暗号方式を用いるので、 a は共通鍵です。

共通鍵の受渡しには公開鍵暗号方式を用いるので、 b は公開鍵です。

よって、正解は ア です。

| 基礎を固める関連問題 (暗号技術) | |

| 問題番号 | キーワード |

| R7 問89 | 共通鍵暗号方式、公開鍵暗号方式 |

| R6 問57 | 共通鍵暗号方式、公開鍵暗号方式 |

| R4 問60 | 公開鍵暗号方式 |

| R3 問76 | 公開鍵暗号方式 |

| R2 問97 | 公開鍵暗号方式 |

| R5 問86 | ハイブリッド暗号方式 |

令和5年 問89

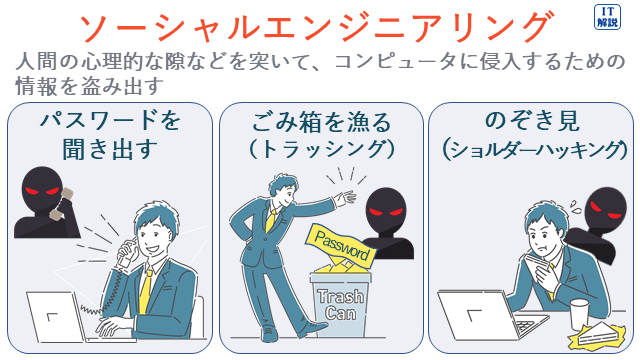

企業の従業員になりすましてIDやパスワードを聞き出したり、くずかごから機密情報を入手したりするなど、技術的手法を用いない攻撃はどれか。

正解の理由(令和5年 問89)

ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。

ソーシャルには「社会的な」という意味があります。

問題に「企業の従業員になりすましてIDやパスワードを聞き出したり、くずかごから機密情報を入手したりするなど、技術的手法を用いない攻撃」とあるので、ソーシャルエンジニアリングの説明です。

よって、正解は イ です。

不正解の理由(令和5年 問89)

ア ゼロデイ攻撃は、 ソフトウェアに脆弱性が存在することが判明したとき、そのソフトウェアの修正プログラムがベンダから提供される前に、判明した脆弱性を利用して行われる攻撃です。

(ITパスポート 平成25年秋 問74より)

ウ ソーシャルメディアは、ブログ、ソーシャルネットワーキングサービス(SNS)、動画共有サイトなど、利用者が情報を発信し、形成していくメディアを指します。

エ トロイの木馬は、有用なソフトウェアに見せかけて配布された後、バックドアを作ったりウイルスのダウンロードを行うタイプのマルウェアです。

令和5年 問90

情報セキュリティにおける物理的及び環境的セキュリティ管理策であるクリアデスクを職場で実施する例として、適切なものはどれか。

正解の理由(令和5年 問90)

クリアデスクは、離席する際に、机の上に書類や記憶媒体などを放置しないことです。 書類や記憶媒体の盗難や紛失による情報漏えいを防ぐセキュリティ対策です。

イ 「情報を記録した書類などを机の上に放置したまま離席しない。」とあるので、クリアデスクの例です。

よって、正解は イ です。

不正解の理由(令和5年 問90)

ア 「従業員に固定された机がなく、空いている机で業務を行う。」は、フリーアドレスの記述です。

ウ 「机の上のLANケーブルを撤去して、暗号化された無線LANを使用する。」は、書類や記憶媒体の盗難や紛失による情報漏えいを防ぐことはできません。

エ 「離席時は、 PCをパスワードロックする。」は、クリアスクリーンの記述です。

クリアスクリーンは、離席する際に、パソコンの画面を第三者が見たり、操作できる状態で放置しないことです。

令和5年 問94

ISMSにおける情報セキュリティ方針に関する記述として、適切なものはどれか。

正解の理由(令和5年 問94)

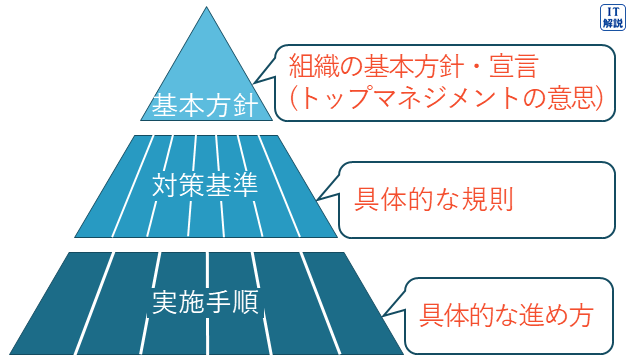

情報セキュリティポリシ(情報セキュリティ方針)は、企業や組織において実施する情報セキュリティ対策の方針や行動指針のことです。

情報セキュリティポリシは、基本方針、対策基準及び実施手順の三つの文書で構成できます。

エ 「情報セキュリティに対する組織の意図を示し、方向付けしたもの」とあるので、情報セキュリティポリシの記述です。

よって、正解は エ です。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R7 問84 | 情報セキュリティ方針 |

| R6 問94 | 情報セキュリティポリシー |

| R5 問94 | 情報セキュリティ方針 |

| R4 問85 | 情報セキュリティポリシ |

| R元 問84 | 情報セキュリティポリシ |

| R3 問96 | 情報セキュリティ方針 |

令和5年 問95

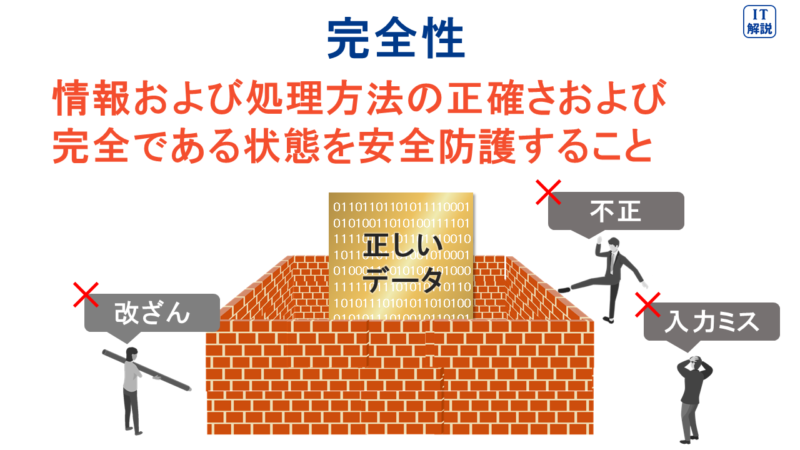

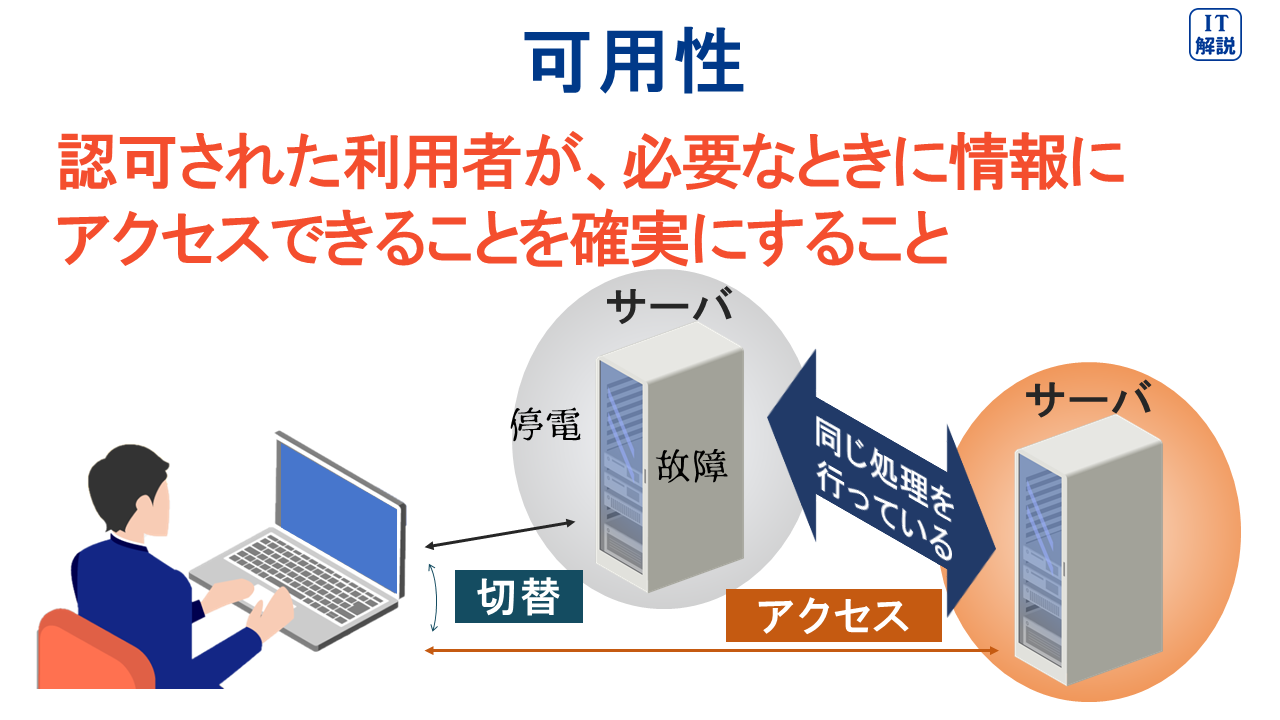

情報セキュリティにおける機密性、完全性及び可用性に関する記述のうち、完全性が確保されなかった例だけを全て挙げたものはどれか。

a オペレーターが誤ったデータを入力し、顧客名簿に矛盾が生じた。

b ショッピングサイトがシステム障害で一時的に利用できなかった。

c データベースで管理していた顧客の個人情報が漏えいした。

正解の理由(令和5年 問95)

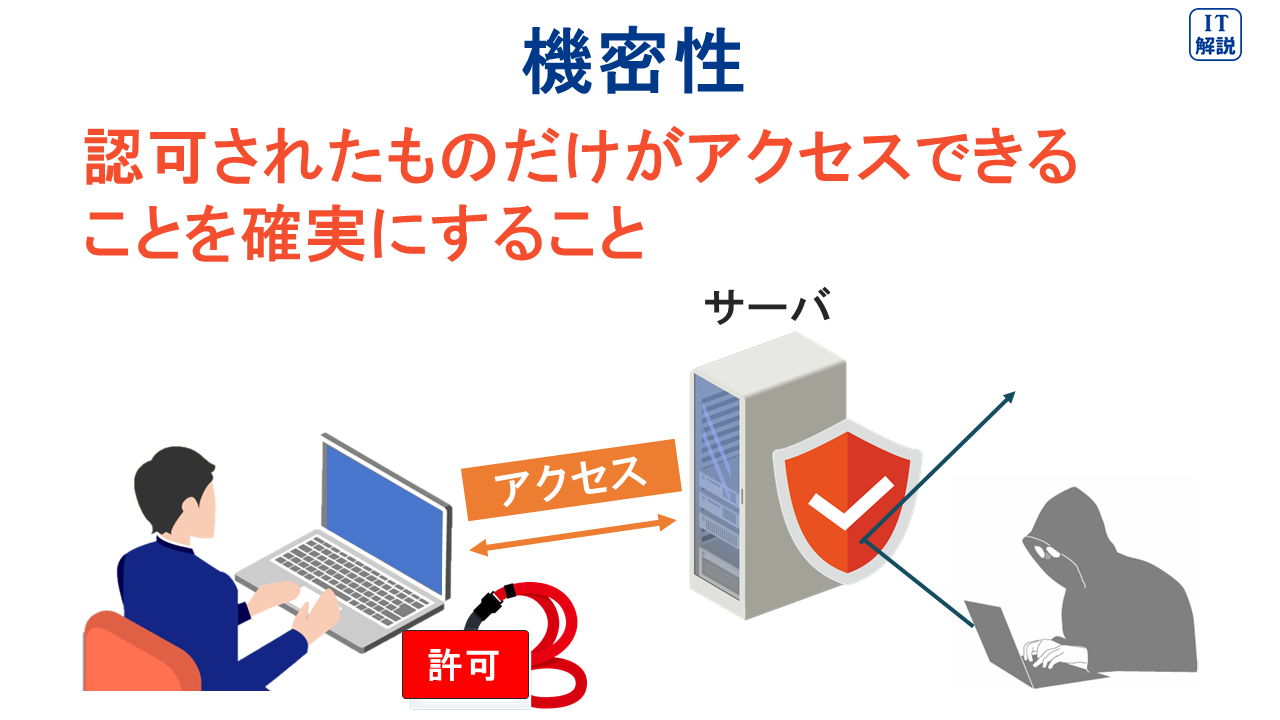

機密性は、情報にアクセスすることが認可されたものだけがアクセスできることを確実にすることです。

完全性は、情報および処理方法の正確さおよび完全である状態を安全防護することです。

可用性は、認可された利用者が、必要なときに情報にアクセスできることを確実にすることです。

a 「オペレーターが誤ったデータを入力し、顧客名簿に矛盾が生じた。」は、完全性が確保されなかった例です。

b 「ショッピングサイトがシステム障害で一時的に利用できなかった。」は、可用性が確保されなかった例です。

c 「データベースで管理していた顧客の個人情報が漏えいした。」は、機密性が確保されなかった例です。

よって、完全性が確保されなかった例は a だけで、正解は ア です。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R6 問75 | 情報セキュリティの要素、機密性、完全性、可用性 |

| R7 問97 | 情報セキュリティの要素、可用性 |

| R3 問67 | 情報セキュリティの要素 |

| R2 問87 | 情報セキュリティの要素 |

| R元 問97 | 情報セキュリティの要素 |

| R4 問72 | 情報セキュリティの要素 |

| R5 問95 | 情報セキュリティの要素 |

| R2 問94 | 情報セキュリティの要素 |

| R元 問78 | 情報セキュリティの要素 |

令和5年 問99

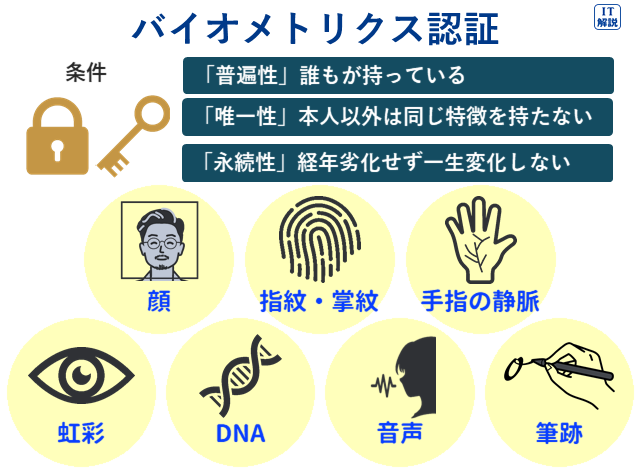

バイオメトリクス認証の例として、適切なものはどれか。

正解の理由(令和5年 問99)

バイオメトリクス認証(生体認証)は、指紋や顔など身体の形状に基づく身体的特徴と、音声や署名など行動特性に基づく行動的特徴を用いて行う本人認証方式です。

ウ 「動作の特徴を読み取ることによって認証する。」とあるので、バイオメトリクス認証(生体認証)の例です。

よって、正解は ウ です。

不正解の理由(令和5年 問99)

ア 「機械では判読が困難な文字列の画像をモニターに表示して人に判読させ、その文字列を入力させることによって認証する。」は、CAPTCHAの例です。

CAPTCHAは、人間には読み取ることが可能でも、プログラムでは読み取ることが難しいという差異を利用して、ゆがめたり一部を隠したりした画像から文字を判読して入力させることによって、プログラムによる自動入力を排除するための技術です。

(基本情報 平成28年秋午前 問36より)

イ 「タッチパネルに表示されたソフトウェアキーボードから入力されたパスワード文字列によって認証する。」は、知識情報による認証です。

エ 「秘密の質問として、本人しか知り得ない質問に答えさせることによって認証する」は、知識情報による認証です。

コメント