令和2年 問56

HTML形式の電子メールの特徴を悪用する攻撃はどれか。

正解の理由(令和2年 問56)

HTML形式の電子メール(HTMLメール)とは、本文をWebページを作成するときに使用するHTML言語で記述した電子メールのことです。

次の特徴があります。

①電子メールの本文の任意の文字列にハイパリンクをクリックすることで、参照先などのWebページに移動できます。

②電子メールの本文の文字に色や大きさなどの書式を設定できます。

③さまざまな動作を実行するスクリプト(命令)を埋め込むことができます。

ウ 悪意のあるスクリプ卜の実行とは、アンケート、掲示板のように、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、悪意を持ったスクリプト(命令)を埋め込まれてしまい、偽ページの表示などが可能になってしまうことです。

HTMLメールにも、悪意のあるスクリプ卜を埋め込んで実行させることができます。

よって、正解は ウ です。

不正解の理由(令和2年 問56)

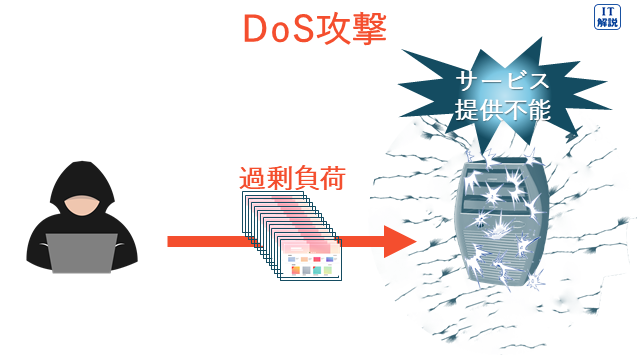

ア DoS (Denial of Service)攻撃は、電子メールやWeb リクエストなどを大量に送りつけて、ネットワーク上のサーピスを提供不能にすることです。

(ITパスポート 平成25年春 問52より)

イ SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

SQL(Structured Query Language)は、関係データベースの操作を行うための言語です。

インジェクション(injection)には、「挿入する」という意味があります。

エ 辞書攻撃は、辞書にある単語をパスワードに設定している利用者がいる状況に着目して、攻撃対象とする利用者 IDを一つ定め、辞書にある単語やその組合せをパスワードとして、ログインを試行する攻撃です。

(基本情報 平成31年春午前 問37より)

令和2年 問58

受信した電子メールに添付されていた文書ファイルを開いたところ、PCの挙動がおかしくなった。疑われる攻撃として、適切なものはどれか。

正解の理由(令和2年 問58)

マクロウイルスは、Office アプリケーションなどで動作する、マクロ機能を使って作成されたコンピュータウイルスです。

「受信した電子メールに添付されていた文書ファイルを開いた」ことがきっかけになっているので、疑われる攻撃としてマクロウイルスによる攻撃が適切です。

よって、正解は エ です。

不正解の理由(令和2年 問58)

ア SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

次のような具体的な被害があります。

・Webサイトからのクレジットカード番号や個人情報の漏えい

・ウイルス感染などを引き起こすウェブサイトの改ざん

イ クロスサイトスクリプティングは、アンケート、掲示板のように、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、悪意を持ったスクリプト(命令)を埋め込まれてしまい、偽ページの表示などが可能になってしまうことです。

スクリプトは、ウェブブラウザ上で実行される命令です。

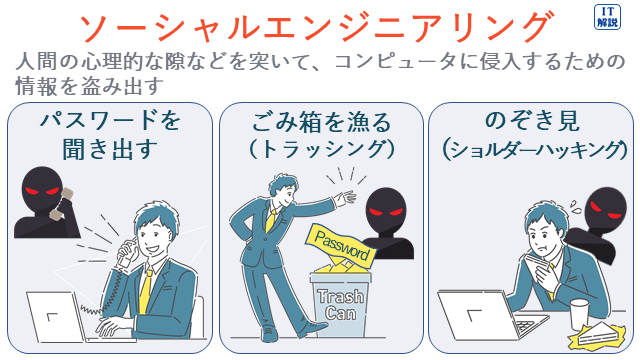

ウ ショルダーハッキングは、のぞき見です。

令和2年 問60

暗号資産(仮想通貨)を入手するためのマイニングと呼ばれる作業を、他人のコンピュータを使って気付かれないように行うことを何と呼ぶか。

正解の理由(令和2年 問60)

クリプトジャッキングとは、コンピュータにマルウェアを感染させ、マイニング(暗号資産を入手するための計算)を他人のコンピュータを使って気付かれないように行うことです。

悪用されたコンピュータは、電源、CPUのリソース、メモリやストレージの容量が勝手に使われるため、電力消費が増え、動作が遅くなりします。

ア 「マイニングと呼ばれる作業を、他人のコンピュータを使って気付かれないように行う」とあるので、クリプトジャッキングの説明です。

よって、正解は ア です。

不正解の理由(令和2年 問60)

イ ソーシャルエンジニアリングは、人間の心理的な隙などを突いて、コンピュータに侵入するための情報を盗み出すことです。

ソーシャルには「社会的な」という意味があります。

ウ バッファオーバフローは、プログラムが用意している入力用のデータ領域を超えるサイズのデータを入力することで、想定外の動作をさせることです。

(ITパスポート 平成26年秋 問59より)

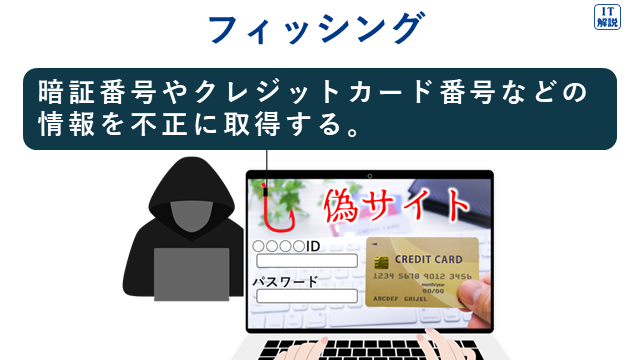

エ フィッシングは、金融機関や公的機関などを装った偽の電子メールを送信するなどして、受信者を架空のWebサイトや実在しているWebサイトの偽サイトに誘導し、暗証番号やクレジットカード番号などの情報を不正に取得する行為です。

(ITパスポート 平成23年秋 問87、ITパスポート 平成28年春 問63より)

令和2年 問66

バイオメトリクス認証で利用する身体的特徴に関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

バイオメトリクス認証における本人の身体的特徴としては、( a )が難しく、( b )が小さいものが優れている。

正解の理由(令和2年 問66)

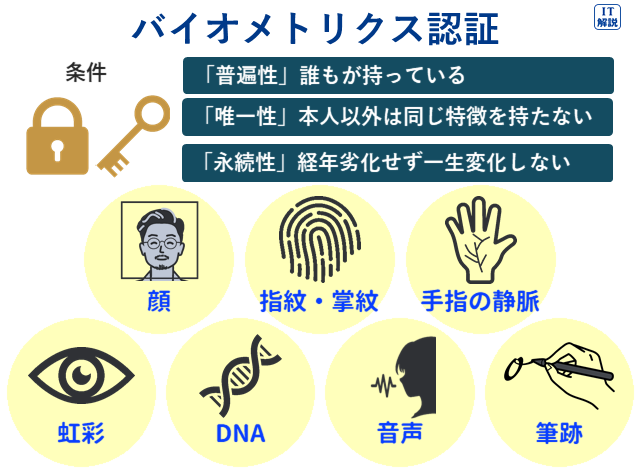

バイオメトリクス認証(生体認証)は、指紋や顔など身体の形状に基づく身体的特徴と、音声や署名など行動特性に基づく行動的特徴を用いて行う本人認証方式です。

あらかじめシステムに個人を特定できる身体的または行動的な特徴を登録しておき、認証時にセンサーなどで読み取った情報と照らし合わせて、本人かどうか判断します。

経年変化とは、時間がたって変わることです。

よって、問題の文は

バイオメトリクス認証における本人の身体的特徴としては、( a 偽造 )が難しく、( b 経年変化 )が小さいものが優れている。

となり、正解は ア です。

| 基礎を固める関連問題 (生体認証(バイオメトリクス認証)) | |

| 問題番号 | キーワード |

| R6 問72 | バイオメトリクス認証 |

| R5 問99 | バイオメトリクス認証 |

| R元 問88 | バイオメトリクス認証 |

| R4 問75 | バイオメトリクス認証 |

| R2 問66 | バイオメトリクス認証 |

令和2年 問68

リスク対応を、移転、回避、低減及び保有に分類するとき、次の対応はどれに分類されるか。

〔対応〕

職場における机上の書類からの情報漏えい対策として、退社時のクリアデスクを導入した。

正解の理由(令和2年 問68)

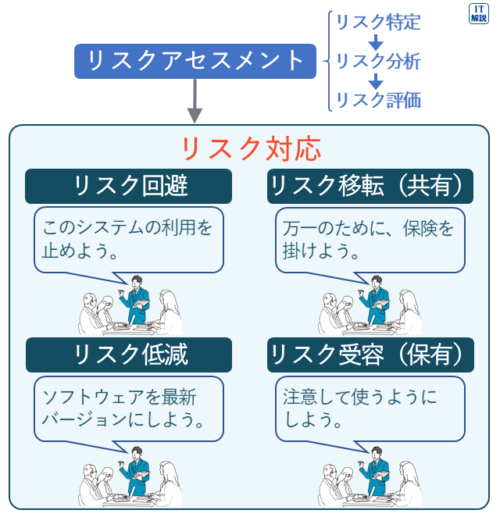

リスク対応は、リスクへの対処方法を選択し、具体的な管理策の計画を立てることです。

情報セキュリティのリスクマネジメントにおけるリスク対応は、リスクの移転(共有)、回避、低減、受容(保有)の四つに分類できます。

クリアデスクは、離席する際に、机の上に書類や記憶媒体などを放置しないことです。

退社時に机上に書類が無ければ、情報漏えいのリスクは減りますが業務中のリスクは残るので、低減への分類が適切です。

よって、正解は ウ です。

| 基礎を固める関連問題 (リスクマネジメント) | |

| 問題番号 | キーワード |

| R7 問91 | リスク対応 |

| R6 問64 | リスク対応 |

| R5 問72 | リスク対応 |

| R3 問99 | リスク対応 |

| R2 問68 | リスク対応 |

| R元 問86 | リスク対応 |

| R4 問76 | リスク対応 |

令和2年 問69

ISMSの確立、実施、維持及び継続的改善における次の実施項目のうち、最初に行うものはどれか。

正解の理由(令和2年 問69)

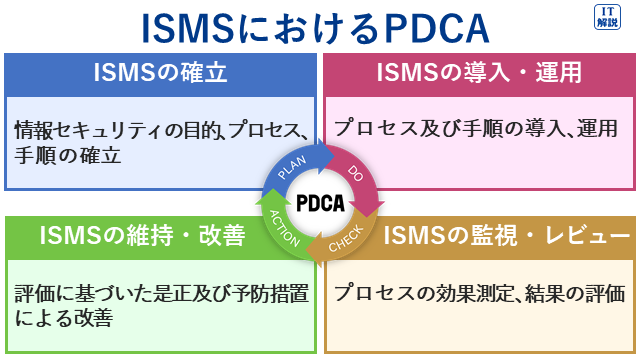

ISMS(Information Security Management System)は、情報セキュリティマネジメントシステムのことです。

情報の機密性や完全性、可用性を維持し、情報漏えいなどのインシデント(事故)発生を低減させるためのしくみです。

情報セキュリティの目的を明確にするために、 エ 「利害関係者のニーズと期待の理解」を最初に行います。

よって、正解は エ です。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R7 問83 | ISMSにおけるPDCAサイクル |

| R2 問69 | ISMSにおけるPDCAサイクル |

| R4 問58 | ISMSにおけるPDCAサイクル |

| R5 問79 | ISMSにおけるPDCAサイクル |

| R6 問86 | ISMSにおけるPDCAサイクル |

| R3 問77 | ISMSにおけるPDCAサイクル |

| R2 問89 | ISMSにおけるPDCAサイクル |

| R元 問68 | ISMSにおけるPDCAサイクル |

令和2年 問76

従業員に貸与するスマー卜フォンなどのモバイル端末を遠隔から統合的に管理する仕組みであり、セキュリティの設定や、紛失時にロックしたり初期化したりする機能をもつものはどれか。

正解の理由(令和2年 問76)

MDM(Mobile Device Management)は、モバイル端末の状況の監視、リモートロックや遠隔データ削除ができるエージェントソフトの導入などによって、企業システムの管理者による適切な端末管理を実現することです。

(ITパスポート 平成30年秋 問72より)

問題に「モバイル端末を遠隔から統合的に管理する仕組み」とあるので、MDM の説明です。

よって、正解は イ です。

不正解の理由(令和2年 問76)

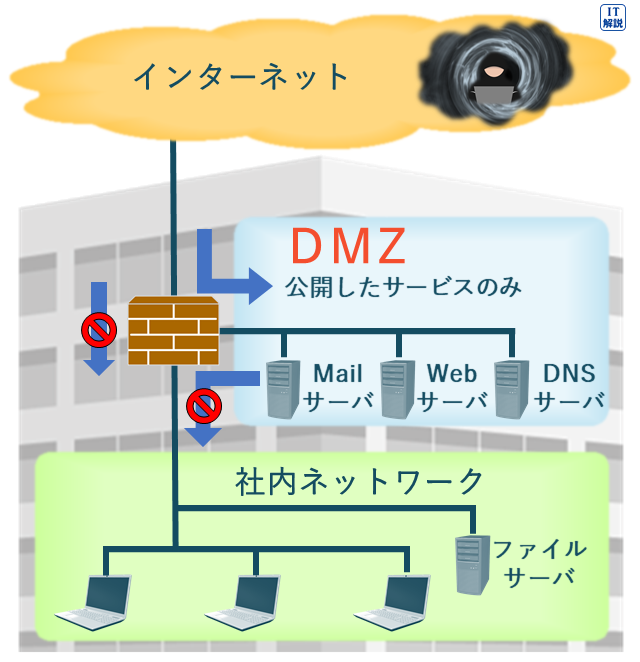

ア DMZ (DeMilitarized Zone)は、企業内ネットワークからも、外部ネットワークからも論理的に隔離されたネットワーク領域であり、そこに設置されたサーバが外部から不正アクセスを受けたとしても、企業内ネットワークには被害が及ばないようにするためのものです。

(ITパスポート 平成25年秋 問79より)

ウ SDN(Software Defined Networking)は、データ転送と経路制御の機能を論理的に分離し、データ転送に特化したネットワーク機器とソフトウェアによる経路制御の組合せで実現するネットワーク技術です。

エ VPN(Virtual Private Network)は、公衆ネットワークなどを利用して構築された、専用ネットワークのように使える仮想的なネットワークです。

(ITパスポート 平成29年秋 問85より)

認証と通信データの暗号化によって、セキュリティの高い通信を行います。

(ITパスポート 平成23年秋 問70より)

コメント