令和4年 問55

情報セキュリティにおけるPCI DSSの説明として、適切なものはどれか。

正解の理由(令和4年 問55)

PCI DSS(Payment Card Industry Data Security Standard)は、クレジットカードなどのカード会員データのセキュリティ強化を目的として制定され、技術面及び運用面の要件を定めたものです。

(情報セキュリティマネジメント 令和元年秋午前 問27より)

ア 「クレジットカード情報を取り扱う事業者に求められるセキュリティ基準」とあるので、PCI DSSの説明です。

よって、正解は ア です。

不正解の理由(令和4年 問55)

イ 「セキュリティ関連の処理を行う半導体チップ」とあるので、TPMの説明です。

TPM ( Trusted Platform Module:セキュリティチップ)は、IoT機器やPCに保管されているデータを暗号化するためのセキュリティチップです。

暗号化に利用する鍵などの情報をチップの内部に記憶しており、外部から内部の情報の取出しが困難な構造をしています。

(ITパスポート 令和元年 問73より)

ウ 「コンピュータやネットワークのセキュリティ事故に対応する組織」とあるので、CSIRT(シーサート)の説明です。

CSIRT(Computer Security Incident Response Team)は、企業内・組織内や政府機関に設置され、情報セキュリティインシデントに関する報告を受け取り、調査し、対応活動を行う組織の総称です。

(情報セキュリティマネジメント 平成28年春午前 問1より)

エ 「不正なアクセスを検知して攻撃を防ぐシステム」とあうので、SIEM(シーム)の説明です。

SIEM(Security Information and Event Management)は、複数のサーバやネットワーク機器のログを収集分析し、不審なアクセスを検知します。

(応用情報 平成29年秋午前 問38より)

また、様々な機器から集められたログを総合的に分析し、管理者による分析と対応を支援します。

(基本情報 令和元年秋午前 問43より)

令和4年 問56

ランサムウェアによる損害を受けてしまった場合を想定して、その損害を軽減するための対策例として、適切なものはどれか。

正解の理由(令和4年 問56)

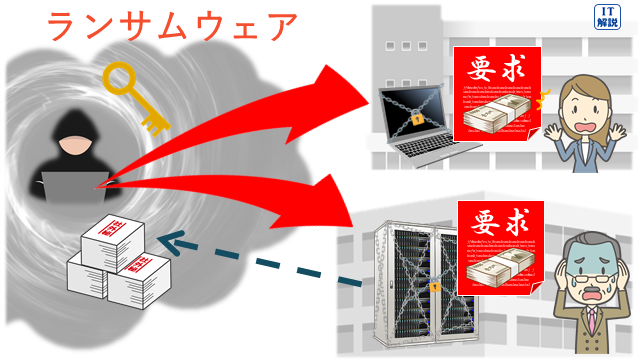

ランサムウェアは、PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェアです。

(ITパスポート 平成31年春 問94より)

ア PCが被害にあっても、「外部記憶装置に定期的にバックアップ」したデータを利用して、他のPCで業務を続けられるので被害を軽減できます。

よって、正解は ア です。

不正解の理由(令和4年 問56)

イ 「使用するIDやパスワードを異なるものにしておく。」は、ランサムウェアの感染を防ぐのに効果があります。

ウ 「マルウェア対策ソフトを用いてPC内の全ファイルの検査をしておく。」は、ランサムウェアの感染を防ぐのに効果があります。

エ 「WPA2を用いて通信内容を暗号化しておく。」は、無線LANの盗聴を防ぐのに効果があります。

WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

認証や暗号化を強化したWPA3もあります。

令和4年 問58

ISMSの計画、運用、パフォーマンス評価及び改善において、パフォーマンス評価で実施するものはどれか。

正解の理由(令和4年 問58)

ISMS(Information Security Management System)は、情報の機密性や完全性、可用性を維持し、情報漏えいなどのインシデント発生を低減させるためのしくみです。

パフォーマンス評価は、目標や計画に対して、実行した結果と、計画をどこまで達成できたか確認することです。

イ 内部監査は、企業内部の人間(内部監査人)によって行われる、定期的な運用確認のことです。内部監査は確認なのでパフォーマンス評価で実施するものです。

よって、正解は イ です。

不正解の理由(令和4年 問58)

ア 運用の計画及び管理は、確認でないので、パフォーマンス評価で実施するものでありません。

ウ 不適合の是正処置は、良くない部分を直して目標や計画を満たすことができる状態に近づけることです。確認でないので、パフォーマンス評価で実施するものでありません。

エ リスクの決定は、組織に存在するリスクを洗い出すことです。確認でないので、パフォーマンス評価で実施するものではありません。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R7 問83 | ISMSにおけるPDCAサイクル |

| R2 問69 | ISMSにおけるPDCAサイクル |

| R4 問58 | ISMSにおけるPDCAサイクル |

| R5 問79 | ISMSにおけるPDCAサイクル |

| R6 問86 | ISMSにおけるPDCAサイクル |

| R3 問77 | ISMSにおけるPDCAサイクル |

| R2 問89 | ISMSにおけるPDCAサイクル |

| R元 問68 | ISMSにおけるPDCAサイクル |

令和4年 問60

公開鍵暗号方式で使用する鍵に関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

それぞれ公開鍵と秘密鍵をもつA社とB社で情報を送受信するとき、他者に通信を傍受されても内容を知られないように、情報を暗号化して送信することにした。A社からB社に情報を送信する場合、A社は( a )を使って暗号化した情報をB社に送信する。B社はA杜から受信した情報を( b )で復号して情報を取り出す。

正解の理由(令和4年 問60)

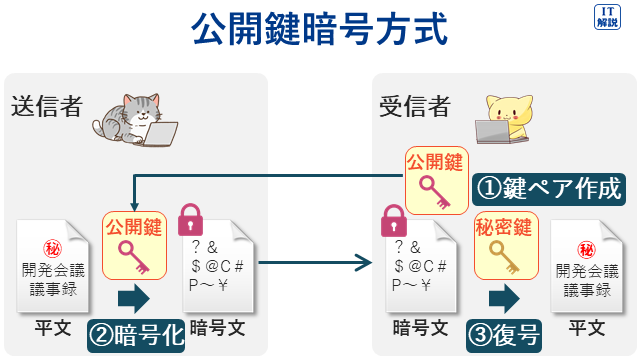

公開鍵暗号方式は、 データの送信側は受信者の公開鍵で暗号化し、受信側は自身の秘密鍵で復号する暗号方式です。

(ITパスポート 平成21年秋 問74より)

受信者(B社)の公開鍵で暗号化するので、a は「B社の公開鍵」です。

受信者(B社)は送信者(A杜)から受信した情報を、受信者(B社)の秘密鍵で復号するので、b は「B社の秘密鍵」です。

よって、問題の文章は

それぞれ公開鍵と秘密鍵をもつA社とB社で情報を送受信するとき、他者に通信を傍受されても内容を知られないように、情報を暗号化して送信することにした。A社からB社に情報を送信する場合、A社は( a B社の公開鍵 )を使って暗号化した情報をB社に送信する。B社はA杜から受信した情報を( b B社の秘密鍵 )で復号して情報を取り出す。

となり、正解は エ です。

| 基礎を固める関連問題 (暗号技術) | |

| 問題番号 | キーワード |

| R7 問89 | 共通鍵暗号方式、公開鍵暗号方式 |

| R6 問57 | 共通鍵暗号方式、公開鍵暗号方式 |

| R4 問60 | 公開鍵暗号方式 |

| R3 問76 | 公開鍵暗号方式 |

| R2 問97 | 公開鍵暗号方式 |

| R5 問86 | ハイブリッド暗号方式 |

令和4年 問64

a~dのうち、ファイアウォールの設置によって実現できる事項として、適切なものだけを全て挙げたものはどれか。

a 外部に公開するWebサーバやメールサーバを設置するためのDMZの構築

b 外部のネットワークから組織内部のネットワークへの不正アクセスの防止

c サーバルームの入り口に設置することによるアクセスを承認された人だけの入室

d 不特定多数のクライアントからの大量の要求を複数のサーバに動的に振り分けることによるサーバ負荷の分散

正解の理由(令和4年 問64)

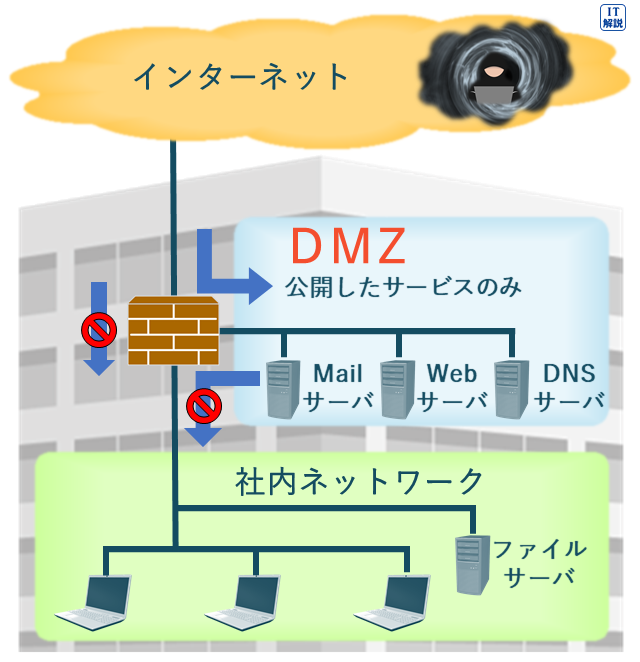

ファイアウォールは、ネットワークにおいて、外部からの不正アクセスを防ぐために内部ネットワークと外部ネットワークの間に置かれるしくみです。

(ITパスポート 平成22年春 問68より)

DMZは、企業内ネットワークからも、外部ネットワークからも論理的に隔離されたネットワーク領域であり、そこに設置されたサーバが外部から不正アクセスを受けたとしても、企業内ネットワークには被害が及ばないようにするためのものです。

(ITパスポート 平成25年秋 問79より)

a 「DMZの構築」は、ファイアウォールの設置によって実現します。

b 「外部のネットワークから組織内部のネットワークへの不正アクセスの防止」は、ファイアウォールの機能です。

c 「アクセスを承認された人だけの入室」は、物理的なアクセス制御です。ファイアウォールは、ネットワークの論理的なしくみで、物理的なものでありません。

d 「サーバ負荷の分散」は、ファイアウォールの機能でありません。

よって、a と b だけがファイアウォールの設置によって実現できるので、正解は ア です。

令和4年 問69

サイバーキルチェーンの説明として、適切なものはどれか。

正解の理由(令和4年 問69)

サイバーキルチェーンは、サイバー攻撃の段階を説明した代表的なモデルの一つです。

サイバー攻撃を7段階に区分して、攻撃者の考え方や行動を理解することを目的としています。

サイバーキルチェーンのいずれかの段階でチェーンを断ち切ることができれば、被害の発生を防ぐことができます。

(情報セキュリティマネジメント 平成31年春午後 問1より)

ア 「情報システムへの攻撃段階を(中略)モデル化したもの」とあるので、サイバーキルチェーンの説明です。

よって、正解は ア です。

不正解の理由(令和4年 問69)

イ 「複数のネットワーク機器を数珠(じゅず)つなぎに接続していく接続方式」は、デイジーチェーン接続です。

ウ 「分散管理台帳技術」とあるので、ブロックチェーンです。

ブロックチェーンは、複数の取引記録をまとめたデータを順次作成するときに、そのデータに直前のデータのハッシュ値を埋め込むことによって、データを相互に関連付け、取引記録を矛盾なく改ざんすることを困難にすることで、データの信頼性を高める技術です。

(ITパスポート 令和元年 問59より)

エ 「電子メールが、不特定多数を対象に、ネットワーク上で次々と転送されること」は、チェーンメールです。

チェーンメールは、電子メールを受け取った人が次々に知人に電子メールを転送することによって、ねずみ算式に広まっていく電子メールです。

次の特徴があります。

①ネットワークやサーバに、無駄な負荷をかける。

②本文中に、「できるだけ多くの人に広めてください」など、多数への転送を煽(あお)る文言が記されている。

コメント