令和7年 問77

ネットワークやホストを監視することによって、不正アクセスや不審な通信を発見し、報告する仕組みはどれか。

解説(令和7年 問77)

- シラバス:Ver.5.0

- 出題分野:セキュリティ

- 過去問題(公開)出題頻度:ほぼ必ず出た

- キーワード:IDS

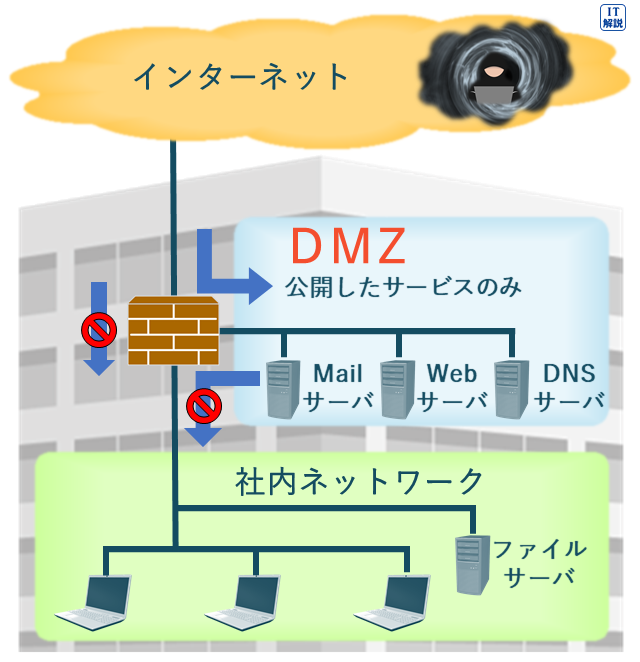

ア DMZ

DeMilitarized(非武装)

Zone(地帯)

DMZは、企業内ネットワークからも、外部ネットワークからも論理的に隔離されたネットワーク領域であり、そこに設置されたサーバが外部から不正アクセスを受けたとしても、企業内ネットワークには被害が及ばないようにするためのものです。

(ITパスポート 平成25年秋 問79より)

イ IDS

Intrusion(侵入)

Detection(検出)

System(システム)

IDSは、サーバやネットワークを監視し、侵入や侵害を検知した場合に管理者へ通知します。

(基本情報 平成30年秋午前 問42より)

問題に「ネットワークやホストを監視する」「不正アクセスや不審な通信を発見し、報告する仕組み」とあるので、IDSが適切です。

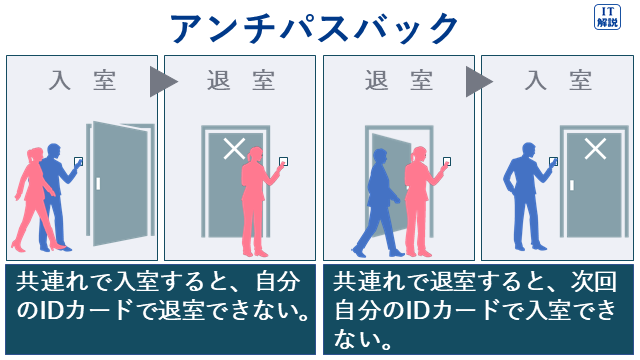

ウ アンチパスバック

アンチパスバックは、サーバ室など、セキュリティで保護された区画への入退室管理において、一人の認証で他者も一緒に入室する共連れの防止対策です。

(ITパスポート 令和4年 問74より)

入室時と退室時にIDカードを用いて認証を行い、入退室を管理するしくみです。

エ ボット

ボットは、コンピュータを外部から遠隔操作するためのコンピュータウイルスの一種です。ボットに感染してしまうと、インターネットを通じて、悪意のあるハッカーにコンピュータを遠隔操作されてしまうことがあります。外部から遠隔操作するという動作から、このようなウイルスのことをロボット(Robot)をもじってボット(BOT)と呼んでいます。

(用語集(は行) | 国民のためのサイバーセキュリティサイト より)

よって、正解は イ です。

令和7年 問83

ISMSの運用にPDCAモデルを採用している組織において、サーバ監視に関する次の作業を実施する。各作業とPDCAモデルの各フェーズの組合せとして、適切なものはどれか。

〔作業〕

(1) サーバ監視の具体的な目的及び手順を定める。

(2)サーバ監視の作業内容を第三者が客観的に評価する。

(3)定められている手順に従ってサーバを監視する。

(4)発見された問題点の是正処置として、サーバの監視方法を変更する。

| P | D | C | A | |

ア | (1) | (2) | (3) | (4) |

イ | (1) | (2) | (4) | (3) |

ウ | (1) | (3) | (2) | (4) |

エ | (1) | (3) | (4) | (2) |

解説(令和7年 問83)

- シラバス:Ver.3.0以前

- 出題分野:セキュリティ

- 過去問題(公開)出題頻度:ほぼ必ず出た

- キーワード:ISMSにおけるPDCA

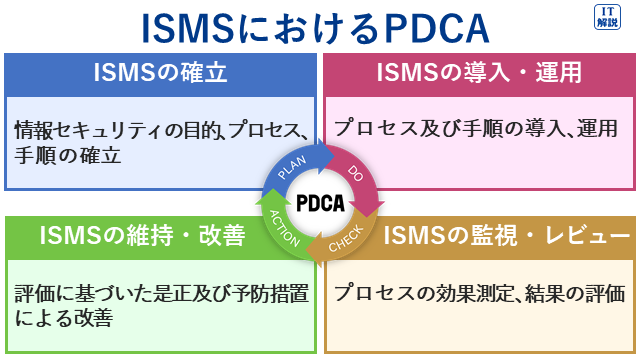

(1)サーバ監視の具体的な目的及び手順を定める。

「目的及び手順を定める。」とあるので、Plan(計画)のフェーズです。

(2)サーバ監視の作業内容を第三者が客観的に評価する。

「客観的に評価する。」とあるので、Check(評価)のフェーズです。

(3)定められている手順に従ってサーバを監視する。

「手順に従ってサーバを監視する。」とあるので、Do(実行)のフェーズです。

(4)発見された問題点の是正処置として、サーバの監視方法を変更する。

「問題点の是正処置」とあるので、Act(改善)のフェーズです。

| P | D | C | A | |

| ウ | (1) | (3) | (2) | (4) |

よって、正解は ウ です。

令和7年 問84

ISMSにおける情報セキュリティ方針に関する記述として、適切なものはどれか。

解説(令和7年 問84)

- シラバス:Ver.3.0以前

- 出題分野:セキュリティ

- 過去問題(公開)出題頻度:ほぼ必ず出た

- キーワード:ISMSにおける情報セキュリティ方針

ISMSにおける情報セキュリティ方針

トップマネジメントが、情報セキュリティに対する組織の意図を示し,方向付けしたものです。

(ITパスポート 令和5年 問94、ITパスポート 平成30年春 問93 より)

また、次のことが求められます。

- ISMSの継続的改善へのコミットメント(成し遂げようとする強い責任感と、必ず実現させるという固い決意)を含みます。

- 文書化した情報として利用可能にすること

- 組織内に伝達すること

- 必要に応じて,利害関係者が入手可能にすること

(JIS Q 27001より)

ア 機密事項が記載されているので、伝達する範囲を社内に限定する必要がある。

情報セキュリティ方針は、「必要に応じて,利害関係者が入手可能にすること」が求められています。よって、「伝達する範囲を社内に限定する必要がある。」は不適切です。

イ 情報セキュリティ対策は一度実施したら終わりではないので、 ISMSを継続的に改善するコミットメントを含める必要がある。

「ISMSを継続的に改善するコミットメントを含める必要がある。」は、適切です。

ウ 部門の特性に応じて最適化するので、 ISMSを適用する組織全体ではなく、部門ごとに定める必要がある。

情報セキュリティ方針は、情報セキュリティに対する組織の意図を示し方向付けしたものなので、「部門ごとに定める必要がある。」は不適切です。

エ ボトムアップを前提としているので、各職場の管理者によって承認される必要がある。

情報セキュリティ方針は、トップマネジメントによるものなので、「各職場の管理者によって承認される必要がある。」は不適切です。

よって、正解は イ です。

令和7年 問87

PKI において、ある条件に当てはまるデジタル証明書の情報が公開されているリストとしてCRLがある。このリストに掲載される条件として、適切なものはどれか。

解説(令和7年 問87)

- シラバス:Ver.5.0

- 出題分野:セキュリティ

- 過去問題(公開)出題頻度:時々出た

- キーワード:CRL

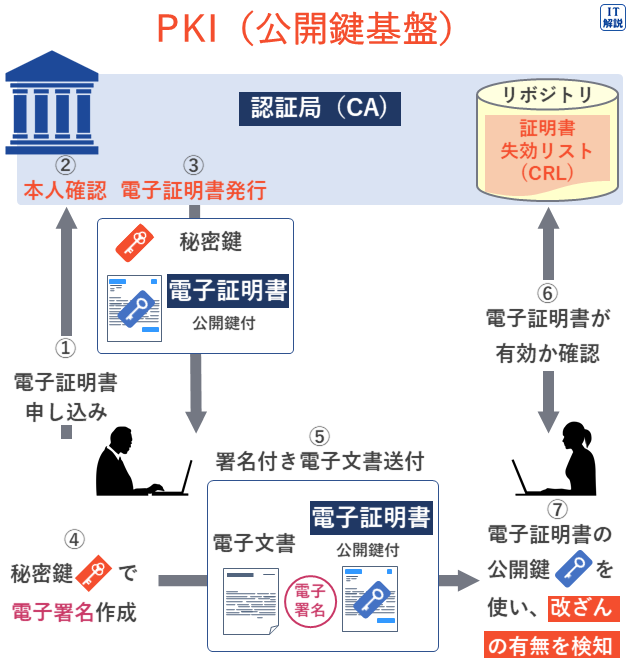

PKI

PKIは、公開鍵暗号方式の技術を利用した暗号化や電子署名によって、安全に情報のやりとりを行うセキュリティのインフラ(基盤)です。

CRL(Certificate Revocation List:証明書失効リスト)

CRLは、何らかの理由で有効期間中に失効したディジタル証明書の一覧を示すデータです。

(情報セキュリティマネジメント 平成29年春午前 問25より)

ア 有効期間が満了している。

「有効期間中に失効した」がCTLの条件なので、不適切です。

イ 有効期聞が無期限である。

「有効期間中に失効した」がCTLの条件なので、不適切です。

ウ 有効期間内に失効している。

「有効期間中に失効した」がCTLの条件なので、適切です。

エ 有効期間を延長している。

「有効期間中に失効した」がCTLの条件なので、不適切です。

よって、正解は ウ です。

令和7年 問88

情報セキュリティ対策を、“技術的セキュリティ対策”、“人的セキュリティ対策”及び“物理的セキュリティ対策”に分類したとき、“物理的セキュリティ対策”の例として、適切なものはどれか。

解説(令和7年 問88)

- シラバス:Ver.3.0以前

- 出題分野:セキュリティ

- 過去問題(公開)出題頻度:ほぼ必ず出た

- キーワード:物理的セキュリティ対策、入退室管理

技術的セキュリティ対策

技術的セキュリティ対策とは、ハードウェア・ソフトウェアやネットワークなどに対するアクセス制御、不正プログラム対策、不正アクセス対策等の技術的な安全管理措置を通じて情報資産を守る対策を指します。

人的セキュリティ対策

人的セキュリティ対策とは、情報資産を取り扱う当事者のルール遵守などを通じて情報資産を守る対策を指します。

物理的セキュリティ対策

物理的セキュリティ対策とは、情報資産の盗難・改ざん・破壊等の危険にさらされることのないように、建物や設備(コンピュータやサーバ等)に対して物理的な対策をすることです。

ア 業務に関係のない掲示板やSNSなどへの従業員による書込み、閲覧を防止するために、 Webサーバへのアクセスログを取得し、 必要に応じて通信を遮断する。

「Webサーバへのアクセスログを取得し、 必要に応じて通信を遮断する。」とあるので、技術的セキュリティ対策です。

イ サーバ室、執務室などの場所ごとにセキュリティレベルを設定し、従業員ごとのアクセス権が付与されたICカードで入退室管理を行う。

「ICカードで入退室管理を行う。」とあるので、物理的なセキュリティ対策です。

ウ 従業員の採用時には、守秘義務に関する契約書を取り交わし、在籍中は機密情報の取扱いに関する教育、啓発を実施する。

「機密情報の取扱いに関する教育、啓発を実施する。」とあるので、人的なセキュリティ対策です。

エ 退職者が、在籍中のアカウントを用いた不正アクセスを行わないように、従業員の退職時にアカウン卜を削除する。

「アカウン卜を削除する。」とあるので、技術的セキュリティ対策です。

よって、正解は イ です。

令和7年 問89

Aさんは、 Bさんから次の4種類のメッセージを受け取った。Aさんが、受け取ったメッセージを復号して読むことができるものだけを全て挙げたものはどれか。

- AさんとBさんとの共通鍵で暗号化したメッセージ

- Aさんの公開鍵で暗号化したメッセージ

- Bさんの公開鍵で暗号化したメッセージ

- Bさんの秘密鍵で暗号化したメッセージ

解説(令和7年 問89)

- シラバス:Ver.3.0以前

- 出題分野:セキュリティ

- 過去問題(公開)出題頻度:ほぼ必ず出た

- キーワード:共通鍵暗号方式、公開鍵暗号方式

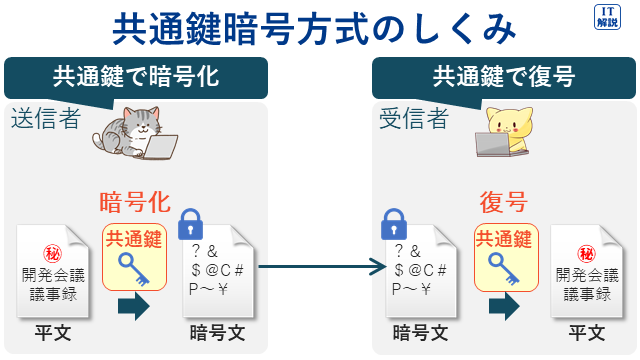

共通鍵暗号方式は、復号に、暗号化で使用した鍵と同一の鍵を用いる暗号方式です。

(ITパスポート 平成29年秋 問66より)

暗号化や復号に要する処理時聞は、公開鍵暗号方式よりも短いという特徴があります。

(ITパスポート 平成27年秋 問70より)

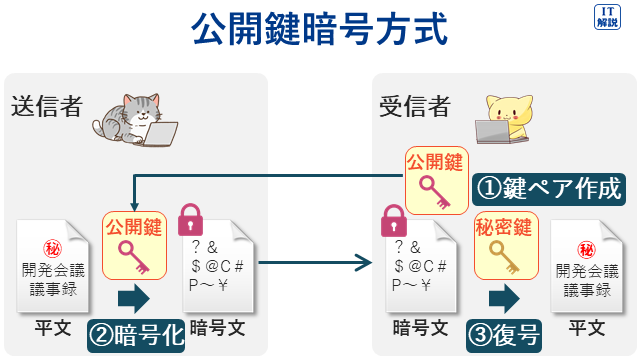

公開鍵暗号方式は、 データの送信側は受信者の公開鍵で暗号化し、受信側は自身の秘密鍵で復号する暗号方式です。

(ITパスポート 平成21年秋 問74より)

a.AさんとBさんとの共通鍵で暗号化したメッセージ

共通鍵暗号方式によるメールの送受信です。共通鍵で、Aさんはメールを復号できます。

b.Aさんの公開鍵で暗号化したメッセージ

公開鍵暗号方式によるメールの送受信です。自身の秘密鍵で、Aさんはメールを復号できます。

c.Bさんの公開鍵で暗号化したメッセージ

公開鍵で暗号化したメッセージは、秘密鍵でしか複合できません。Bさんの秘密鍵がないので、Aさんは復号出来ません。

d.Bさんの秘密鍵で暗号化したメッセージ

Bさんの公開鍵で、Aさんはメールを復号できます。

復号できるのは a、 b、 d なので、正解は ア です。

コメント