令和2年 問89

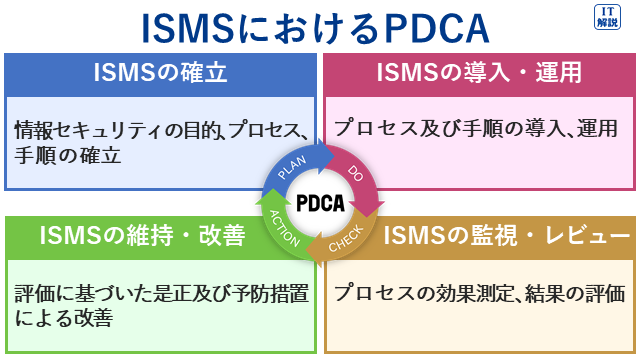

PDCAモデルに基づいてISMSを運用している組織の活動において、 PDCAモデルのA (Act)に相当するプロセスで実施するものとして、適切なものはどれか。

正解の理由(令和2年 問89)

ア 「見直しと改善策を決定する。」とあるので、A (Act)に相当するプロセスです。

よって、正解は ア です。

不正解の理由(令和2年 問89)

イ 「測定及び評価を行う。」とあるので、C(Check)に相当するプロセスです。

ウ 「目標を達成するための手順を策定する。」とあるので、P(Plan)に相当するプロセスです。

エ 「具体的に運用する。」とあるので、D(Do)に相当するプロセスです。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R7 問83 | ISMSにおけるPDCAサイクル |

| R2 問69 | ISMSにおけるPDCAサイクル |

| R4 問58 | ISMSにおけるPDCAサイクル |

| R5 問79 | ISMSにおけるPDCAサイクル |

| R6 問86 | ISMSにおけるPDCAサイクル |

| R3 問77 | ISMSにおけるPDCAサイクル |

| R2 問89 | ISMSにおけるPDCAサイクル |

| R元 問68 | ISMSにおけるPDCAサイクル |

令和2年 問90

ハードウェアなどに対して外部から不正に行われる内部データの改ざんや解読、取出しなどがされにくくなっている性質を表すものはどれか。

正解の理由(令和2年 問90)

耐タンパ性は、ICカードやIoTデバイスなどのハードウエアに対して外部から不正に行われる内部データの改ざんや解読、取出しなどがされにくくなっている性質です。

よって、正解は エ です。

不正解の理由(令和2年 問90)

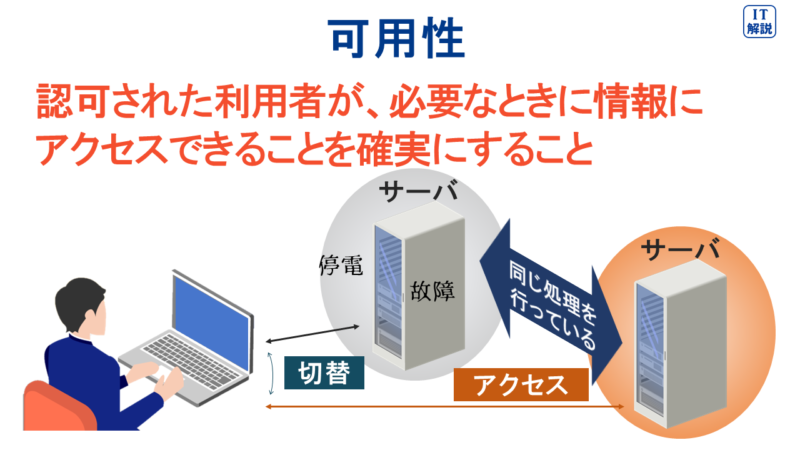

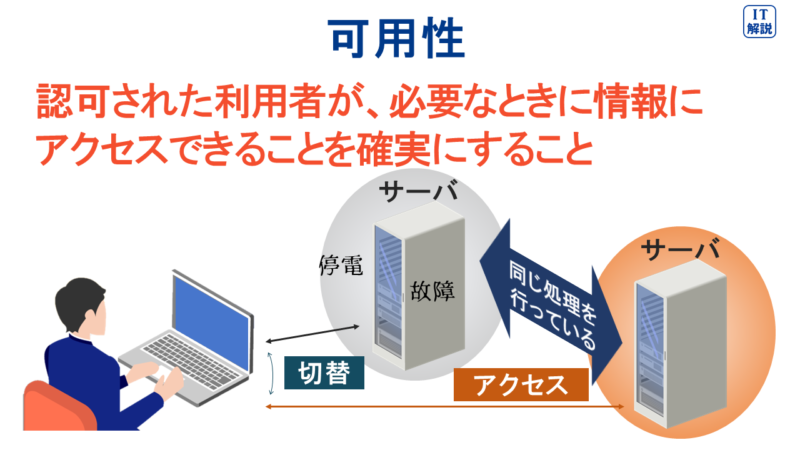

ア 可用性は、認可された利用者が、必要なときに情報にアクセスできることを確実にすることです。

イ 信頼性は、意図することが確実にできることです。

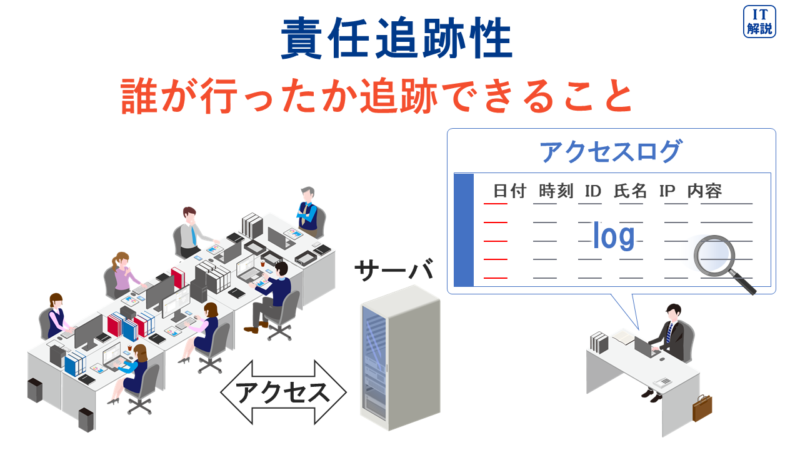

ウ 責任追跡性は、誰が行ったか追跡できることです。

令和2年 問93

無線LANにおいて、 PCとアクセスポイン卜間の電波傍受による盗聴の対策として、適切なものはどれか。

正解の理由(令和2年 問93)

盗聴は、ネットワークでやりとりされているデータを、送信者、受信者以外の第三者が盗み取ることです。

WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

問題に「PCとアクセスポイン卜聞の電波傍受による盗聴の対策」とあるので、WPA2が適切です。

よって、正解は エ です。

不正解の理由(令和2年 問93)

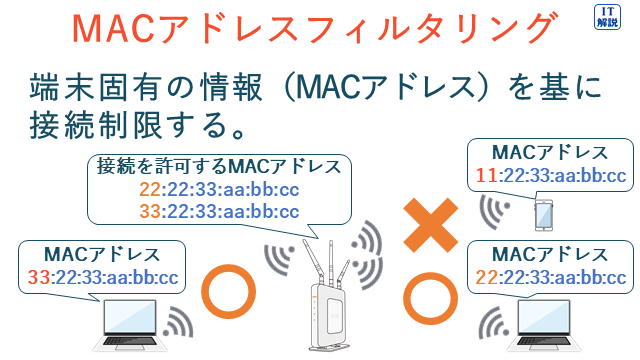

ア MACアドレスフィルタリングは、無線LANのセキュリティにおいて、アクセスポイン卜がPCなどの端末からの接続要求を受け取ったときに、接続を要求してきた端末固有の情報を基に接続制限を行う仕組みです。

(ITパスポート 令和3年 問85より)

イ ESSIDは、無線のネットワークを識別する文字列(簡単に言うと名前)で、ネットワーク管理者が設定できます。

「ESSID通知を停止する。」ことによって、無線LANの電波が届く端末に無線LANのESSIDが表示されなくなります。

第三者が無線LANに接続しにくくなりますが、盗聴を防ぐことはできません。

ウ 「ESSIDを推定しにくい値に設定する。」ことによって、第三者が無線LANに接続しにくくなりますが、盗聴を防ぐことはできません。

令和2年 問94

IoTデバイス群とそれらを管理するIoTサーバで‘構成されるIoTシステムがある。このシステムの情報セキュリティにおける① ~ ③ のインシデントと、それによって損なわれる、機密性、完全性及び可用性との組合せとして、適切なものはどれか。

〔インシデント〕

① IoTデバイスが、電池切れによって動作しなくなった。

② IoTデバイスとIoTサーバ間の通信を暗号化していなかったので、情報が漏えいした。

③ システムの不具合によって、誤ったデータが記録された。

正解の理由(令和2年 問94)

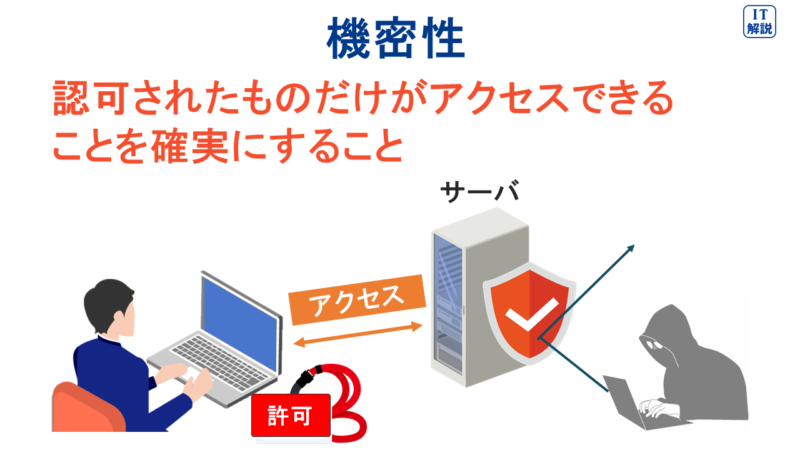

機密性は、情報にアクセスすることが認可されたものだけがアクセスできることを確実にすることです。

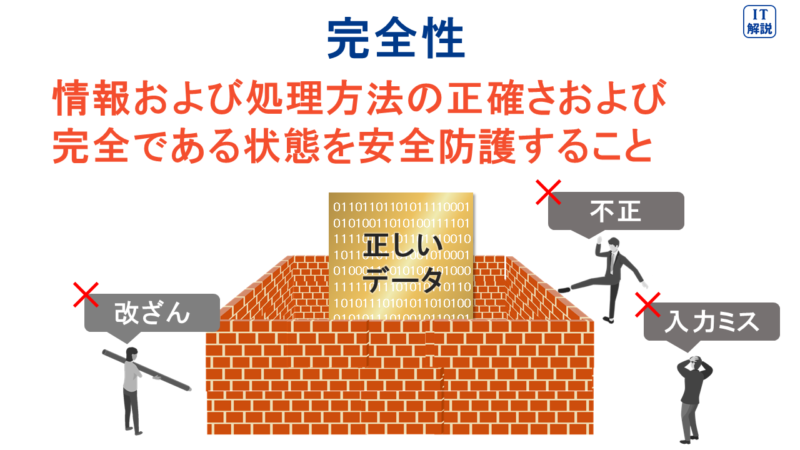

完全性は、情報および処理方法の正確さおよび完全である状態を安全防護することです。

可用性は、認可された利用者が、必要なときに情報にアクセスできることを確実にすることです。

①「動作しなくなった。」ので、アクセスできません。可用性のインシデントです。

②「情報が漏えいした。」は、認可されていない者がアクセスできることなので、機密性のインシデントです。

③「誤ったデータが記録された。」は、完全な状態でなくなったので、完全性のインシデントです。

よって、正解は イ です。

| 基礎を固める関連問題 (情報セキュリティ管理) | |

| 問題番号 | キーワード |

| R6 問75 | 情報セキュリティの要素、機密性、完全性、可用性 |

| R7 問97 | 情報セキュリティの要素、可用性 |

| R3 問67 | 情報セキュリティの要素 |

| R2 問87 | 情報セキュリティの要素 |

| R元 問97 | 情報セキュリティの要素 |

| R4 問72 | 情報セキュリティの要素 |

| R5 問95 | 情報セキュリティの要素 |

| R2 問94 | 情報セキュリティの要素 |

| R元 問78 | 情報セキュリティの要素 |

令和2年 問97

公開鍵暗号方式では、暗号化のための鍵と復号のための鍵が必要となる。4人が相互に通信内容を暗号化して送りたい場合は、全部で8個の鍵が必要である。このうち、非公開にする鍵は何個か。

正解の理由(令和2年 問97)

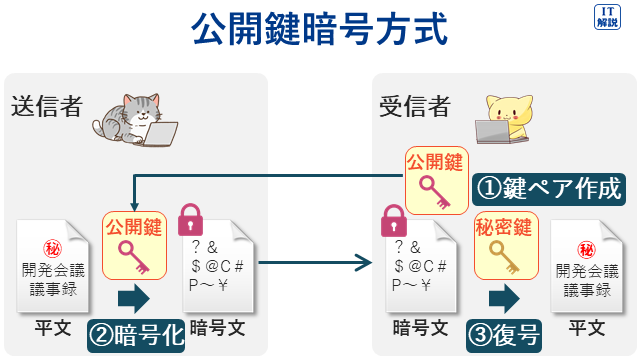

公開鍵暗号方式は、 データの送信側は受信者の公開鍵で暗号化し、受信側は自身の秘密鍵で復号する暗号方式です。

(ITパスポート 平成21年秋 問74より)

送信者が何人いても、受信者自身の非公開にする鍵(秘密鍵)は1つです。

問題では、4人が相互に送受信するので、非公開にする鍵(秘密鍵)は4個です。

よって、正解は ウ です。

| 基礎を固める関連問題 (暗号技術) | |

| 問題番号 | キーワード |

| R7 問89 | 共通鍵暗号方式、公開鍵暗号方式 |

| R6 問57 | 共通鍵暗号方式、公開鍵暗号方式 |

| R4 問60 | 公開鍵暗号方式 |

| R3 問76 | 公開鍵暗号方式 |

| R2 問97 | 公開鍵暗号方式 |

| R5 問86 | ハイブリッド暗号方式 |

令和2年 問100

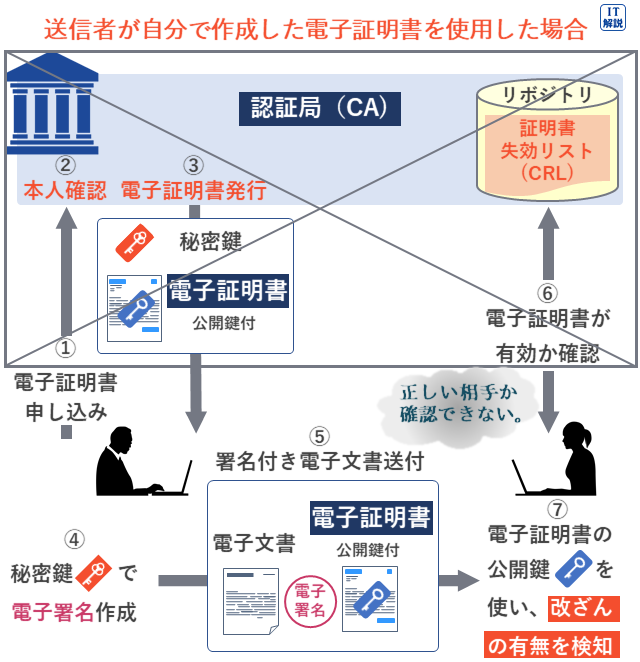

電子メールにディジタル署名を付与して送信するとき、信頼できる認証局から発行された電子証明書を使用することに比べて、送信者が自分で作成した電子証明書を使用した場合の受信側のリスクとして、適切なものはどれか。

正解の理由(令和2年 問100)

送信者が自分で作成した電子証明書を使用した場合、信頼できる認証局における本人確認がないので、受信側では、電子メールが正しい相手から送られてきたかどうか確認できません。

よって、正解は ア です。

コメント