セキュ 予想25

情報セキュリティにおける脅威であるバッファオーバフローの説明として、適切なものはどれか。

出典:ITパスポート 平成26年秋 問59

正解の理由

あらゆるプログラムは、指示された処理を行うためにメモリ上に自身が使用する領域を確保します。

バッファオーバーフロー攻撃は、入力用のデータ領域を超えるサイズのデータを入力することで、確保してあった領域外のメモリを上書し、プログラムに意図しないコードを実行させる攻撃です。プログラムの異常終了、サービス停止、ウイルスへの感染などの脅威があります。

エ 「プログラムが用意している入力用のデータ領域を超えるサイズのデータを入力する」とあるので、バッファオーバフローの説明です。

よって、正解は エ です。

セキュ 予想26

攻撃者が行うフットプリンティングに該当するものはどれか。

出典:応用情報 令和3年春午前 問38

正解の理由

フットプリンティングとは、攻撃者が攻撃を行う前に攻撃対象となるPC、サーバ及びネットワークについての弱点や攻撃の足掛かりとなる情報を収集することです。

イ 「攻撃前に、攻撃対象となるPC、サーバ及びネットワークについての情報を得る。」は、フットプリンティングに該当します。

よって、正解は イ です。

セキュ 予想27

“政府情報システムのためのセキュリティ評価制度( ISMAP)”の説明はどれか。

出典:応用情報 令和5年春午前 問39

正解の理由

ISMAPとは、Information system Security Management and Assessment Program(政府情報システムのためのセキュリティ評価制度)の略です。

ISMAPとは、定められた評価プロセスに基づいて、要求する基準に基づいたセキュリティ対策を実施していることが確認されたクラウドサービスを、公表するクラウドサービスリストに登録する制度です。

各政府機関がクラウドサービスを調達する際は、原則、ISMAPにおいて登録されたサービスから調達します。

ウ 「政府が求めるセキュリティ要求を満たしているクラウドサービスをあらかじめ評価、登録することによって、政府のクラウドサービス調達におけるセキュリティ水準の確保を図る制度」は、 ISMAPの説明として適切です。

よって、正解は ウ です。

セキュ 予想28

PC のストレージ上の重要なデータを保護する方法のうち、ランサムウェア感染による被害の低減に効果があるものはどれか。

出典:応用情報 令和5年秋午前 問43

正解の理由

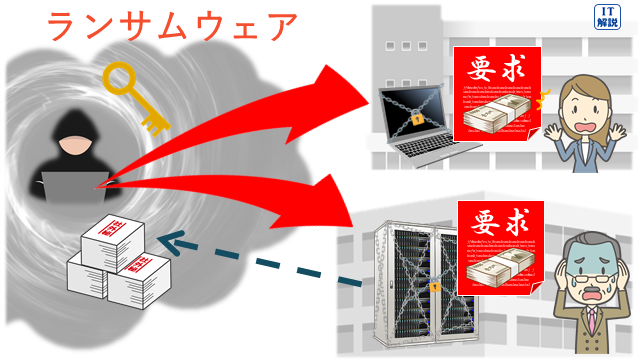

ランサムウェアは、PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェアです。

(ITパスポート 平成31年春 問94より)

WORMは、一度書き込んだデータを消去・変更できないので、ランサムウェア対策として有効です。

よって、正解は ア です。

セキュ 予想29

入室時と退室時にIDカードを用いて認証を行い、入退室を管理する。このとき、入室時の認証に用いられなかったID力一ドでの退室を許可しない、又は退室時の認証に用いられなかったIDカードでの再入室を許可しないコントロールを行う仕組みはどれか。

出典:基本情報 修了試験 令和4年7月 問41

正解の理由

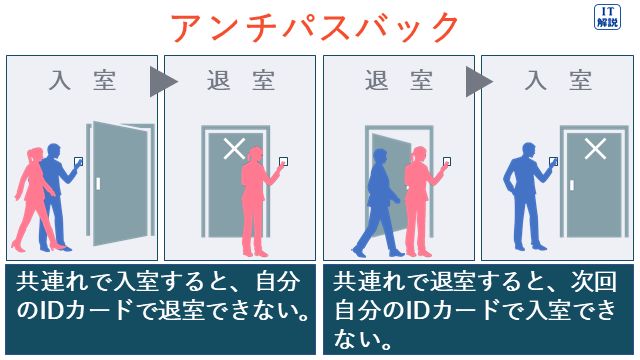

アンチパスバックは、サーバ室など、セキュリティで保護された区画への入退室管理において、一人の認証で他者も一緒に入室する共連れの防止対策です。

(ITパスポート 令和4年 問74より)

入室時と退室時にIDカードを用いて認証を行い、入退室を管理するしくみです。

問題に「入室時の認証に用いられなかったID力一ドでの退室を許可しない、又は退室時の認証に用いられなかったIDカードでの再入室を許可しないコントロールを行う仕組み」とあるので、アンチパスバックが適切です。

よって、正解は イ です。

セキュ 予想30

リスクベース認証の特徴はどれか。

出典:応用情報 令和3年春午前 問39

正解の理由

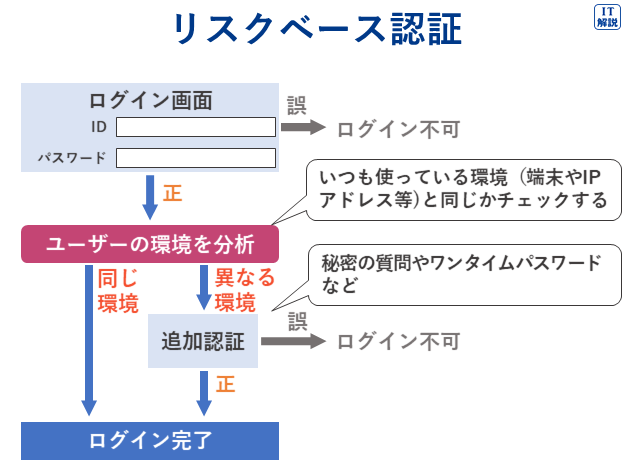

リスクベース認証とは、普段と異なる 利用条件でのアクセスと判断した場合には、追加の本人認証をすることによって、不正アクセスに対する安全性を高める認証技術です。

ウ 「普段と異なる利用条件でのアクセスと判断した場合には、追加の本人認証をする」は、リスクベース認証の特徴です。

よって、正解は ウ です。

セキュ 予想31

リスクベース認証に該当するものはどれか。

出典:情報セキュリティマネジメント 令和元年秋午前 問24

正解の理由

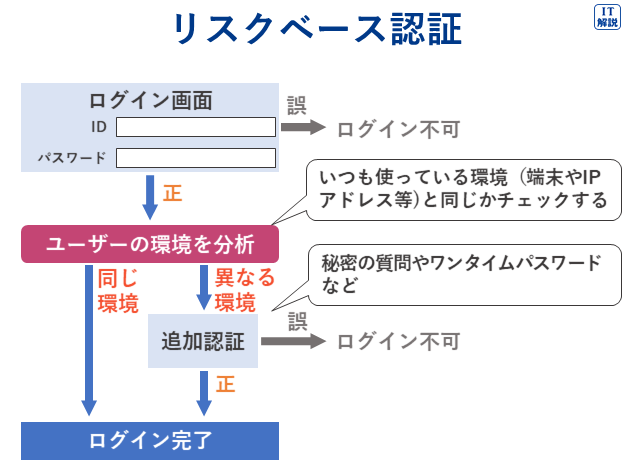

リスクベース認証とは、普段と異なる 利用条件でのアクセスと判断した場合には、追加の本人認証をすることによって、不正アクセスに対する安全性を高める認証技術です。

ウ 「いつもと異なるネットワークからのアクセスに対して追加の認証を行う。」とあるので、リスクベース認証に該当します。

よって、正解は ウ です。

コメント