セキュ 予想17

何らかの理由で有効期間中に失効したディジタル証明書の一覧を示すデータはどれか。

出典:情報セキュリティマネジメント 平成29年春午前 問25

正解の理由

CRLは、Certificate Revocation Listの略です。 certificateには”証明書”、revocationには”廃止”の意味があります。 CRLは、失効したディジタル証明書の一覧を示すデータです。

よって、正解は エ です。

不正解の理由

ア CA(Certification Authority)は、認証局です。

イ CP(Certificate Policy:証明書ポリシー)は、認証局が発行する電子証明書に関して、「適用範囲」「セキュリティの基準」「審査の基準」などの規則を定めた文書です。

ウ CPS(Certificate Practise Statement:認証局運用規定)は、CPをどのように適用するかの手順を示した認証局運用規定です。

セキュ 予想18

セキュリティバイデザインの説明はどれか。

出典:基本情報 平成30年春午前 問42

正解の理由

セキュリティバイデザインは、開発プロセスの早い段階(企画・設計など)からセキュリティを考慮することで、開発するシステムのセキュリティを確保するという考え⽅です。

エ 「システムの企画・設計段階からセキュリティを確保する方策」とあるので、セキュリティバイデザインの説明です。

よって、正解は エ です。

セキュ 予想19

システム開発の上流工程において、システム稼働後に発生する可能性がある個人情報の漏えいや目的外利用などのリスクに対する予防的な機能を検討し、その機能をシステムに組み込むものはどれか。

出典:基本情報 令和元年秋 午前問64

正解の理由

プライバシーバイデザインは、システム設計時に,システム稼働後の個人情報保護などのセキュリティ対策を組み込む設計思想のことです。

問題に「個人情報の漏えいや目的外利用などのリスクに対する予防的な機能を検討」とあるので、プライバシーバイデザインの説明です。

よって、正解は ウ です。

不正解の理由

ア 情報セキュリティ方針(情報セキュリティポリシ)は、企業や組織において実施する情報セキュリティ対策の方針や行動指針のことです。

イ セキュリティレベルは、一般に、ユーザーに対して許可する操作(アプリケーションソフトのインストール、削除、フォルダの変更など)や行動の範囲(立ち入りなど)を差さします。

エ プライバシーマークは、JIS Q 15001:2006に基づき、個人情報の適切な保護のための体制を整備している事業者を認定するマークです。

セキュ 予想20

クロスサイトスクリプティング対策に該当するものはどれか。

出典:応用情報 平成30年秋午前 問41

正解の理由

クロスサイトスクリプティングは、アンケート、掲示板のように、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、悪意を持ったスクリプト(命令)を埋め込まれてしまい、偽ページの表示などが可能になってしまうことです。

スクリプトは、ウェブブラウザ上で実行される命令です。

ウ 「Webページに入力されたデータの出力データが、 HTMLタグとして解釈されないように処理する。」ことによって、悪意ある命令が実行されなくなります。

よって、正解は ウ です。

不正解の理由

ア SNMPは TCP/IPで、ネットワークに接続された通信機器(ネットワーク機器やサーバなど)をネットワーク経由で監視・制御するためのプロトコルです。

SNMP の役割はエージェントとマネージャに大別されます。

SNMPエージェントは、各通信機器の状態をマネージャに通知します。攻撃を検知しても、防ぐことはできません。

イ セキュリティパッチは、パソコンやスマホのシステム上に開いた、セキュリティの「穴」を塞ぐために、メーカーなどから提供される修正プログラムです。

クロスサイトスクリプティングは、ユーザからの入力内容をウェブページに表示するウェブアプリケーションで、悪意を持ったスクリプト(命令)を埋め込む攻撃なので、セキュリティパッチでは防げません。

エ 「許容量を超えた大きさのデータをWebページに入力することを禁止する。」は、バッファオーバフロー攻撃の対策です。

バッファオーバフローは、プログラムが用意している入力用のデータ領域を超えるサイズのデータを入力することで、想定外の動作をさせる攻撃です。

(ITパスポート 平成26年秋 問59より)

許容量より小さいデータの場合は。クロスサイトスクリプティングを防げません。、

セキュ 予想21

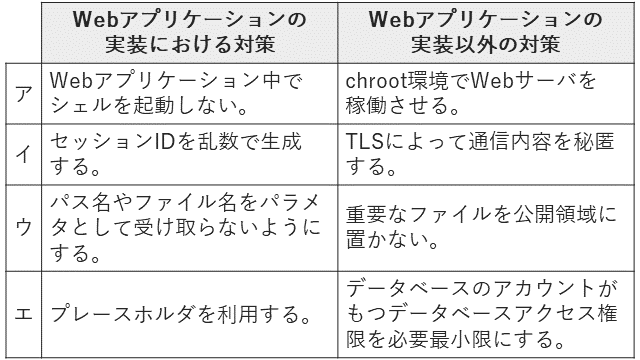

SQLインジェクション対策について、Webアプリケーションの実装における対策とWebアプリケーションの実装以外の対策として、ともに適切なものはどれか。

出典:情報セキュリティスペシャリスト 平成27年春午前Ⅱ 問17

正解の理由

SQLインジェクションは、Webアプリケーションのデータ操作言語の呼出し方に不備がある場合に、攻撃者が悪意をもって構成した文字列を入力することによって、データベースのデータの不正な取得、改ざん及び削除をする攻撃です。

(基本情報 平成28年春午前 問37より)

〇Webアプリケーションの実装における対策

プレースホルダ(placeholder)は、あとから入力される文字・値の代わりに、仮に入力されている記号のことです。 SQL文の雛形の中にパラメータ(変数)部分を「?」などの記号で示し、後に、そこに実際の値を機械的な処理で割り当てます。

プレースホルダでは、機械的な処理でSQL文が組み立てられるので、SQLインジェクションを防ぐことができます。

〇Webアプリケーションの実装以外の対策

「データベースへのアクセス権限を必要最小限にする」ことで、想定外のテーブルなどへのアクセスを防ぐことができます。

よって、正解は エ です。

セキュ 予想22

無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用されるものはどれか。

出典:ITパスポート 平成27年春 問74

正解の理由

盗聴は、ネットワークでやりとりされているデータを、送信者、受信者以外の第三者が盗み取ることです。

WPA2は、無線LANにおいて、端末とアクセスポイント間で伝送されているデータの盗聴を防止するために利用される暗号化方式です。

(ITパスポート 平成27年春 問74より)

問題に「端末とアクセスポイント間で伝送されているデータの盗聴を防止」とあるので、WPA2が適切です。

よって、正解は エ です。

不正解の理由

ア ANY接続拒否は、無線 LAN アクセスポイントの設定において ESSID が「ANY」や空欄の設定になっている無線 LAN クライアントを拒否することです。

この対策により、不特定で誰のものか分からないパソコンから接続されることを 防ぐことができます。第三者が無線LANに接続しにくくなりますが、盗聴を防ぐことはできません。

イ ESSIDは、無線のネットワークを識別する文字列(簡単に言うと名前)で、ネットワーク管理者が設定できます。

ESSIDステルスは、ESSID通知を停止して、無線LANの電波が届く端末に無線LANのESSIDを表示させないことです。

第三者が無線LANに接続しにくくなりますが、盗聴を防ぐことはできません。

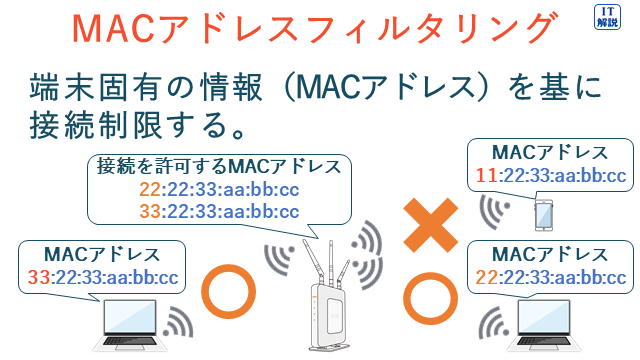

ウ MACアドレスフィルタリングは、無線LANのセキュリティにおいて、アクセスポイン卜がPCなどの端末からの接続要求を受け取ったときに、接続を要求してきた端末固有の情報を基に接続制限を行う仕組みです。

セキュ 予想23

AIによる画像認識において、認識させる画像の中に人間には知覚できないノイズや微小な変化を含めることによってAIアルゴリズムの特性を悪用し、判定結果を誤らせる攻撃はどれか。

出典:情報処理安全確保支援士 令和3年秋午前Ⅱ 問1 一部改変

正解の理由

敵対的サンプル(Adversarial Examples)攻撃とは、AIが誤って分類するように、人間にはわからないようなわずかなノイズをデータに入れる攻撃です。

問題に「人間には知覚できないノイズや微小な変化を含めることによってAIアルゴリズムの特性を悪用し、判定結果を誤らせる攻撃」とあるので、Adversarial Examples攻撃です。

よって、正解は イ です。

不正解の理由

ア Man-in-the-middle(中間者)攻撃とは、ディジタル証明書を使わずに、通信者同士が、通信によって交換する公開鍵を用いて行う暗号化通信において、通信内容を横取りする目的で当事者になりすます攻撃です。

(情報セキュリティスペ 平成22年春午前Ⅱ 問13より)

ウ Man-in-the-browser(MITB)攻撃とは、パソコンで動作しているブラウザ(Browser)を乗っ取り、通信内容を盗聴したり、改ざんする攻撃です。

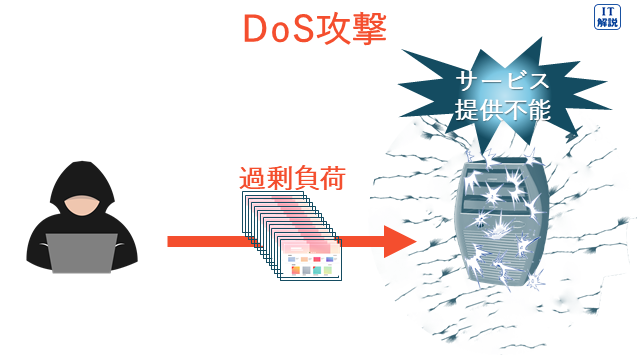

エ Denial of Service(DoS)攻撃とは、電子メールやWeb リクエストなどを大量に送りつけて、ネットワーク上のサービスを提供不能にする攻撃です。

(ITパスポート 平成25年春 問52より)

セキュ 予想24

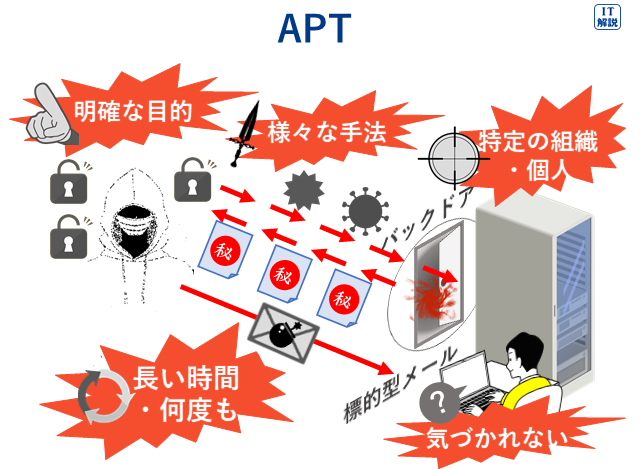

サイバー攻撃又はサイバー攻撃を行う者の一種であるAPTの説明はどれか。

出典:基本情報 修了試験 令和5年12月 問27

正解の理由

APT(Advanced Persistent Threat)とは、特定の組織や個人への長期間にわたる攻撃です。

よって、正解は エ です。

コメント